ما در این مقاله قصد داریم با استناد به گزارش محققان ESET، نوع غیرمعمولی از حملات فیشینگ را پوشش دهیم که کاربران اندروید و iOSرا هدف قرار میدهند. این تکنیک از آن جهت حائز اهمیت و قابل توجه میباشد که یک اپلیکیشن فیشینگ را از یک وب سایت شخص ثالث بر روی دستگاه کاربر مورد نظر نصب میکند، بدون آن که کاربر مجبور باشد به نصب برنامه شخص ثالث اجازه نصب دهد!

برنامههای وب پیشرونده یا به اختصار [1]PWAها، اپلیکیشنهای کراس پلتفرمی[2] هستند که مستقیما از مرورگر نصب میشوند و دارای همان قابلیتهای اپلیکیشنهای بومی از جمله Push notification، دسترسی به دستگاه و همگام سازی دادهها در پس زمینه میباشند.

PWA ها به طور خلاصه، برنامههایی هستند که با استفاده از فناوریهای وب رایج از جمله HTML، CSS، جاوا اسکریپت و WebAssembly ساخته شدهاند. از آنجایی که PWAها برای کار در پلتفرمهای متعدد طراحی شدهاند، هکرها این توانایی را دارند که با یک کمپین فیشینگ و پیلود، مخاطبان بیشتری را مورد هدف قرار دهند.

علاوه بر این، این تاکتیک به هکرها کمک میکند تا محدودیتهای گوگل و اپل را در نصب اپلیکیشن از منابع غیر رسمی دور بزنند و از هشدارهای مربوط به نصب از منابع نامعتبر که میتواند باعث آگاهی قربانی درمورد خطرات احتمالی شود، ممانعت به عمل آورند.

این برنامهها (PWA ها) پس از نمایش خودکار نوتیفیکیشنِ نصب، بر روی تلفن همراه کاربر نصب میشوند و یا کاربر بهطور دستی گزینه نصب برنامه را از منوی مرورگر پشتیبانی شده انتخاب میکند.

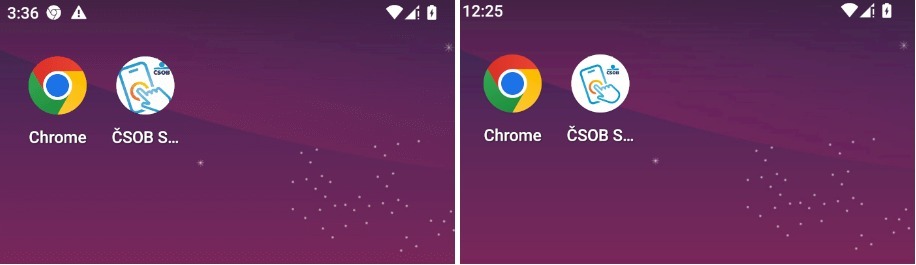

مرحله مهم در اینجا نصب است، که امکان استفاده یکپارچه از برنامهها را در یک پنجره جداگانه فراهم میکند و به آنها امکان میدهد تا از نوار منو یا صفحه اصلی راه اندازی شوند.

هکرها برای اولین بار در جولای 2023 با حمله به کاربران لهستانی از این تکنیک استفاده کردند و در نوامبر همان سال، کاربران جمهوری چک را نیز مورد حمله خود قرار دادند.

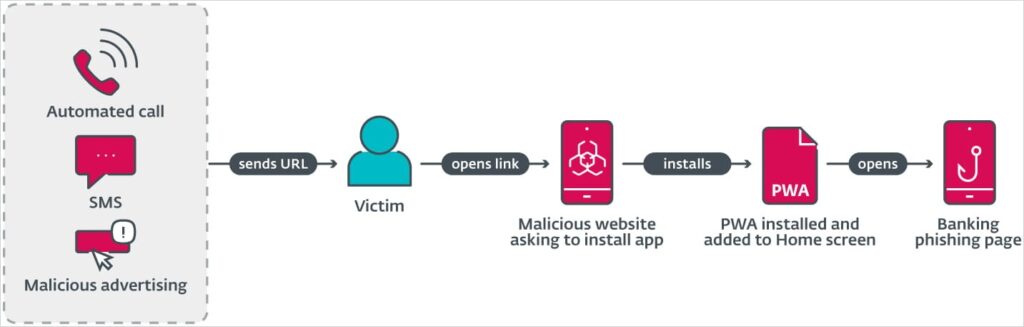

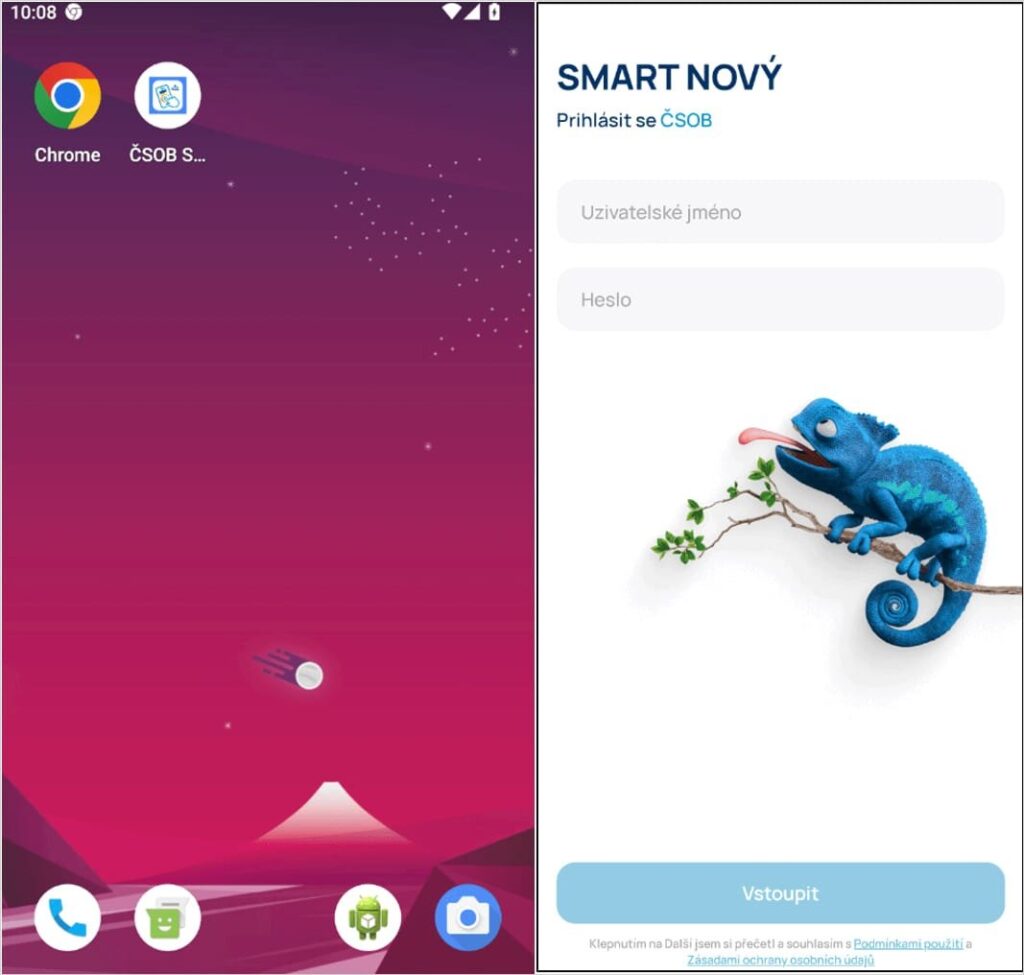

سایتهای فیشینگی که بر روی دستگاههای iOS متمرکز هستند، به قربانیان دستور میدهند که یک PWA را به صفحه اصلی خود اضافه کنند. این در حالی است که PWA در اندوید، پس از تایید پاپ آپهای سفارشی مرورگر نصب میشود.

اپلیکیشنهای فیشینگ تقریباً اپلیکیشنهای بانکی واقعی را به گونهای جعل میکنند که در هر دو سیستم عامل قابل شناسایی و تشخیص نباشند.

کارشناسان ESET اذعان داشتند که درحال حاضر دو کمپین با این رویکرد تحت نظارت آنها قرار دارند و یکی از این کمپینها، یک موسسه مالی مجارستانی به نام OTP Bank و دیگری بانک TBC در گرجستان را مورد هدف قرار دادهاند.

کارشناسان معتقدند که این کمپینها توسط هکرهای مختلفی مدیریت میشوند. چرا که یکی از گروهها از یک زیرساخت کنترل جداگانه برای بدست آوردن دادههای لاگین ربوده شده استفاده میکند و گروه دیگر اطلاعات ربوده شده را از طریق تلگرام ارسال میکند.

هکرها همچنین از روشهای مختلفی برای توزیع بدافزارهای خود استفاده میکنند، از جمله تماسهای خودکار، پیامهای SMS، تبلیغات مخرب در شبکههای اجتماعی مانند فیسبوک و اینستاگرام.

هکرها در دو مورد اول با هشدار در مورد اینکه اپلیکیشن بانکی شما قدیمی است و به دلایل امنیتی نیاز فوری به نصب نسخه جدید دارید، کاربران را فریب میدهند. آدرس URL که توسط هکر ارائه شده است برای دانلود فیشینگ PWA استفاده میشود.

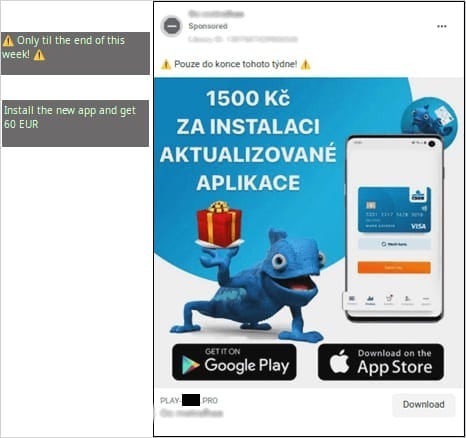

هکرها در مورد تبلیغات مخرب در شبکههای اجتماعی نیز از لوگوی رسمی بانک (به منظور ایجاد حس اطمینان و مشروعیت کاذب در کاربران) سوء استفاده کردهاند و پیشنهادات ظاهرا محدودی مانند پرداخت پاداشهای نقدی برای نصب به روزرسانیها را تبلیغ نمودهاند.

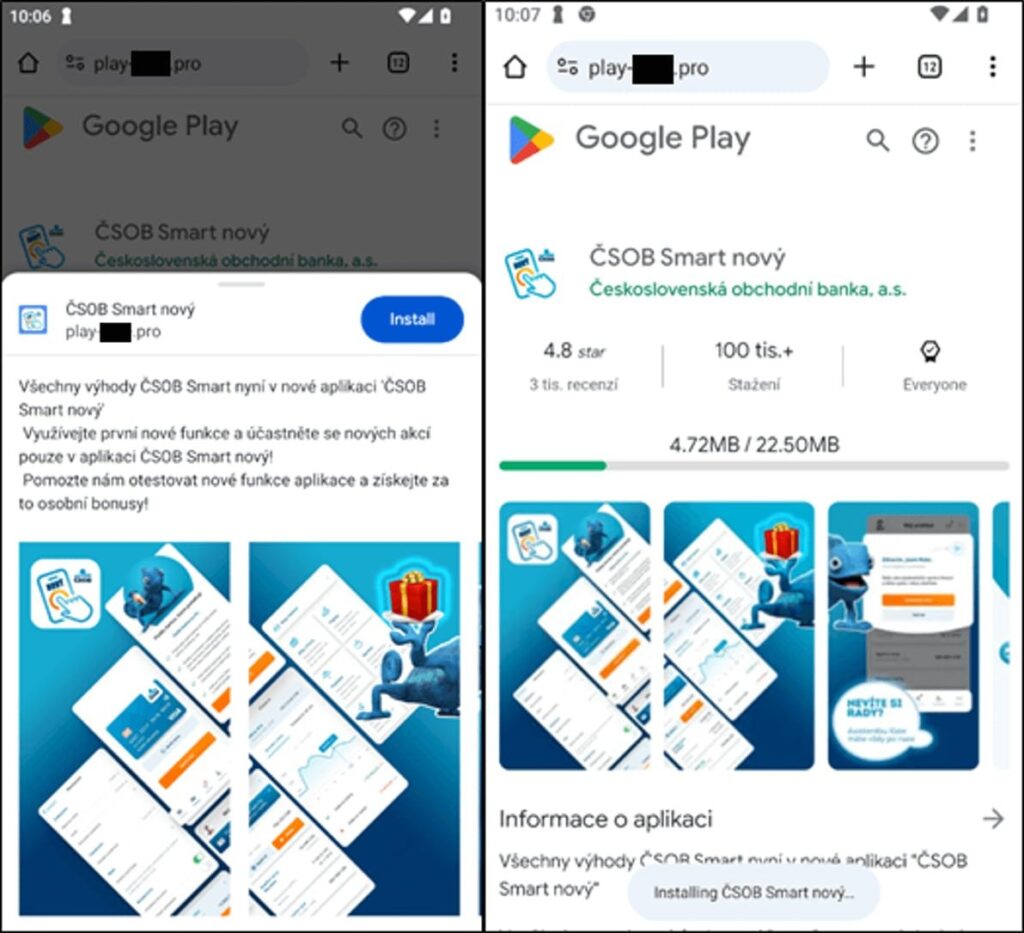

بسته به نوع دستگاه قربانی (که توسط هدر User-Agent HTTP بررسی میشود)، کاربر هنگام کلیک بر روی چنین تبلیغاتی، با یک صفحه جعلی مواجه میشود که Google Play یا App Store را شبیه سازی کردهاند.

کاربر هنگامی که بر روی دکمه نصب (install) کلیک میکند، از او خواسته میشود تا یک PWA مخرب را نصب کند که در واقع یک اپلیکیشن بانکی جعلی است. همچنین در برخی موارد برنامه مخرب در اندروید به صورت WebAPK نصب میشود.

PWAها میتوانند ظاهر و ویژگی اپلیکیشنها را جعل و شبیه سازی کنند (به ویژه در مورد WebAPKها).

در نتیجه، اپلیکیشنهای مخرب میتوانند بدون درخواست مجوز از طریق API مرورگر به برنامههای مختلف دستگاههای موبایل از جمله لوکیشن، دوربین و میکروفون، دسترسی داشته باشند.

PWAها میتوانند توسط هکرها بدون مداخله کاربر به روزرسانی یا پچ شوند و امکان تنظیمات پویا را در یک کمپین فیشینگ فراهم آورند.

گروه امنیت سایبری ESET هشدار میدهد که استفاده نادرست از PWA برای فیشینگ، یک روند خطرناک است که میتواند به سرعت محبوبیت خود را پس از اینکه مجرمان سایبری متوجه پتانسیل و مزایای کامل این تکنیک شدند به دست آورد.

[1] Progressive Web Applications

[2] cross-platform