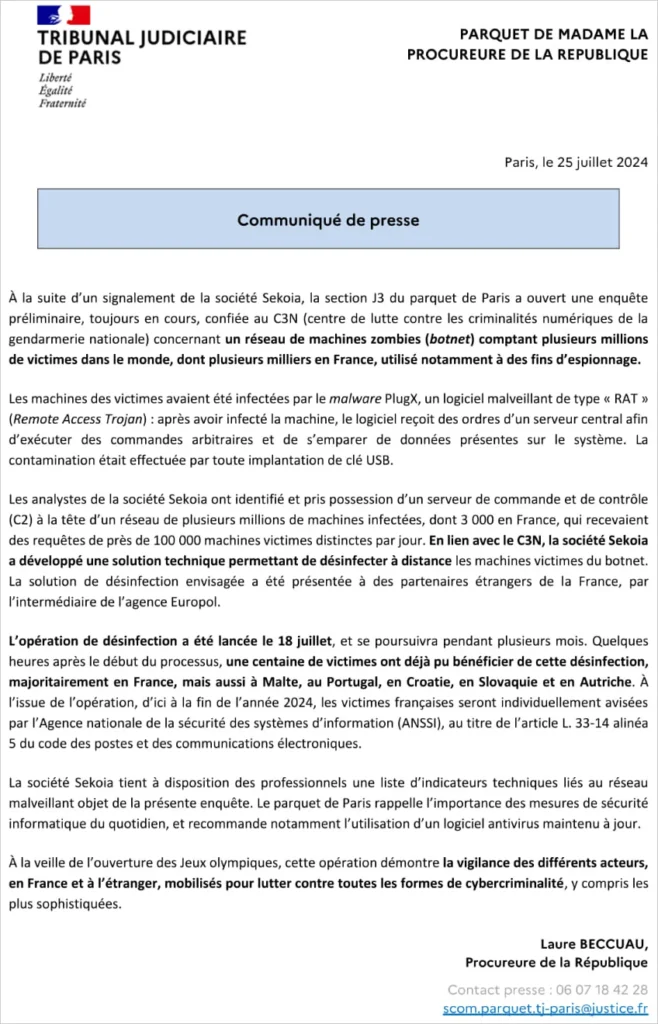

مقامات قضایی فرانسه با همکاری یوروپل، عملیاتی را برای پاکسازی سیستمهای آلوده به بدافزار PlugX راه اندازی کردند. این عملیات از هجدهم جولای ۲۰۲۴ آغاز شده است و به نظر میرسد که تا چندین ماه ادامه یابد.

بدافزار PlugX دارای چندین میلیون قربانی در سراسر جهان است و تاکنون حدود یکصد قربانی در فرانسه، جمهوری مالت، پرتغال، کرواسی، اسلواکی و اتریش از این عملیات پاکسازی بهره مند شدهاند.

این توسعه تقریباً سه ماه پس از آن صورت پذیرفت که شرکت امنیت سایبری فرانسوی Sekoia در سپتامبر 2023 با صرف 7 دلار، آدرس IP یک سرور فرماندهی و کنترل (C2) متصل به تروجان PlugX را شناسایی و فاش کرد.

این شرکت همچنین اذعان داشت که نزدیک به ۱۰۰,۰۰۰ آدرس IP عمومی منحصر به فرد، روزانه درخواستهای PlugX را به این دامنه ارسال میکنند.

بدافزار PlugX (معروف به Korplug)، یک تروجان دسترسی از راه دور (RAT) است که حداقل از سال 2008 توسط هکرهای China-nexus در کنار دیگر خانوادههای بدافزار مانند Gh0st RAT و ShadowPad استفاده میشود.

این بدافزار معمولاً با استفاده از تکنیکهای بارگذاری جانبی DLL در سیستمهای هک شده راهاندازی میگردد و به مهاجمان اجازه میدهد تا دستورات دلخواه را اجرا کنند، فایلها را آپلود/دانلود و شمارش نمایند و دادههای حساس را جمعآوری کنند.

بدافزار PlugX که در ابتدا توسط Zhao Jibin (معروف به WHG) توسعه یافت، در طول زمان در انواع مختلف تکامل پیدا کرده است.

یک کامپوننت مخرب در بدافزار PlugX گنجانده شده است که آن را قادر میسازد از طریق درایوهای USB آلوده منتشر شود و به طور موثر شبکههای دارای air-gap را دور بزند.

Sekoia که راه حلی برای حذف PlugX ابداع کرده است اعلام کرد که نمونههای مختلف این بدافزار با مکانیزم توزیع USB، دارای یک فرمان حذف خودکار (“0x1005”) برای حذف خود از ایستگاههای کاری تحت نفوذ هستند. جالب است که در حال حاضر هیچ راهی برای حذف بدافزار PlugX از USBها وجود ندارد.

مهمترین قابلیت بدافزار PlugX این است که میتواند برای مدت طولانی بدون اتصال به یک ایستگاه کاری، روی دستگاههای USB آلوده باقی بماند. از این رو عملیات پاکسازی، کمک بزرگی به حذف و نابودی این بدافزار خواهد کرد.