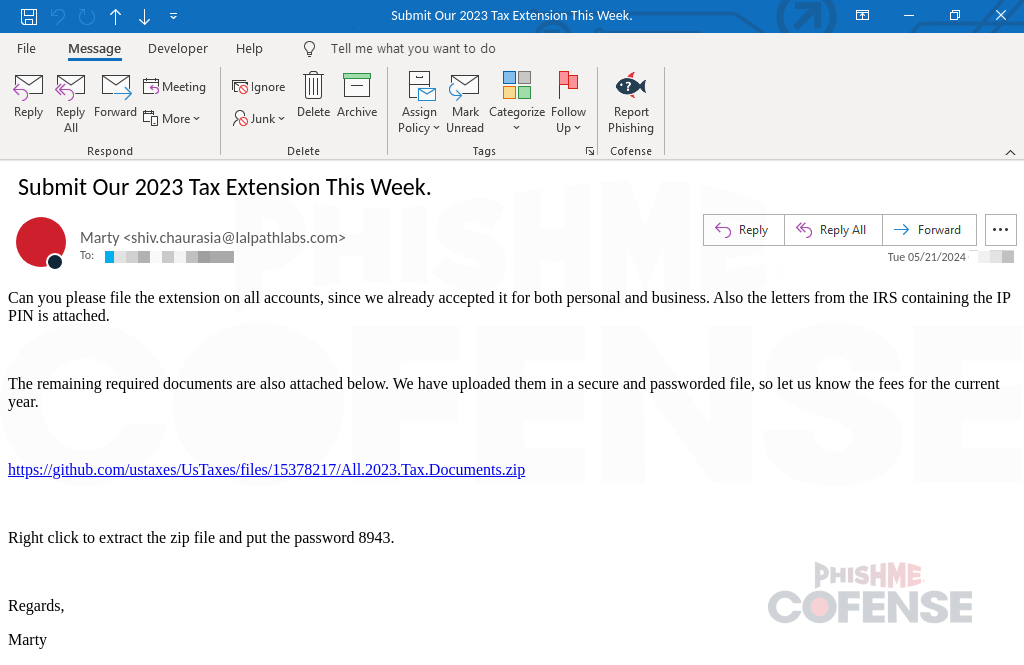

یک دسته حملات بدافزاری جدید با مضمون مالیات، بخشهای بیمه و دارایی را مورد هدف قرار داده است و از لینکهای GitHub در ایمیلهای فیشینگ به عنوان راهی برای دور زدن مکانیزمهای امنیتی و ارائه تروجان Remcos RAT استفاده میکند.

جذابیت این حملات فیشینگ در ارائه پیشنهادات تمدید زمان مالیات با توجه به فرصت کم باقی مانده است. فایلهای آرشیو موجود در مخزن GitHub دارای رمز عبور به منظور جلوگیری از اسکن توسط نرم افزارهای امنیتی هستند و حاوی تروجان دسترسی از راه دور Remcos میباشند.

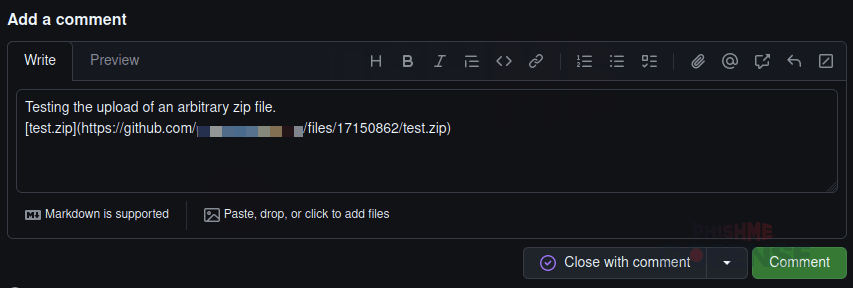

GitHub یک پلتفرم توسعه دهنده است که امکان همکاری آزاد در پروژههای نرم افزاری را فراهم میآورد. بخش کامنت GitHub را میتوان به منظور تسهیل ارتباط بین توسعه دهندگان، به مخزن کد منبع اضافه کرد. محتوای این کامنتها (نظرات) ممکن است شامل تغییرات پیشنهادی، اطلاعات بیشتر از یک کاربر در مورد یک موضوع یا مستندات باشد، اما محدود به آن نیست و میتواند به صورت متن قالب بندی شده، لینکهای خارجی و پیوست ارسال شوند.

کامنتها برای مدیریت پروژه با استفاده از مسائل و مشکلات GitHub مفید هستند. توسعهدهندگان نرم افزار میتوانند از آن برای مستندسازی مسائل، ایجاد تسکهای خرد برای مشارکتکنندگان جدید، دریافت ویژگیهای جدید و ایجاد نقشه راه برای پیشرفت نرم افزار استفاده کنند.

کامنتهای GitHub برای یک هکر هم مفید هستند چرا که بدافزار را میتوان به یک کامنت در یک مخزن GitHub بدون نیاز به آپلود آن در فایل کد منبع آن مخزن متصل کرد. این بدان معناست که مخزن قانونی GitHub هر سازمانی که دارای بخش کامنت است میتواند حاوی فایلهای تایید نشده خارج از کد بررسی شده باشد.

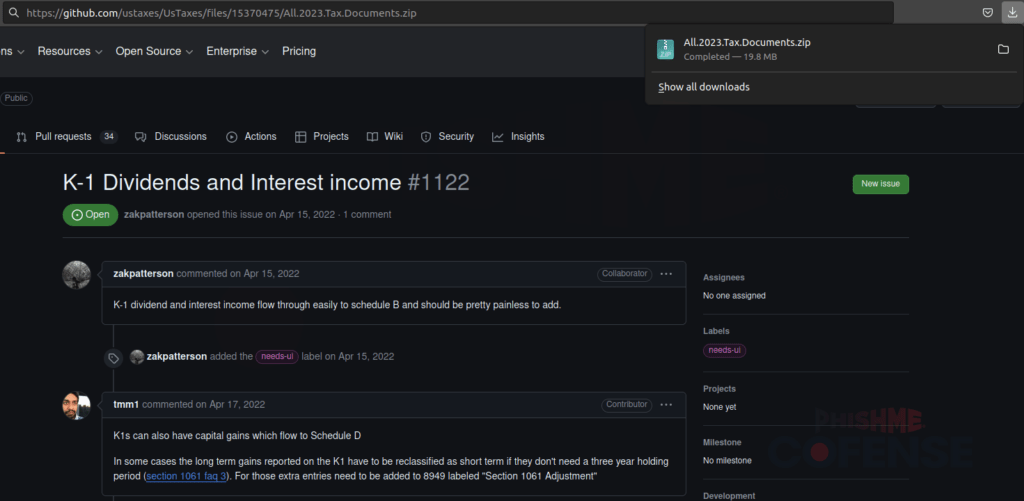

این ضعف قبلاً توسط هکرها برای ارائه Redline Stealer از طریق مخازن مرتبط با مایکروسافت مورد سوء استفاده قرار گرفته است. فایلهای غیرمجاز که از طریق کامنتها آپلود میگردند به دایرکتوریهای فرعی فایلها ختم میشوند:

hxxps[:]//github[.]com/python/cpython/files/12345678/example[.]zip

Note that vetted repository files are accessible from the tree subdirectory:

hxxps[:]//github[.]com/python/cpython/tree/main/Doc

فایلها میتوانند از طریق بخش کامنت GitHub با یک مخزن قانونی مرتبط شوند (مثلاً مخزن cpython پایتون) اما در کد قابل مشاهده نباشند. جالب است که کامنت اصلی حاوی فایلهای بدافزار را میتوان حذف کرد، اما لینک بدافزار باقی خواهد ماند.

استفاده از GitHub برای میزبانی بدافزار، تاکتیک جدیدی نیست. ایمیلهای دارای لینک به GitHub در دور زدن امنیت گیت وی ایمیل موثر هستند زیرا GitHub معمولاً یک دامنه قابل اطمینان است. لینکهای GitHub به هکرها این امکان را میدهند تا مستقیماً به آرشیو بدافزار در ایمیل بدون نیاز به استفاده از تغییر مسیرهای Google، کدهای QR و یا سایر تکنیکهای دور زدن گیت وی امنیتی ایمیل پیوند دهند.

از آنجایی که این حمله بدافزاری دارای مضمون مالیاتی بود، هر صنعتی میتوانست قربانی آن باشد چرا که اغلب سازمانها مالیات پرداخت میکنند اما بررسی دقیقتر دادهها نشان داده است که تنها دو صنعت بیمه و دارایی (مالی) مورد هدف این دسته حملات قرار گرفتهاند.