بدافزار جدیدی به نام بکدور Agent Racoon در حملات سایبری علیه سازمانهای ایالات متحده، خاورمیانه و آفریقا مشاهده شده است. این بدافزار توسط واحد ۴۲ شبکه پالو آلتو کشف شده و سازمانهایی را در بخشهای مختلف از جمله دولت، مخابرات، آموزش، املاک و خرده فروشی مورد هدف قرار داده است.

محققان با اطمینان متوسط ارزیابی کردهاند که این خوشه فعالیت تهدید به دلیل ماهیت سازمانهایی که به آنها نفوذ کرده است و همچنین TTPهای[1] مشاهده شده و سفارشیسازی مجموعه ابزارها با عوامل تهدید تحت حمایت دولت مرتبط میباشد. شرکت امنیت سایبری در حال ردیابی این کلاستر تحت نام “CL-STA-0002” است. در حال حاضر مشخص نیست که چگونه این سازمانها مورد نفوذ قرار گرفتهاند و حملات چه زمانی رُخ داده است. انتخاب اهداف، ماهیت ابزارهای مستقر شده، روشهای استخراج داده، اطلاعات هدفمند و ماهیت پنهان حملات حاکی از آن است که هدف آنها جاسوسی میباشد.

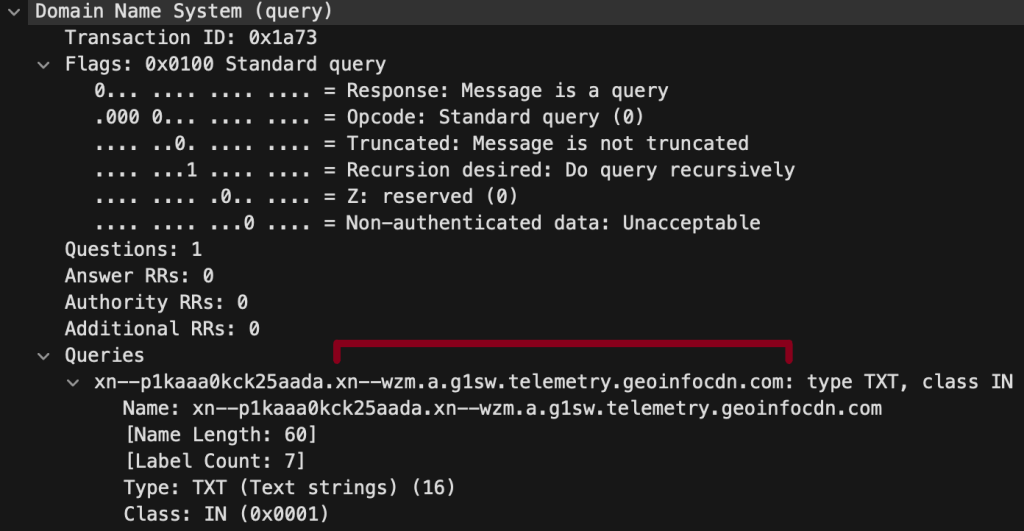

این خانواده بدافزار با استفاده از فریمورک دات نت نوشته شده است و از پروتکل DNS برای ایجاد یک کانال مخفی و ارائه عملکردهای مختلف بکدور استفاده میکند. این بکدور، کوئری هایی را با زیردامنه های کدگذاری شده توسط Punycode به منظور دور زدن مکانیزم های امنیتی ایجاد میکند، در حالی که شامل مقادیر تصادفی نیز میباشد تا ردیابی ارتباطات را دشوارتر سازد.

در حالی که بدافزار، خود فاقد مکانیزم پایداری و تداوم دسترسی است، مشاهدات حاکی از آن است که توسط taskهای زمان بندی شده اجرا میشود. این بدافزار قادر به اجرای فرمان از راه دور، آپلود و دانلود فایل و ارائه دسترسی از راه دور به سیستم آلوده میباشد. تحلیلگران همچنین خاطرنشان کردند که نمونههای مختلفی از بکدور Agent Racoon را با تغییرات جزئی کد و بهینهسازی در تنظیمات آن شناسایی کردهاند که نشان میدهد نویسندگان بدافزار به طور فعال در حال توسعه و تطبیق آن با نیازهای عملیاتی خاص خود هستند.

سایر ابزارهای منحصر به فرد

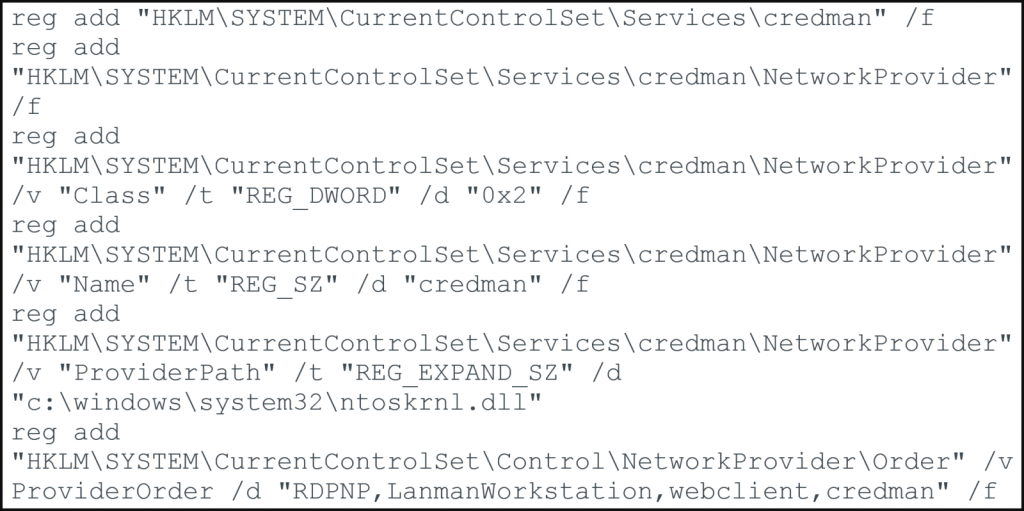

مهاجمان به غیر از بکدور Agent Racoon، از یک نسخه سفارشی سازی شده از ابزار Mimikatz با شناسه Mimilite و همچنین ابزار جدیدی به نام Ntospy که در آن از یک ماژول DLL سفارشی استفاده شده است و از ارائه دهنده شبکه به منظور ربودن گواهی های اعتبار به یک سرور راه دور استفاده کردهاند. Ntospy به عنوان یک ماژول ارائه دهنده شبکه قانونی به نام ” credman” ثبت میشود تا فرآیند احراز هویت را ربوده و گواهی اعتبار کاربر را دریافت کند.

این ابزار نیز از نام فایلهایی استفاده میکند که شبیه فایلهای به روزرسانی مایکروسافت (Microsoft Update) میباشند و گواهی های اعتبار رهگیری شده را به صورت متن ساده و لوکال در دستگاه تحت نفوذ ذخیره میکند. در نهایت، مهاجمان از فایلهای کلیدی PowerShell به منظور ربودن ایمیلها از سرورهای Microsoft Exchange یا سرقت پوشههای Roaming Profile قربانیان استفاده میکنند و دایرکتوری را توسط Zip 7- فشرده مینمایند.

فرآیند استخراج ایمیل شامل معیارهای جستجوی متمایز برای هر صندوق ورودی میباشد که نشان دهنده یک رویکرد جمعآوری داده هدفمند است که با مشخصات عملیاتی جاسوسی مفروض مطابقت دارد.

خوشه فعالیت ناشناخته دارای همپوشانیهای قابل توجهی با عامل تهدید دیگری است که واحد ۴۲ آن را با شناسه” CL-STA-0043” دنبال میکند و به عنوان یک عامل تهدید تحت حمایت دولت با اطلاعات محرمانه شناخته میشود.

[1] Tactics, Techniques and Procedures