اپراتورهای باج افزار RansomHub اکنون بدافزار جدیدی به نام EDRKillShifter را برای غیرفعال سازی نرم افزار امنیتی [1]EDR در حملات BYOVD[2] مستقر میکنند. این بدافزار توسط محققان امنیتی Sophos طی تحقیقات باج افزار ماه می 2024 کشف گردید.

بدافزار EDRKillShifter ، به منظور افزایش سطح دسترسی، غیرفعال سازی راه حلهای امنیتی و کنترل سیستم؛ یک درایور قانونی و آسیب پذیر را بر روی دستگاه قربانیان نصب میکند.

این تکنیک در میان هکرهای مختلف، از گروههای باج افزاری با انگیزه مالی گرفته تا گروههای سایبری تحت حمایت دولت، بسیار محبوب است.

هکرها در طول این رویداد در ماه مِی سعی کردند از EDRKillShifter برای پایان دادن به حفاظت Sophos (یا Sophos protection) در رایانههای مورد نظر استفاده کنند، اما با شکست مواجه شدند.

آنها سپس سعی کردند باج افزار را بر روی دستگاه تحت کنترل خود اجرا کنند، اما این طرح نیز با فعال شدن ویژگی CryptoGuard در endpoint شکست خورد.

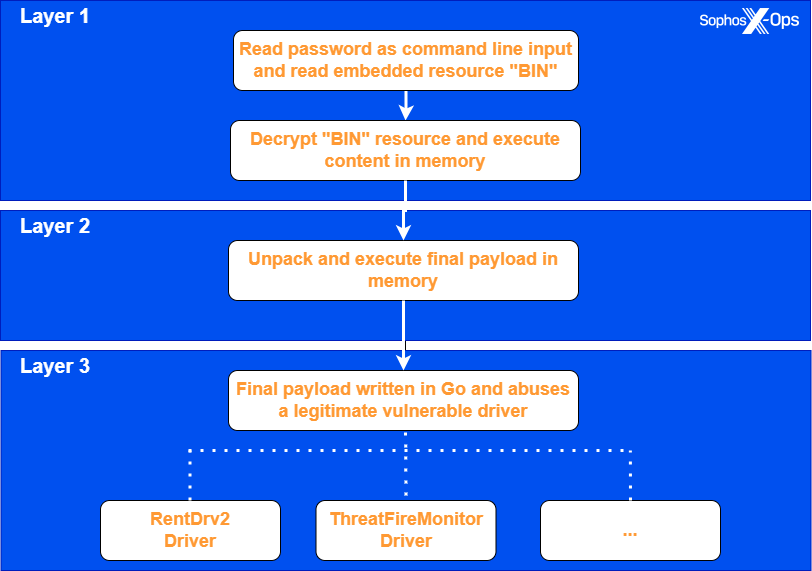

Sophos در حین تحقیقات خود، دو نمونه مختلف را کشف کرد که هر دو دارای اکسپلویتهای PoC در GitHub بودند. یکی از اکسپلویتها از یک درایور آسیب پذیر به نام RentDrv2 و دیگری از درایوری به نام ThreatFireMonitor (که کامپوننت یک پکیج مانیتورینگ منسوخ شده است)، استفاده میکرد.

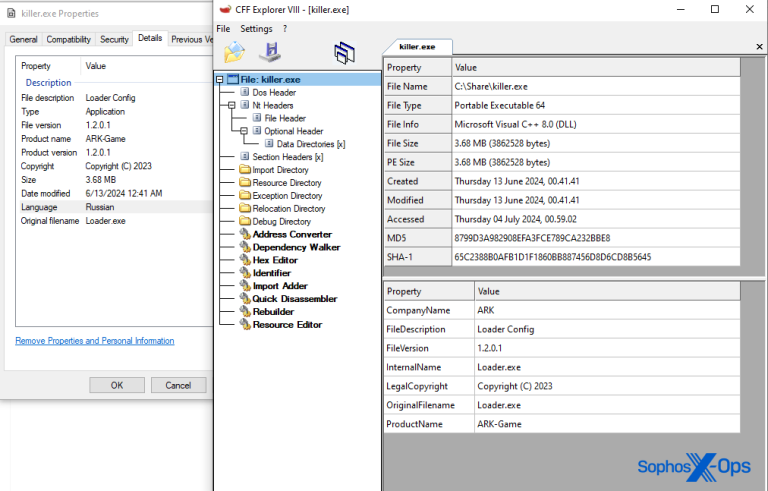

Sophos همچنین دریافت که بدافزار EDRKillShifter میتواند پیلودهای مختلف درایور را بر اساس نیاز مهاجمان ارائه دهد و ویژگی زبان این بدافزار حاکی از آن است که روی رایانهای با بومیسازی روسی کامپایل شده است.

اجرای لودر شامل سه مرحله میباشد:

هکر ابتدا باینری EDRKillShifter را با یک رشته رمز عبور برای رمزگشایی و اجرای یک منبع تعبیه شده به نام BIN در حافظه اجرا کرده است. این کد سپس پیلود نهایی را باز و اجرا میکند که منجر به استقرار و نصب یک درایور آسیب پذیر قانونی میشود. این درایور به منظور افزایش سطح دسترسی و غیرفعال سازی فرآیندها و سرویسهای EDR فعال مورد استفاده قرار میگیرد.

بدافزار پس از آن که سرویس جدیدی را برای درایور ایجاد نمود و سرویس را راهاندازی و درایور را بارگذاری کرد، آنگاه وارد یک حلقه بینهایت میشود که به طور مداوم فرآیندهای در حال اجرا را شمارش میکند. چنانچه نام فرآیند در لیست هاردکد شده اهداف وجود داشته باشد، فرآیند خاتمه مییابد.

شایان ذکر است که هر دو نوع درایورهای قانونی (هر چند آسیب پذیر) از اکسپلویتهای PoC موجود در Github استفاده میکنند. به نظر میرسد که هکرها بخشهایی از این PoCرا کپی و اصلاح کرده و به زبان Go بازنویسی کردهاند.

Sophos برای جلوگیری از چنین حملاتی توصیه کرده است که ویژگی حفاظت از دستکاری (tamper protection) در محصولات endpoint security (امنیت endpoint) فعال گردد، دسترسی کاربر و admin از یکدیگر متمایز شود تا از دانلود داریورهای آسیب پذیر توسط هکرها جلوگیری به عمل آید.

به روزرسانی سیستمها نیز نقش شایانی در مقابله و خاتمه این حملات خواهد داشت چرا که مایکروسافت به طور مرتب درایورهای امضا شده مورد استفاده در حملات را لغو میکند.

[1] Endpoint Detection and Response

[2] Bring Your Own Vulnerable Driver