سرویسهای امنیتی Cybereason، گزارشهایی را در خصوص افزایش فعالیت بدافزار GootLoader ثبت و منتشر کردند.

- بدافزار GootLoader بطور فعال توسط هکرها و توسعه دهندهگان مورد توجه قرار دارد.

- به روزرسانی پیلود GootLoader، منجر به انتشار چندین نسخه از این بدافزار شده است که در حال حاضر GootLoader 3.0 در حال استفاده فعال میباشد.

- برخی از مشخصات پیلودهای GootLoader در طول زمان تغییر کردهاند اما استراتژی نفوذ و عملکرد کلی آن، مشابه نسخه ابتدایی این بدافزار در سال ۲۰۲۰ است.

بدافزار GootLoader چیست؟

GootLoader، یک لودر بدافزار است که به سوء استفاده از جاوا اسکریپت برای دانلود بدافزار یا ابزارهایی که پس از انجام فرآیند نفوذ برای سوء استفاده بیشتر و تداوم دسترسی در دستگاه آلوده مورد نیاز است، شناخته میشود.

بدافزار GootLoader بخشی از خانواده بدافزار GootKit، یک تروجان بانکی است که در NodeJS نوشته شده و از سال 2014 فعال میباشد. مهاجمان سایبری پشت GootKit توسط Mandiant با نام UNC2565 شناخته و دنبال میشوند.

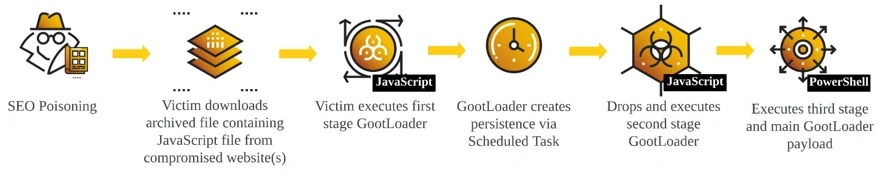

GootLoader از تکنیک SEO poisoning برای نفوذ اولیه استفاده میکند تا پیلود مخرب جاوا اسکریپت خود را بین قربانیان توزیع کند. بسیاری از فایلهای آلوده به بدافزار توزیع شده در این حمله دارای عناوینی همچون توافق نامه، قراردادها و فرمها هستند که در قالب اسناد قانونی منتشر میشوند.

بدافزار GootLoader معمولاً به عنوان مجرایی برای تحویل پیلودهای مختلف مانند Cobalt Strike، Gootkit، IcedID، Kronos، REvil و SystemBC عمل میکند.

مهاجمان سایبری که در پشت بدافزار GootLoader قرار دارند در ماههای اخیر، سرور فرماندهی و کنترل (C2) و حرکت جانبی خود با نام GootBot را در شبکه قربانیان راهاندازی کردهاند که بیانگر آن است که این گروه در حال گسترش بازار رقابتی خود برای به دست آوردن مخاطبان بیشتر به منظور کسب منافع مالی است.

تحلیل فنی بدافزار GootLoader

زنجیره حمله شامل ایجاد وب سایتهایی است که آرشیوهایی با موضوعات و عناوین اسناد و توافق نامههای قانونی را میزبانی میکنند. هکرها به گونهای بر روی SEO این سایتها کار کردهاند که غالبا در نتایج جستجو، بالا باشند.

این فایلهای آرشیو حاوی پیلود جاوا اسکریپت GootLoader میباشند. هکرها با آلوده ساختن این اسناد به پیلود جاوا اسکریپت بدافزار GootLoader، فرآیند نفوذ به دستگاه قربانی را تسهیل میسازند.

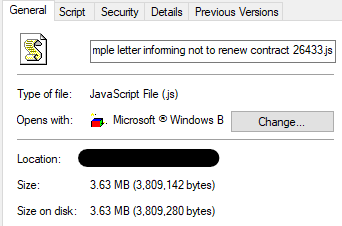

نام چند نمونه از فایلها به شرح زیر است:

- texas mutual combat laws 67138.js

- common law marriage act jamaica 51570.js

- nurse practitioner collaborative agreement template nj 8292.js

- is samurai sword legal in uk 32330.js

- pa collective agreement pay 97171.js

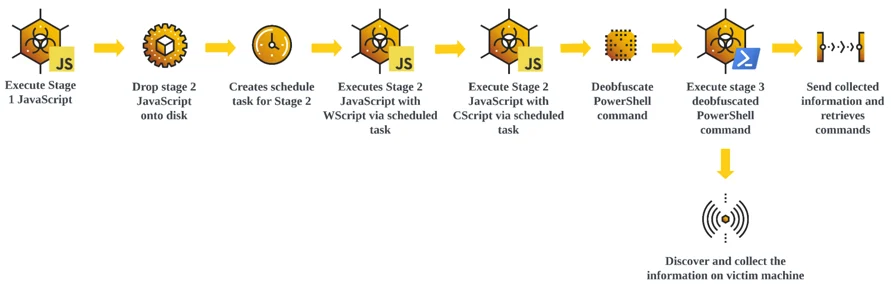

مهاجمان سایبری با استفاده از یک تسک زمانبندی شده، تداوم دسترسی خود را تضمین میکنند. پیلود جاوا اسکریپت سپس، پیلودهای بیشتری را برای شروع یک اسکریپت PowerShell به منظور جمعآوری اطلاعات سیستم و دریافت دستور العملهای بیشتر اجرا خواهد کرد.

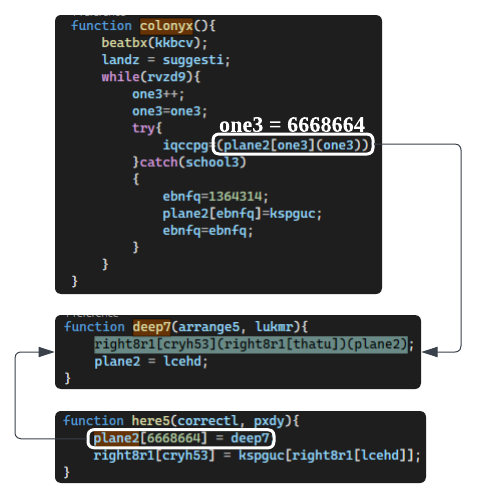

پیلود مرحله اول، مسئول استقرار و اجرای پیلود مرحله دوم بدافزار GootLoader است. پیلود مرحله اول با توزیع کدهای مخرب در کتابخانههای قانونی جاوا اسکریپت، خود را به منظور فرار از شناسایی توسط مکانیزمهای امنیتی و تجزیه و تحلیل توسط آنها، مبهم میسازد.

مهاجم همچنین با قرار دادن تابعی در یک آرایه به عنوان یک آبجکت، جریان اجرا را مبهم میکند. این متدولوژی به هکرها اجازه میدهد تا با فراخوانی شاخص آرایه در طول زمان اجرا، توابع خاصی را فراخوانی کنند و مانع از تجزیه و تحلیل کدها شوند.

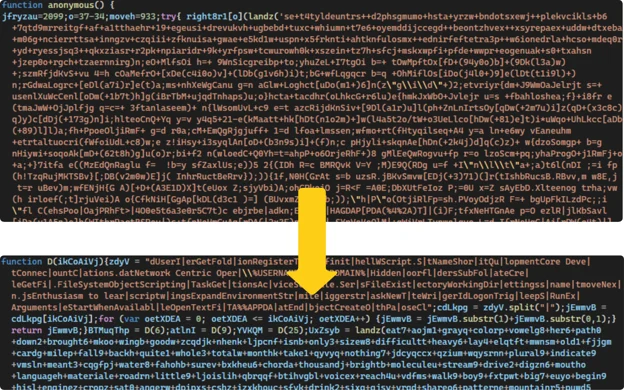

پیلود مرحله دوم GootLoader، کد و رشتههای تجزیه شده را به هم متصل کرده و مبهم میسازد، سپس جریان اجرا وارد تابع deobfuscated (رفع ابهام) میشود، که یک آبجکت ذخیره شده در یک آرایه است.

پیلود مرحله دوم در تابع deobfuscated، به ترتیب زیر اجرا میشود:

- تابع بررسی میکند که آیا فرآیند اجرایی فعلی، cscript است یا خیر؟

- اگر اینطور باشد، پیلود مرحله دوم، پاورشل را ایجاد میکند و تابعِ PowerShell مبهم را با وارد کردن آن از طریق StdIn.Writeline اجرا خواهد کرد.

- در غیر اینصورت، پیلود مرحله دوم مجددا فرآیند cscript را اجرا میکند.

پیلود مرحله سوم بدافزار GootLoader، پیلود نهایی است که یک اسکریپت PowerShell میباشد. این اسکریپت میبایست:

- فرآیند اکتشاف و شناسایی را به انجام رساند.

- ارتباط با سرور C2 را به منظور دانلود بدافزار نهایی برقرار کند.

پیلود در مرحله کشف و شناسایی، اطلاعات اولیه میزبان را استخراج و توسط gzip فشرده میکند و توسط base64 رمزگذاری مینماید تا برای ارسال به سرور C2 آماده باشد. اطلاعات بازیابی شده به شرح زیر است:

- متغیرهای محیطی

- نسخه سیستم عامل

- فضای دیسک استفاده شده در نشست فعلی

- لیست فرآیندهای در حال اجرا

استفاده از PowerShell پیلود مرحله سوم بدافزار GootLoader

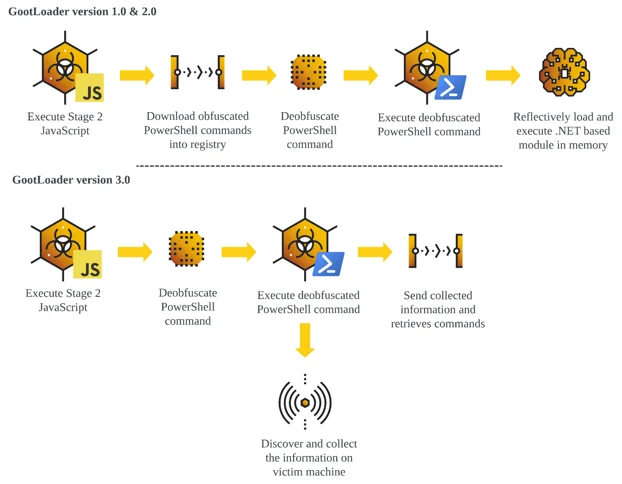

استفاده از PowerShell پیلود مرحله سوم بسته به نسخه بدافزار GootLoader، ممکن است متفاوت باشد. نسخه 1.0 و 2.0 بدافزار GootLoader ، هر دو از PowerShell برای دریافت و اجرای بدافزار DLL مبتنی بر دات نت استفاده میکنند.

با این حال، GootLoader 3.0 از PowerShell برای انجام هر دو وظیفه شناسایی و ارتباط با سرور C2 به منظور اجرای دستورات بکدور همراه با دستورات اجرا شده و دانلود بدافزارهای بیشتر استفاده میکند.

جمع بندی

سایتهایی که این فایلهای آرشیو را میزبانی میکنند، از تکنیکهای SEO poisoning برای فریب دادن قربانیانی که در جستجوی فایلهای تجاری مانند فرمت قرارداد یا اسناد قانونی هستند، سوء استفاده مینمایند.

این حملات همچنین به دلیل استفاده از رمزگذاری کد منبع، مبهم سازی جریان و کنترل آن، افزایش اندازه پیلود به منظور دشوار ساختن تجزیه و تحلیل و شناسایی آن، قابل توجه و حائز اهمیت میباشند.

نسخههای 2.0 و 3.0 بدافزار GootLoader، فایلهای کتابخانه جاوا اسکریپت قانونی را به عنوان بخشی از تکنیک دور زدن مکانیزم شناسایی، تروجانیزه میکنند. بدافزار GootLoader در طول چرخه حیات خود چندین به روزرسانی دریافت کرده است که یکی از آنها، همین تغییر در عملکرد دور زدن نرم افزارها و مکانیزمهای امنیتی و اجرای بدافزار میباشد.