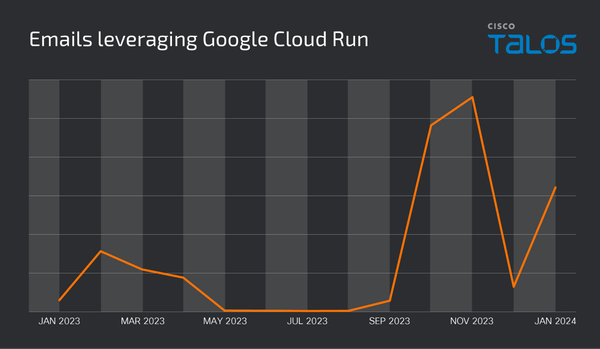

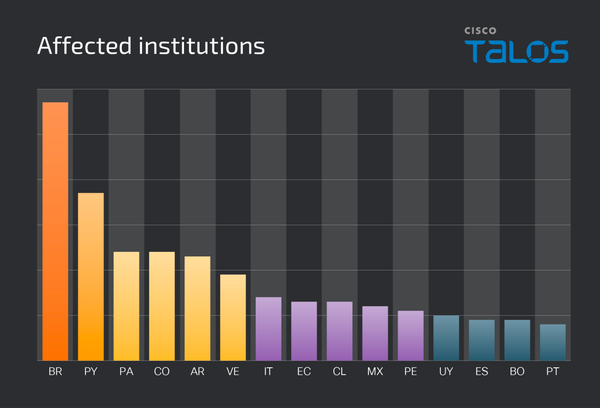

ما از سپتامبر 2023، شاهد افزایش قابل توجهی در حجم ایمیلهای مخربی بودهایم که از سرویس Google Cloud Run برای آلوده سازی قربانیان احتمالی به تروجانهای بانکی استفاده میکنند. برخی از بیشترین حجم کمپینهایی که اخیراً مشاهده شدهاند برای تحویل تروجانهای بانکی Astaroth، Mekotio و Ousaban به قربانیانی که عمدتاً در کشورهای آمریکای لاتین قرار دارند، استفاده شدهاند. ما همچنین شاهد قربانیانی در سراسر اروپا و آمریکای شمالی بودیم که ممکن است نشاندهنده هدفگیری کمتر از نظر جغرافیایی توسط عوامل تهدید باشد. نوع فعلی Astaroth بیش از 300 موسسه را در 15 کشور آمریکای لاتین مورد هدف قرار داده است.

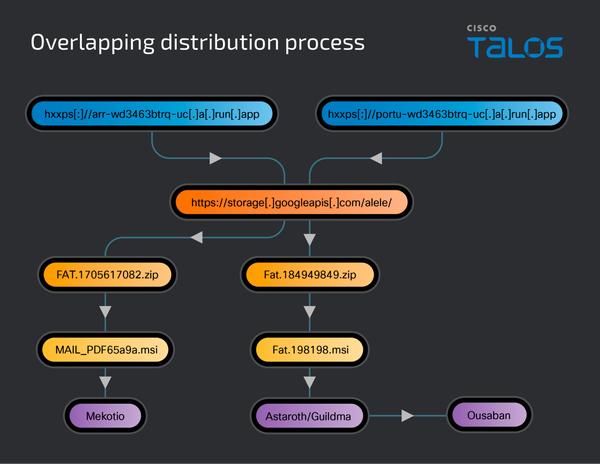

علاوه بر این، مشاهده کردیم که هر سه خانواده بدافزار در یک بازه زمانی از یک باکت ذخیرهسازی در Google Cloud تحویل داده میشوند. در مورد Ousaban ، پیلود به عنوان بخشی از همان نفوذ Astaroth که قبلاً ذکر شد، تحویل داده شده است. این، همراه با همپوشانی TTPهای توزیع، ممکن است نشان دهنده همکاری یا پیوند بین عوامل تهدید در پشت کمپینهای توزیع خانواده های بدافزار باشد، چیزی که قبلا در مقاله VirusBulletin به آن اشاره شده است.

Google Cloud Run سرویسی است که توسط گوگل ارائه میشود و به مشتریان امکان میدهد سرویسهای وب واقع در Google Cloud را ایجاد و اجرا کنند. آنها در حال حاضر 300 دلار اعتبار رایگان برای حسابهای جدید گوگل و دو میلیون درخواست وب رایگان در ماه ارائه میدهند.

Google Cloud Run در واقع یک پلتفرم محاسباتی مدیریت شده است که کاربران را قادر میسازد تا سرویسهای frontend و backend، کارهای batch ، استقرار وب سایتها و برنامهها، و پردازشهای مورد نظر را بدون نیاز به مدیریت یا توسعه زیرساخت اجرا کنند.

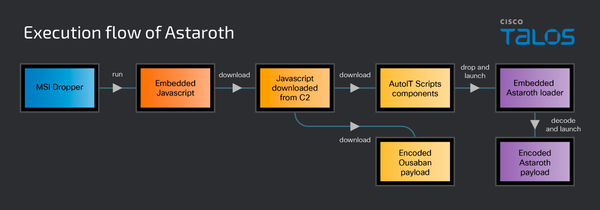

محققان سیسکو تالوس، بیستم فوریه ۲۰۲۴ در گزارشی اذعان داشتند که زنجیرههای نفوذ مرتبط با این خانوادههای بدافزار از نصب کنندههای مخرب مایکروسافت (MSI) بهره میجویند که به عنوان فایل نصب کننده بدافزار یا دانلودر برای پیلود (های) نهایی بدافزار عمل میکنند.

کمپینهای توزیع بدافزار با حجم بالا که از سپتامبر 2023 مشاهده شدهاند، از یک فضای ذخیره سازی در Google Cloud برای انتشار استفاده کردهاند که نشان دهنده پیوند بالقوه بین عوامل تهدید در پشت کمپینهای توزیع است.

مهاجمان ممکن است Google Cloud Run را راهی ارزان و در عین حال مؤثر برای استقرار زیرساختهای توزیع بر روی پلتفرمهایی بدانند که اغلب سازمانها احتمالاً از دسترسی سیستمهای داخلی به آن جلوگیری نمیکنند.

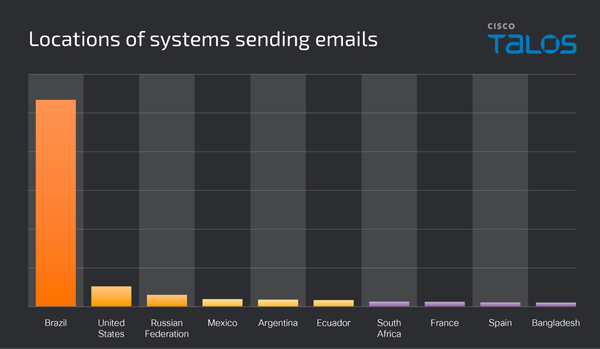

اغلب سیستمهایی که برای ارسال پیامهای فیشینگ مورد استفاده قرار میگیرند، از برزیل و پس از آن ایالات متحده آمریکا، روسیه، مکزیک، آرژانتین، اکوادور، آفریقای جنوبی، فرانسه، اسپانیا و بنگلادش میباشند. ایمیلها دارای مضامین مربوط به صورتحسابها یا اسناد مالی و مالیاتی هستند که در برخی موارد ظاهراً از سوی سازمانهای مالیاتی دولت محلی است.

لینکهایی در داخل این پیامها به یک وب سایت میزبانی شده در برنامه run[.]app تعبیه شده است که منجر به تحویل یک آرشیو ZIP حاوی یک فایل مخرب MSI میگردد و یا بازدیدکنندگان مستقیماً از طریق Redirect به مکان ذخیره سازی Google Cloud، جایی که نصب کننده در آن ذخیره میگردد، هدایت میشوند.

همچنین مشاهده شده است که عوامل تهدید با استفاده از ترفندهای geofencing با هدایت بازدیدکنندگان به این URLها به سایت قانونی مانند Google هنگام دسترسی به آنها با آدرس IP ایالات متحده آمریکا، از شناسایی شدن خود جلوگیری میکنند.

علاوه بر استفاده از زیرساخت یکسان برای تحویل Mekotio و Astaroth، زنجیره نفوذ مرتبط با مورد دوم به عنوان مجرایی جهت توزیع Ousaban عمل میکند.

Astaroth، Mekotio، و Ousaban همگی به گونهای طراحی شدهاند که مؤسسات مالی را متمایز میکنند، فعالیت های مرورگر وب کاربران را بررسی کرده و همچنین در صورت باز بودن یکی از وب سایتهای بانک هدف، ورود به صفحه کلید و گرفتن اسکرین شات را ب انجام میرسانند.

Ousaban سابقه آلوده سازی سرویسهای ابری به نفع خود را دارد، زیرا قبلاً از Amazon S3 و Microsoft Azure برای دانلود پیلودهای مرحله دوم و Google Docs جهت بازیابی پیکربندی فرمان و کنترل (C2) استفاده میکرد.

این توسعه در بحبوحه کمپینهای فیشینگی انجام میشود که خانوادههای بدافزاری مانند DCRat، Remcos RAT و DarkVNC را منتشر میکنند که قادر به جمع آوری دادههای حساس و کنترل میزبانهای تحت نفوذ میباشند.

این توسعه همچنین به دنبال افزایش بدافزارهایی است که کدهای QR را در حملات فیشینگ و ایمیل (معروف به quishing) برای فریب قربانیان احتمالی به منظور نصب بدافزار بر روی دستگاههای تلفن همراه خود به کار میبرند.

مهاجمان در یک حمله جداگانه، ایمیلهای فیشینگ هدفمند با QR codeهای مخرب ارسال کردند که قربانیان را به صفحات لاگین مایکروسافت آفیس 365 جعلی هدایت میکردند و در نهایت پس از وارد شدن، گواهی اعتبار ورود کاربر ربوده میشد. حملات QR code بسیار خطرناک هستند چرا که بردار حمله را از رایانه محافظت شده به دستگاه تلفن همراه شخصی هدف منتقل میکنند، دستگاهی که معمولاً حفاظتهای امنیتی کمتری دارد و در نهایت دارای اطلاعات حساسی است که مهاجمان به دنبال آن هستند.

کمپینهای فیشینگ نیز توجه خود را به بخش نفت و گاز معطوف کردهاند تا یک رباینده اطلاعات به نام Rhadamanthys را به کار گیرند که در حال حاضر به نسخه 0.6.0 رسیده است و جریان ثابتی از پچ ها و به روز رسانی های توسعه دهندگان آن را برجسته میکند.

Cofense طی پستی که بیست و دوم فوریه به اشتراک گذاشت، اذعان داشت که این کمپین از طریق ایمیل فیشینگ با استفاده از گزارش حادثه خودرو برای فریب قربانیان و استفاده آنها از یک لینک که از تغییر مسیر باز در یک دامنه قانونی، در درجه اول Google Maps یا Google Images سوء استفاده میکند، آغاز گردید.

کاربرانی که بر روی لینک کلیک کردند، سپس به وب سایتی هدایت شدند که یک فایل PDF جعلی را میزبانی میکند و در واقع، یک تصویر قابل کلیک است که با یک مخزن GitHub در تماس میباشد و منجر به دانلود یک آرشیو ZIP حاوی فایل اجرایی رباینده میگردید.

کسپرسکی طی گزارش فنی که در بیست و دوم فوریه منتشر نمود، اظهار داشت که هنگامی که قربانی تلاش میکند با فایل اجرایی تعامل داشته باشد، بدافزار مخفی شده را باز نموده و با سرور فرمان و کنترل (C2) ارتباط برقرار میکند که هر گونه گواهی اعتبار ربوده شده، کیف پول ارزهای دیجیتال یا سایر اطلاعات حساس جمع آوری شده را به C2 ارسال خواهد کرد.

کمپینهای دیگر به گفته کسپرسکی، از ابزارهای بازاریابی ایمیل مانند SendGrid Twilio برای به دست آوردن لیست ایمیل مشتریان و استفاده از گواهی های اعتبار ربوده شده برای ارسال ایمیلهای فیشینگ قانع کننده، سوء استفاده کردهاند.

شرکت امنیت سایبری روسی کسپرسکی افزود: “آنچه این کمپین را مخرب و فریبندهتر میکند این است که ایمیلهای فیشینگ کمپین مورد نظر اقدامات امنیتی سنتی را دور میزنند. از آنجایی که ایمیل ها از طریق یک سرویس قانونی ارسال میشوند و هیچ نشانه آشکاری از فیشینگ ندارند، ممکن است از شناسایی توسط فیلترهای خودکار بگریزند.”

این فعالیتهای فیشینگ با دسترسی آسان کیتهای فیشینگ مانند Greatness و Tycoon که به وسیلهای مقرون به صرفه و توسعه پذیر برای مجرمان سایبری مشتاق به راه اندازی کمپینهای مخرب تبدیل شده اند، تقویت میگردد.

Rodel Mendrez (رودل مندرز)، محقق امنیتی Trustwave SpiderLabs طی گزارشی که در بیستم فوریه منتشر نمود، اعلام کرد: «فیشینگ به عنوان یک سرویس، متعلق به گروه Tycoon در تلگرام با قیمتی کمتر از 120 دلار فروخته و به بازار عرضه میشود. ویژگیهای کلیدی فروش این بدافزار شامل توانایی دور زدن احراز هویت دو مرحلهای مایکروسافت، دستیابی به سرعت لینک در بالاترین سطح و استفاده از Cloudflare جهت گریز از اقدامات ضد ربات، تضمین تداوم دسترسی لینکهای فیشینگ شناسایی نشده است.