محققان امنیت سایبری دو آسیب پذیری جدید Wi-Fi را که در دستگاههای اندروید، لینوکس و ChromeOS یافت میشوند، شناسایی کردهاند. این نقصها که دور زدن احراز هویت میباشند میتوانند کاربران را فریب دهند تا به کلون مخرب یک شبکه قانونی بپیوندند و یا به مهاجم اجازه دهند بدون رمز عبور به یک شبکه قابل اطمینان ملحق گردد.

این دو آسیب پذیری جدید Wi-Fi که به ترتیب با شناسههای CVE-2023-52160 و CVE-2023-52161 دنبال میشوند، پس از ارزیابی امنیتی wpa_supplicant و IWD[1] اینتل کشف شدهاند.

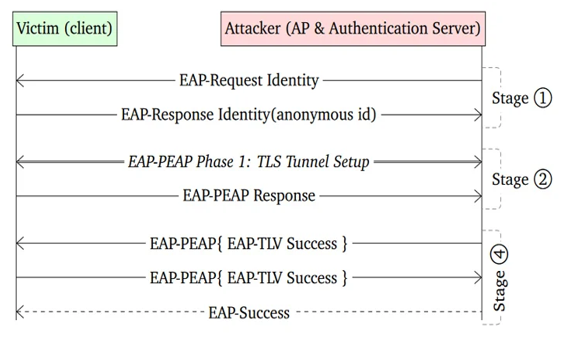

Top10VPN در تحقیق جدیدی که با همکاری Mathy Vanhoef به انجام رسانده و قبلاً نیز حملات Wi-Fi مانند KRACK، DragonBlood و TunnelCrack را کشف کرده بود اعلام کرد که این نقص ها به مهاجمان اجازه میدهند تا قربانیان را فریب داده و به کلونهای مخرب شبکههای مورد اطمینان متصل شوند و ترافیک آنها را رهگیری کنند و بدون نیاز به رمز عبور به شبکه های امن بپیوندند.

CVE-2023-52161 به طور خاص، به مهاجم اجازه میدهد تا دسترسی غیرمجاز به یک شبکه Wi-Fi محافظت شده را به دست آورد و کاربران و دستگاههای موجود را در معرض حملات احتمالی مانند آلودگی به بدافزار و سرقت داده قرار دهد. این نقص بر نسخههای IWD 2.12 و پایینتر تأثیر میگذارد.

از سوی دیگر، CVE-2023-52160 بر روی نسخه 2.10 و پایینتر wpa_supplicant تأثیر میگذارد و همچنین به دلیل این واقعیت که نرمافزار پیشفرض در دستگاههای اندرویدی برای رسیدگی به درخواستهای لاگین به شبکههای بیسیم استفاده میشود، این دو نقص بیشتر مشاهده میگردد.

گفته میشود، این نقص فقط بر کلاینتهای Wi-Fi تأثیر میگذارد که به درستی برای تأیید گواهی سرور احراز هویت پیکربندی نشدهاند. با این حال، CVE-2023-52161 بر هر شبکهای که از یک دستگاه لینوکس به عنوان نقطه دسترسی بی سیم (WAP[2]) استفاده میکند، تأثیر میگذارد.

بهره برداری موفق از CVE-2023-52160 ، مستلزم آن است که مهاجم SSID یک شبکه Wi-Fi را که قربانی قبلاً به آن متصل شده است، در اختیار داشته و همچنین عامل تهدید در مجاورت فیزیکی قربانی باشد.

یکی از این سناریوها ممکن است در جایی رخ دهد که مهاجم در اطراف ساختمان یک شرکت قدم زده و شبکه ها را اسکن کرده و آن را مورد هدف قرار میدهد.

توزیعهای اصلی لینوکس مانند (1,2) Debian، Red Hat (1)، (,2 1) SUSE و (,2 1) Ubuntuتوصیههایی را برای این دو نقص منتشر کردهاند. مسئله wpa_supplicant نیز در ChromeOS در نسخههای 118 و جدیدتر برطرف شده است، اما همچنان اصلاحاتی برای اندروید وجود ندارد.

در این میان، بسیار مهم است که کاربران اندروید به صورت دستی گواهی CA هر شبکه سازمانی ذخیره شده را به منظور جلوگیری از حمله پیکربندی کنند.

[1] iNet Wireless Daemon

[2] wireless access point