محققان ESET، اخیرا دو بکدور جدید به نامهای LunarWeb و LunarMail را کشف کردهاند. این بکدورها توسط گروه جاسوسی سایبری روسی Turla (تورلا) برای نفوذ به وزارت امور خارجه و نهادهای دیپلماتیک یکی از کشورهای اروپایی استفاده شده است. بکدورها از سال 2020 فعال بوده و شباهتهایی با فعالیتهای پیشین Turla دارند.

Turla که با نام Snake (مار) نیز شناخته میشود، حداقل از سال 2004 فعال میباشد. این گروه جاسوسی سایبری که تصور میشود بخشی از FSB روسیه است، عمدتاً نهادهای برجسته مانند دولتها و سازمانهای دیپلماتیک اروپا، آسیای مرکزی و خاورمیانه را مورد هدف قرار میدهد.

این گروه به دلیل نفوذ به سازمانهای بزرگ، از جمله وزارت دفاع ایالات متحده در سال 2008 و شرکت دفاعی سوئیسی RUAG در سال 2014، بدنام میباشد. یکی از حملات گروه جاسوسی سایبری Turla در اوایل سال جاری، نفوذ به سازمانهای لهستانی به منظور استقرار بکدور TinyTurla-NG (TTNG) بود.

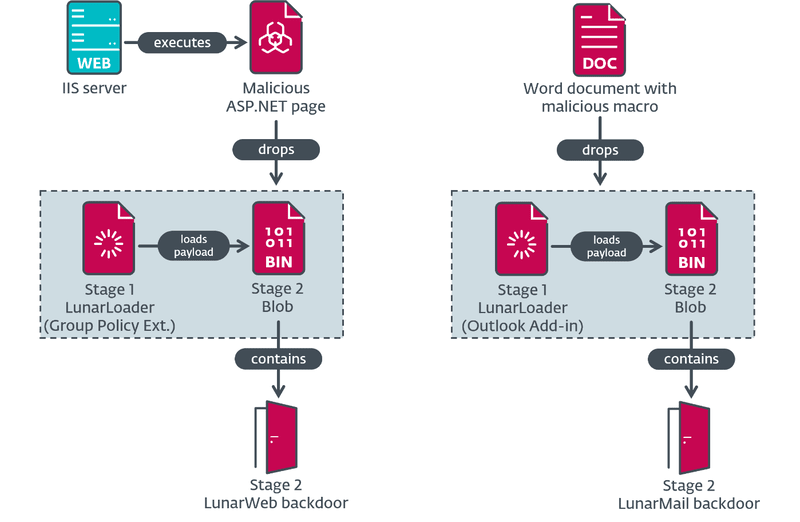

حمله توسط ایمیلهای فیشینگ هدفمند و بهره برداری از پیکربندی نادرست نرم افزار Zabbix آغاز میشود. ایمیلهای فیشینگ، حاوی فایل Word همراه با کد ماکرو مخرب میباشند و بکدور LunarMail را بر روی سیستم هدف نصب میکنند. LunarMail شامل LunarLoader و بکدور است.

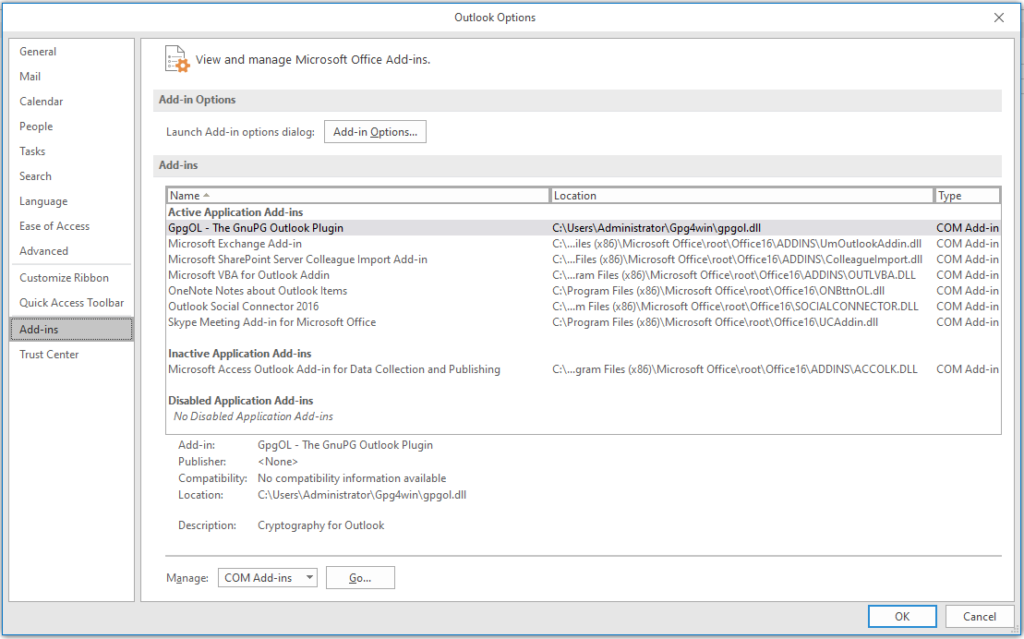

ماکرو VBA همچنین با ایجاد یک افزونه Outlook، تداوم دسترسی را بر روی میزبان آلوده تضمین میکند. افزونه Outlook با هر بار راهاندازی کلاینت ایمیل، فعال میشود.

زنجیره نفوذ در این مرحله توسط نسخه کامپایل شده یک صفحه وب ASP.NET، وارد مرحله بعد میشود:

<IIS_web_root>\aspnet_client\system_web.aspx

<IIS_web_root>\aspnet_client\system_web.cs

نام فایل system_web.aspx، یک IoC شناخته شده از Hafnium میباشد؛ یک APT چینی که به دلیل سوء استفاده از آسیب پذیریها در سرور Microsoft Exchange شناخته شده است.

این صفحه وب برای رمزگشایی لودر LunarLoader و بکدور LunarWeb، استفاده میشود. هنگامی که صفحه system_web.aspx درخواست میگردد، انتظار میرود از یک رمز عبور خاصِ ذخیره شده در یک کوکی به نام SMSKey برای استخراج کلید رمزگذاری به منظور رمزگشایی پیلودهای مرحله بعدی استفاده شود.

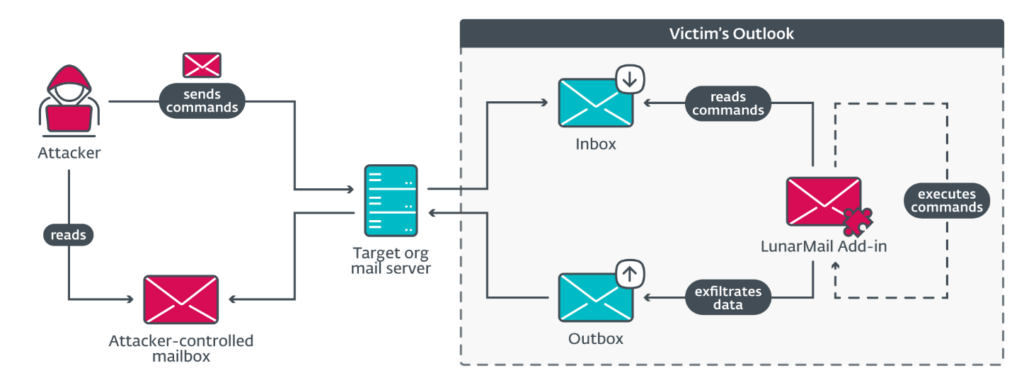

بکدور LunarWeb، که بر روی سرورها مستقر میشود، از HTTP(S) برای ارتباطات فرماندهی و کنترل (C&C) خود استفاده و درخواستهای قانونی را شبیه سازی میکند. این در حالی است که بکدور LunarMail، در ایستگاههای کاری (workstationها) مستقر میگردد و به عنوان یک افزونه Outlook عمل میکند. LunarMail از پیامهای ایمیل برای ارتباطات C&C خود استفاده میکند.

یادآوری این نکته مهم است که بگوییم، مهاجم در این نفوذ (نفوذ به وزارت امور خارجه و نهادهای دیپلماتیک اروپا)، از قبل به شبکه دسترسی داشته است، از گواهی های اعتبار ربوده شده برای حرکت جانبی در شبکه استفاده کرده و اقدامات دقیقی را برای نفوذ به سرور بدون ایجاد هیچگونه حساسیت به انجام رسانده است.

LunarWeb موظف به جمعآوری اطلاعات سیستم و تحلیل دستورات درون فایلهای تصویری JPG و GIF است که از سرور C&C ارسال میشوند. بکدور LunarWeb، نتایج را در قالب فایل رمزگذاری و فشرده شده به سرور ارسال میکند.

دستورالعملهای C&C به بکدور اجازه میدهد تا دستورات Shell و PowerShell و همچنین کد Lua را اجرا کند، فایلها را بخواند/بنویسد و مسیرهای مشخص شده را بایگانی نماید.

LunarWeb با استفاده از چندین تکنیک که شامل ایجاد افزونههای Group Policy، جایگزینی DLLهای سیستم و استقرار به عنوان بخشی از نرم افزار قانونی است، فعالیت خود را بر روی دستگاه آلوده ادامه میدهد.

ایمپلنت دوم، یعنی LunarMail، از قابلیتهای مشابهی پشتیبانی میکند. LunarMail استفاده ویژهای از Outlook دارد و از ایمیل برای ارتباط با سرور C&C خود توسط جستجوی پیامهای خاص با پیوستهای PNG استفاده میکند.

برخی از دستورات خاص بکدور LunarMail شامل توانایی تنظیم پروفایل Outlook برای استفاده توسط C&C، ایجاد فرآیندهای دلخواه و گرفتن اسکرین شات است.

LunarMail سپس خروجیها را در یک تصویر PNG یا سند PDF پنهان میکند و آنها را به عنوان پیوست در ایمیل ضمیمه کرده و به آدرس تحت کنترل مهاجم ارسال خواهد کرد. این بکدور به منظور استقرار در ایستگاههای کاری کاربر طراحی شده است (نه سرورها).

بکدور LunarMail ایدههای مربوط به عملکرد خود را با LightNeuron، بکدور دیگر Turla که از پیامهای ایمیل برای اهداف C&C استفاده میکند، به اشتراک میگذارد. اگرچه هر دو از یک روش استخراج مشابه استفاده میکنند، اما هیچ شباهتی میان کد این دو بکدور مشاهده نشده است.

شرکت امنیت سایبریESET ، فهرستی از IoCهای این نفوذ به اشتراک گذاشته است که از اینجا قابل دسترس میباشد.