یک سازمان غیرانتفاعی اسلامی در عربستان سعودی توسط کمپین جاسوسی سایبری مخفیانه طولاتی مدت به منظور استقرار بکدور Zardoor مورد هدف قرار گرفته است. سیسکو تالوس (Cisco Talos) این فعالیت را در ماه مه ۲۰۲۳ کشف کرد و اذعان داشت که این کمپین احتمالاً از مارس ۲۰۲۱ آغاز به کار کرده و تا به امروز تنها یک هدف هک شده را شناسایی کرده است، اگرچه گمان میرود که قربانیان دیگری نیز وجود داشته باشد.

مهاجم در طول این کمپین، از LoLBinها برای استقرار بکدور، ایجاد سرور فرمان و کنترل (C2) و تداوم دسترسی استفاده کرده است. نفوذی که سازمان خیریه اسلامی را هدف قرار داده است، شامل استخراج دورهای داده ها تقریباً دو بار در ماه میباشد. بردار دسترسی اولیه دقیق مورد استفاده برای نفوذ به موجودیت در حال حاضر ناشناخته است.

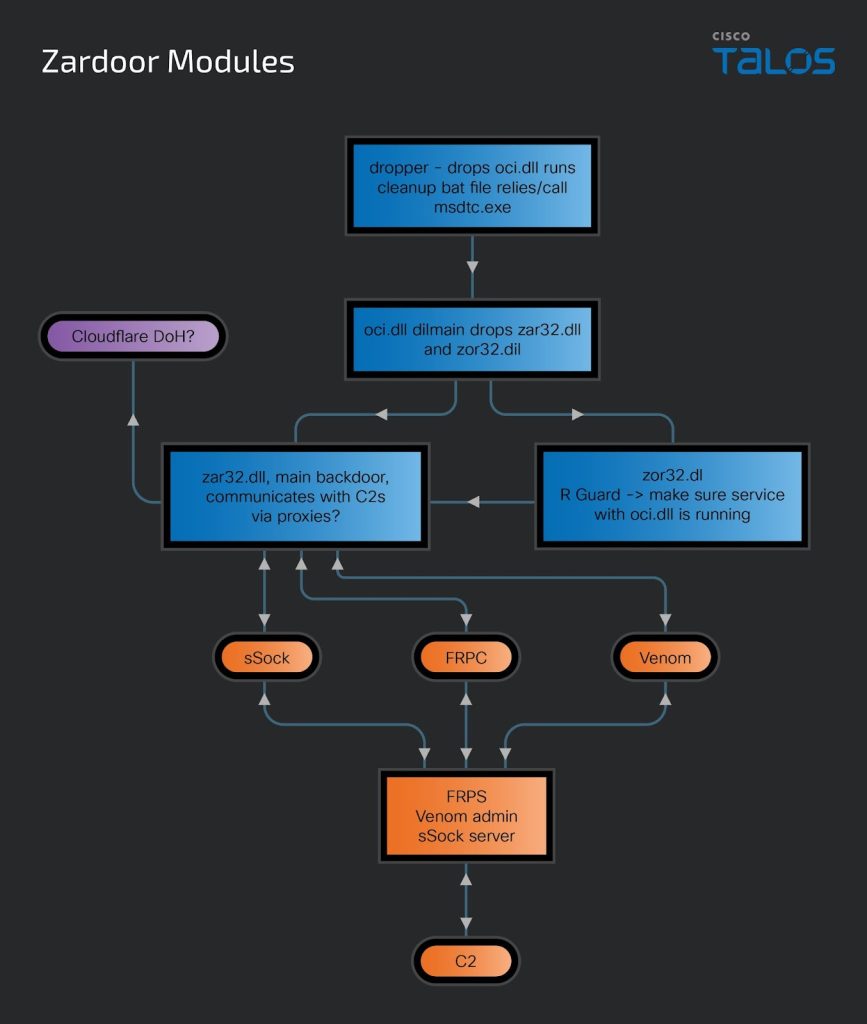

با این حال، جای پای بهدستآمده برای استمرار در بکدور Zardoor، بهدنبال ایجاد اتصالات C2 با استفاده از ابزارهای پروکسی معکوس منبع باز مانند Fast Reverse Proxy (FRP)، sSocks و Venom استفاده شده است.

هنگامی که یک اتصال برقرار میگردد، عامل تهدید از ابزار مدیریت ویندوز (WMI) برای حرکت جانبی و گسترش ابزارهای حمله همچون بکدور Zardoor با ایجاد فرآیندهایی بر روی سیستم هدف و اجرای دستورات دریافتی از C2 استفاده میکند.

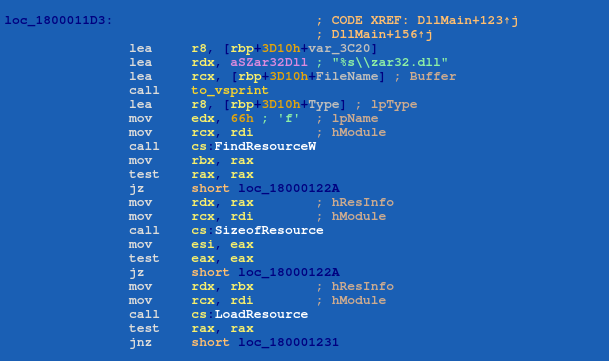

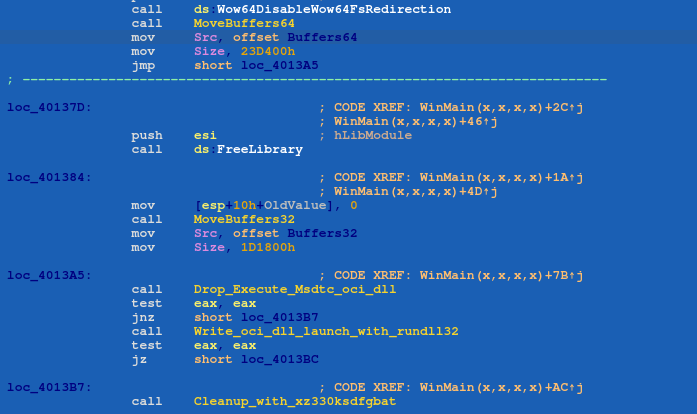

مسیر نفوذ نامشخص، راه را برای یک فایل نصب کننده بدافزار هموار میکند که به نوبه خود یک کتابخانه پیوند پویا مخرب (“oci.dll “) را مستقر کرده که مسئول ارائه دو ماژول بکدور ” zar32.dll” و ” zor32.dll” میباشد.

Zar32.dll یک کتابخانه مخرب و یکی از کامپوننتهای اصلی بکدور Zardoor است و ارتباطات C2 را تسهیل میبخشد. این یک ابزار دسترسی از راه دور HTTP/SSL (RAT) میباشد که برای اجرای برنامههای شبکه قانونی طراحی شده است و از طریق یک پروکسی Socks یا HTTPS عمل میکند. این بدافزار از آدرسهای IP استفاده شده توسط سرویسهای DNS CloudFlare سوء استفاده میکند.

zor32.dll نیز تضمین میکند که ” zar32.dll” با سطح دسترسی admin مستقر شده است. بکدور Zardoor قادر به استخراج دادهها، اجرای فایلهای اجرایی واکشی شده از راه دور و shellcode، به روز رسانی آدرس C2 و حذف خود از سیستم میزبان است.

عامل تهدید اصلی در پشت این کمپین هنوز مشخص نیست و در حال حاضر هیچ گونه همپوشانی تاکتیکی با هیچ یک از عوامل تهدید تاکنون شناخته شده وجود ندارد.

Cisco Talos توصیه کرده است که از یک موقعیت امنیتی دفاعی عمیق به منظور دفاع در برابر تهدیدات مشابه استفاده کنید. شایان ذکر است که هیچ مکانیزم دفاعی، صد در صد در برابر حملات موثر و مقاوم نبوده و کاربران بایستی بتوانند حمله را در صورت دور زدن موفقیت آمیز لایه های حفاظتی، شناسایی کنند.