احراز هویت دو عاملی (2FA[1])، یک ویژگی امنیتی است که تا پایان سال 2024 به طور فراگیر استفاده خواهد شد. اغلب وب سایتهای جدید به نوعی از این نوع احراز هویت استفاده میکنند و برخی از آنها حتی تا زمانی که 2FA را فعال نکنید، به شما اجازه بهره گیری از سرویسهای خود را نخواهند داد.

محبوبیت این نوع احراز هویت متأسفانه، منجر به توسعه روشهای زیادی برای هک یا دور زدن آن شده است. نوع طرح هک مورد استفاده، به روش هدفمند 2FA بستگی دارد. اگرچه تعداد کمی از انواع 2FA وجود دارند که اغلب متکی به رمزهای عبور یک بار مصرفی (OTP[2]) هستند که از طریق کانالهای مختلف به دست میآیند.

کاربران میتوانند این کدها را از طریق پیام متنی، تماس صوتی، پیام ایمیل، پیام فوری از ربات رسمی وب سایت یا نوتیفیکیشن push از یک برنامه تلفن همراه دریافت کنند.

هکرها و کلاهبرداران معمولاً به دنبال این کدها هستند و میتوانند OTPها را به روشهای مختلفی از جمله هکهای پیچیده و چند مرحلهای به دست آورند. این مقاله متدهایی را که متکی بر مهندسی اجتماعی هستند و مهاجمان سایبری و کلاهبرداران از آنها برای فریب دادن قربانیان خود به منظور افشای کد OTP استفاده میکنند، بررسی خواهد کرد.

هکرها ابزارهایی همچون “رباتهای OTP” و “پنلهای مدیریتی برای کنترل کیتهای فیشینگ” را به منظور خودکارسازی این فریب ها مورد استفاده قرار میدهند.

ربات OTP چیست؟

استفاده از رباتهای OTP برای دور زدن 2FA یک روند کلاهبرداری آنلاین نسبتاً جدید است که تهدید بزرگی هم برای کاربران و هم برای سرویسهای آنلاین به شمار میآیند. ربات OTP، نرم افزاری است که برای رهگیری OTP با استفاده از مهندسی اجتماعی، طراحی شده است.

یک الگوی کلاهبرداری متداول که از یک ربات OTP برای ربودن کدهای 2FA استفاده میکند، شامل مراحل زیر است:

- مهاجم، ابتدا دادههای لاگین قربانی را بدست میآورد تا از آنها برای ورود به حساب کاربری استفاده نماید.

- قربانی یک کد OTP بر روی تلفن خود دریافت میکند.

- ربات OTP، با قربانی تماس میگیرد و یک اسکریپت از قبل آماده شده را دنبال میکند تا با او صحبت کند و قربانی را متقاعد سازد کد OTP را به اشتراک بگذارد.

- قربانی بدون قطع تماس، کد تأییدیه را فاش میکند.

- مهاجم، کد را از طریق پنل مدیریت خود یا ربات تلگرام دریافت خواهد کرد.

- مهاجم با وارد کردن OTP در وب سایت، به حساب قربانی دست مییابد.

نقش اصلی ربات OTP، برقراری تماس با قربانی برای افزایش شانس دریافت کدهای تأیید و مرحله دوم است. تماسهای تلفنی در ایجاد تأثیر مطلوب بر قربانی، مؤثرتر هستند.

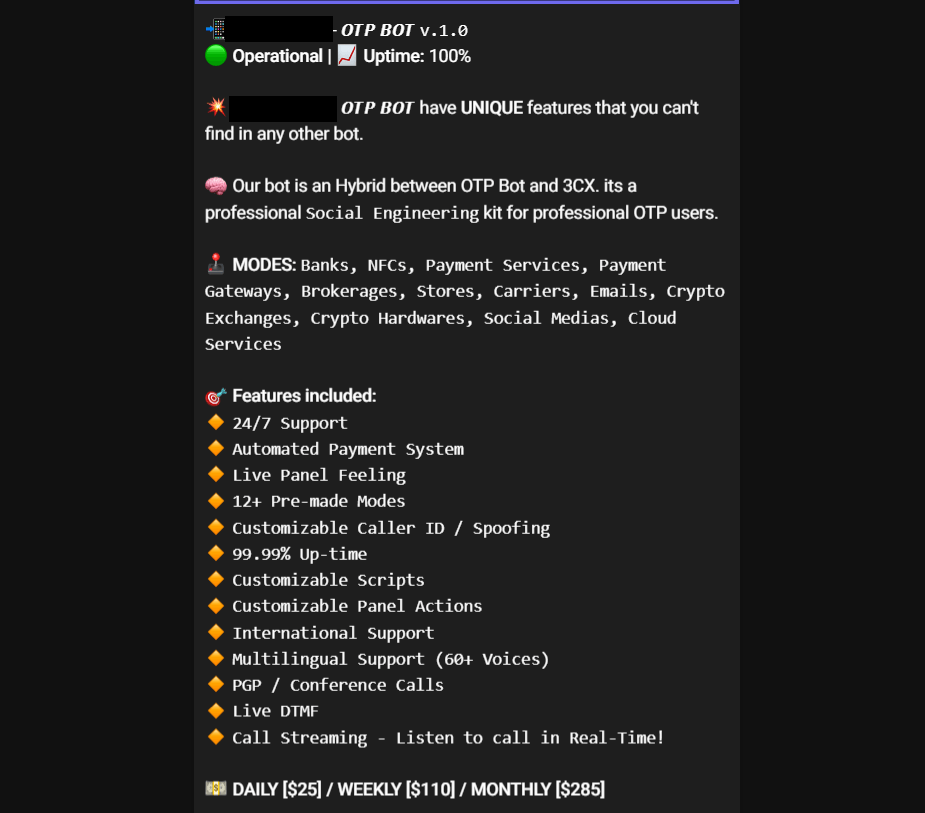

قابلیتهای ربات متفاوت بوده و میتوانند از اسکریپتهای سفارشی برای سازمانهای خاص گرفته تا تنظیمات جامعی که جایگزین کل مرکز تماس میشوند، متنوع باشند. توسعه دهندگان بر اساس ویژگیهای پیشنهادی و قیمت ربات، با یکدیگر رقابت میکنند.

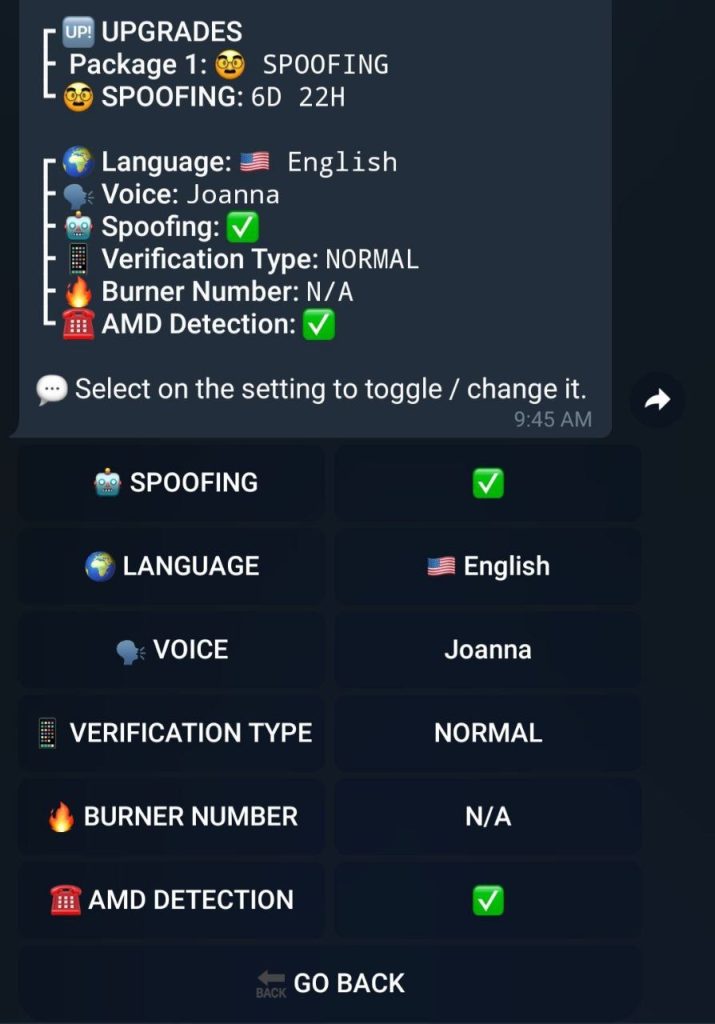

به عنوان مثال، یک ربات OTP میتواند دارای بیش از دهها ویژگی از جمله پشتیبانی فنی 24 ساعته، ارائه اسکریپت به زبانهای مختلف، تنظیم صدای زنانه و مردانه و جعل تلفن باشد.

رباتهای OTP معمولاً از طریق یک پنل ویژه مبتنی بر مرورگر یا یک ربات تلگرام مدیریت میشوند. ما در ادامه با ذکر یک مثال، نحوه اجرای ربات از طریق تلگرام را بررسی خواهیم کرد.

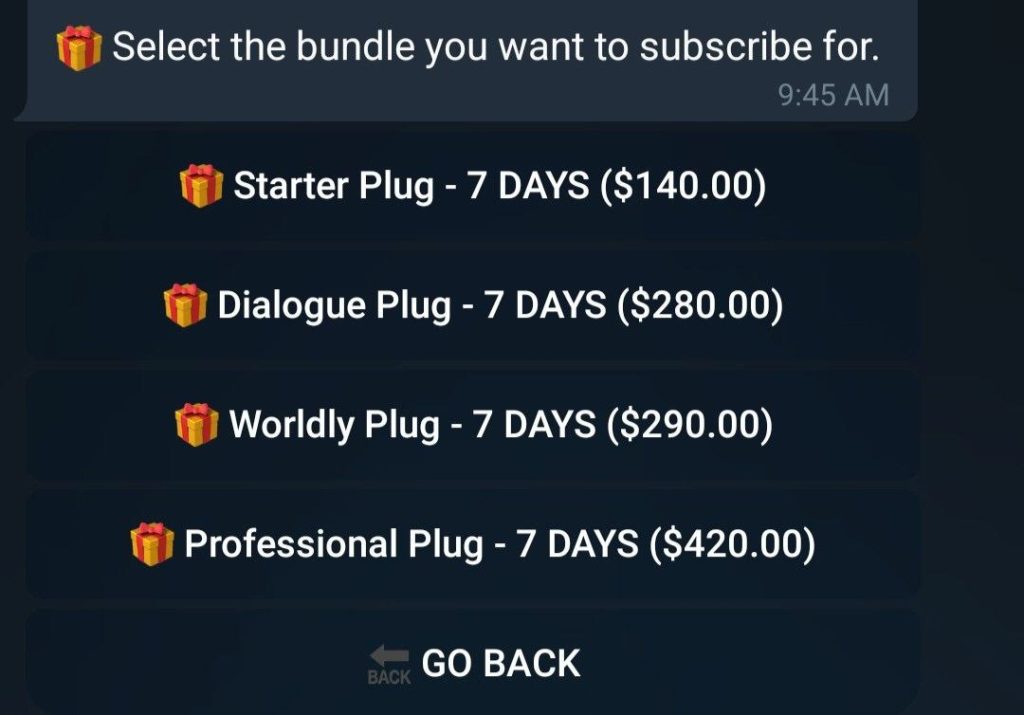

مهاجم سایبری با خرید اشتراک، کار خود را آغاز میکند. گزینه های مختلفی بسته به ویژگیهای ارائه شده، وجود دارد. ارزانترین طرح این ربات، هفتهای 140 دلار و گرانترین آن، 420 دلار آمریکا میباشد. این ربات پرداخت را تنها با استفاده از ارز دیجیتال میپذیرد.

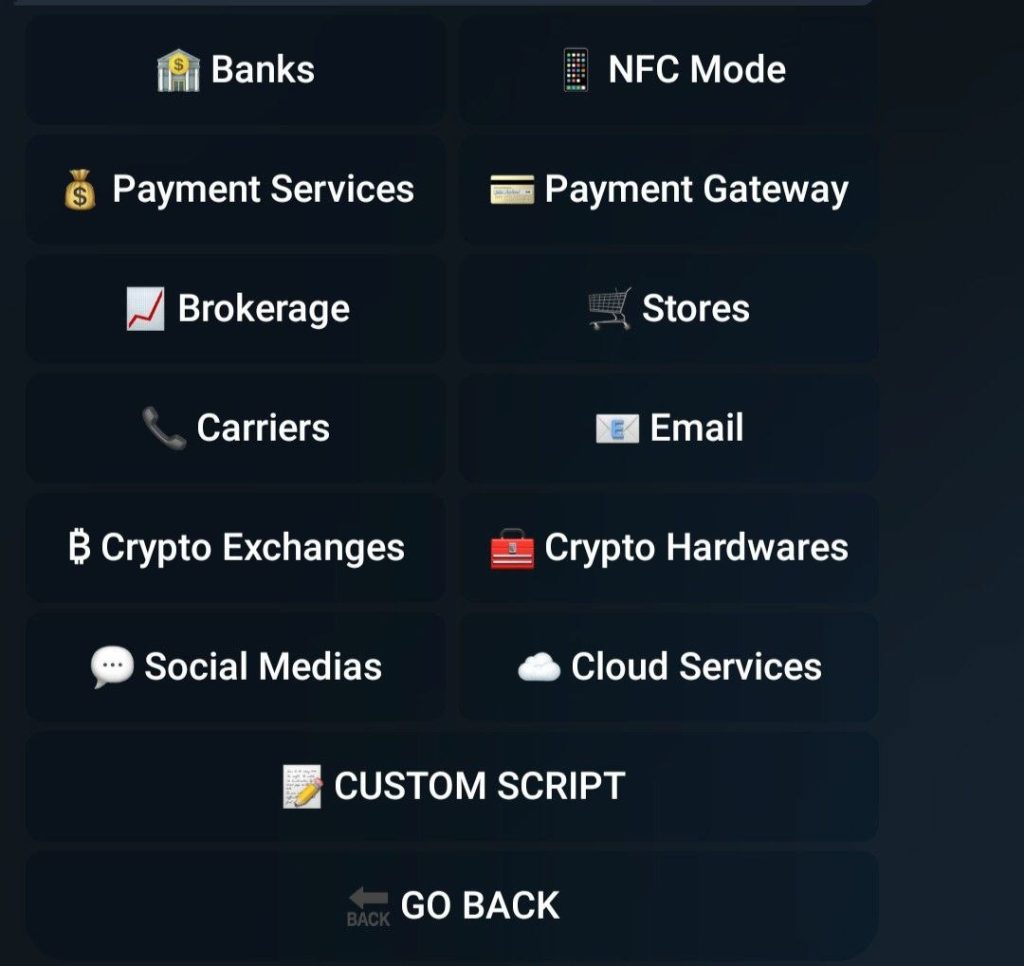

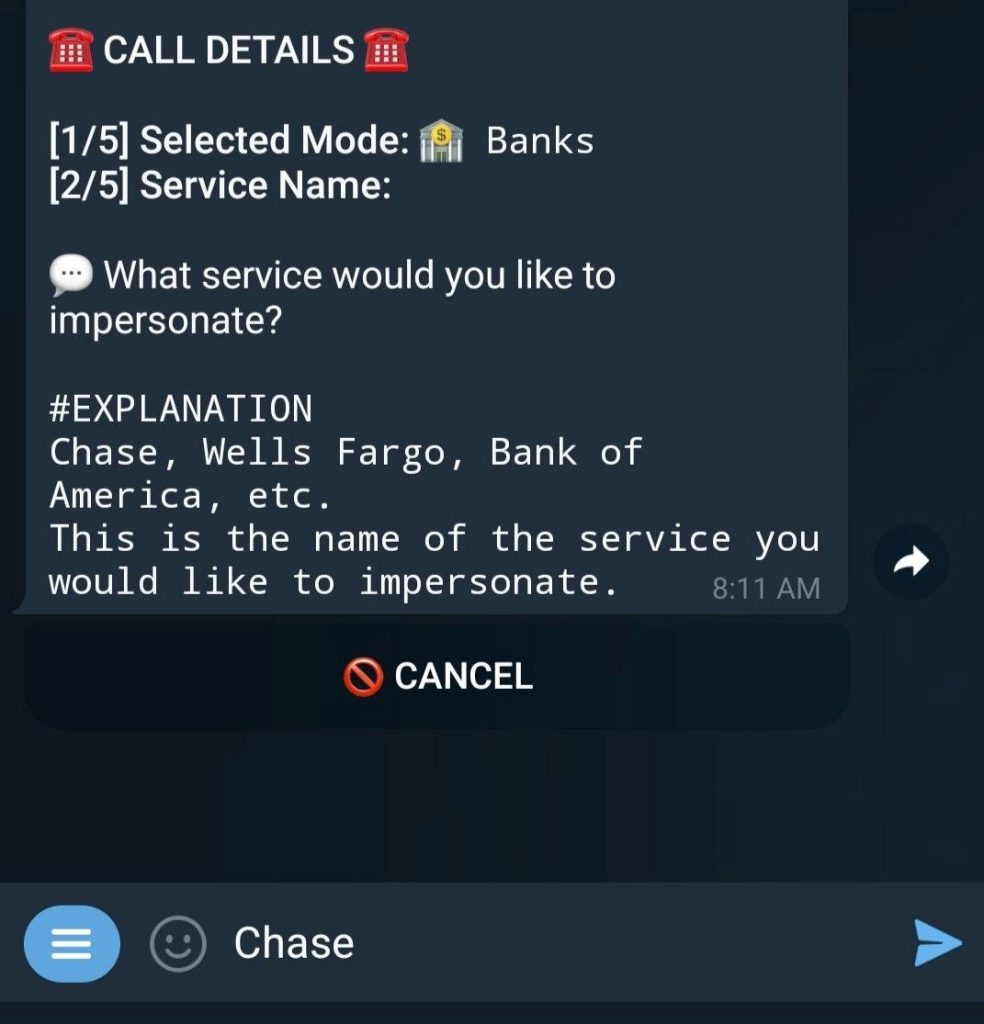

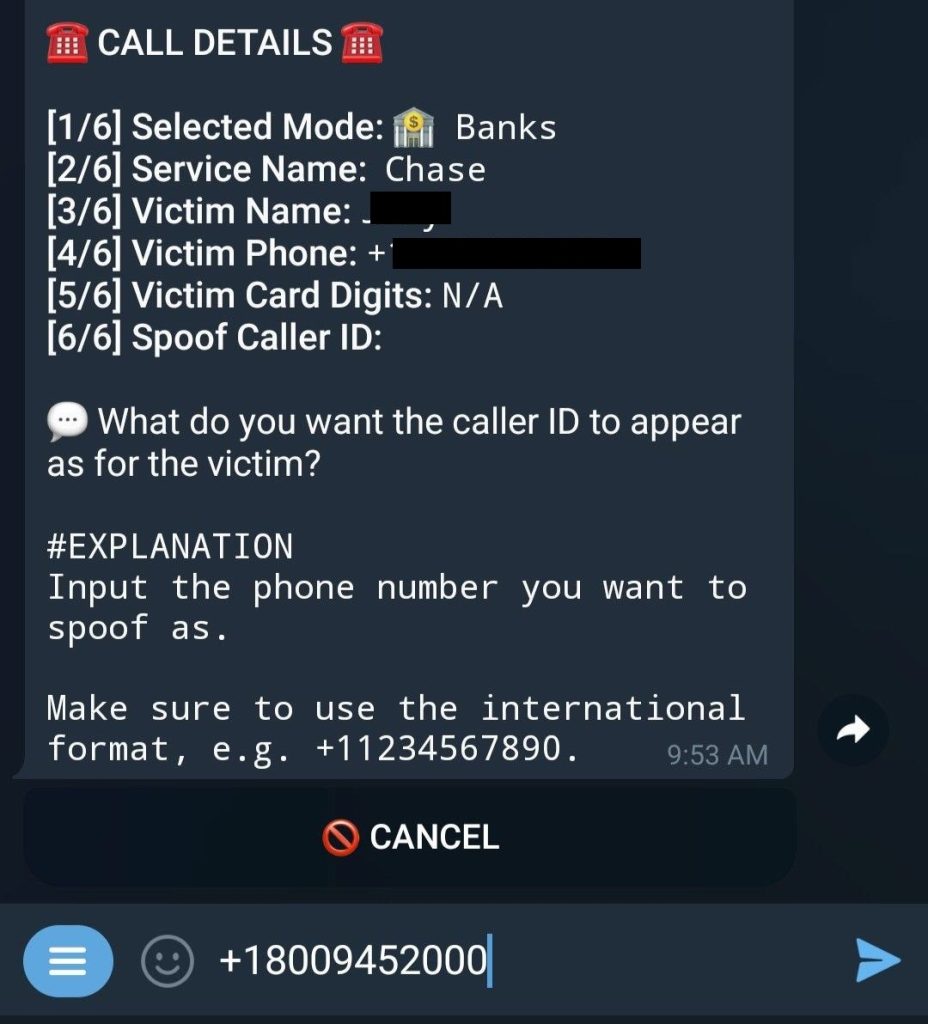

پس از پرداخت هزینه اشتراک، به مهاجم اجازه داده میشود تا اولین تماس خود را اجرا کند. مهاجم نیز معمولاً این کار را پس از بدست آوردن دادههای لاگین حساب قربانی و پیش از تلاش برای ورود به حساب او انجام میدهد. هکر یا کلاهبردار، ابتدا انتخاب میکند که ربات باید چه نوع سازمانی را جعل هویت کند.

این نمونه ربات OTP موجود در تصویر، دسته بندیهای مختلفی همچون بانک، سیستمهای پرداخت، فروشگاههای آنلاین، خدمات ابری، خدمات تحویل، صرافیهای ارز دیجیتال و سرویسهای ایمیل را ارائه میدهد. در حالی که تماس از طرف بانک چیزی است که قربانی ممکن است انتظارش را داشته باشد، اما تماس از جانب یک سرویس ذخیرهساز ابری یا ارائه دهنده ایمیل چیزی نیست که ما آن را کاملاً عادی توصیف کنیم.

با این حال، مهندسی اجتماعی میتواند برای تشویق قربانی به افشای کد ارائه شده توسط هر نوع سازمانی مورد استفاده قرار گیرد. اغلب، رباتها به منظور دور زدن 2FA سازمان های مالی استفاده میشوند.

هکر یا کلاهبردار پس از انتخاب دسته بندی مورد نظر میبایست نام سازمان را برای جعل هویت ربات مشخص کند.

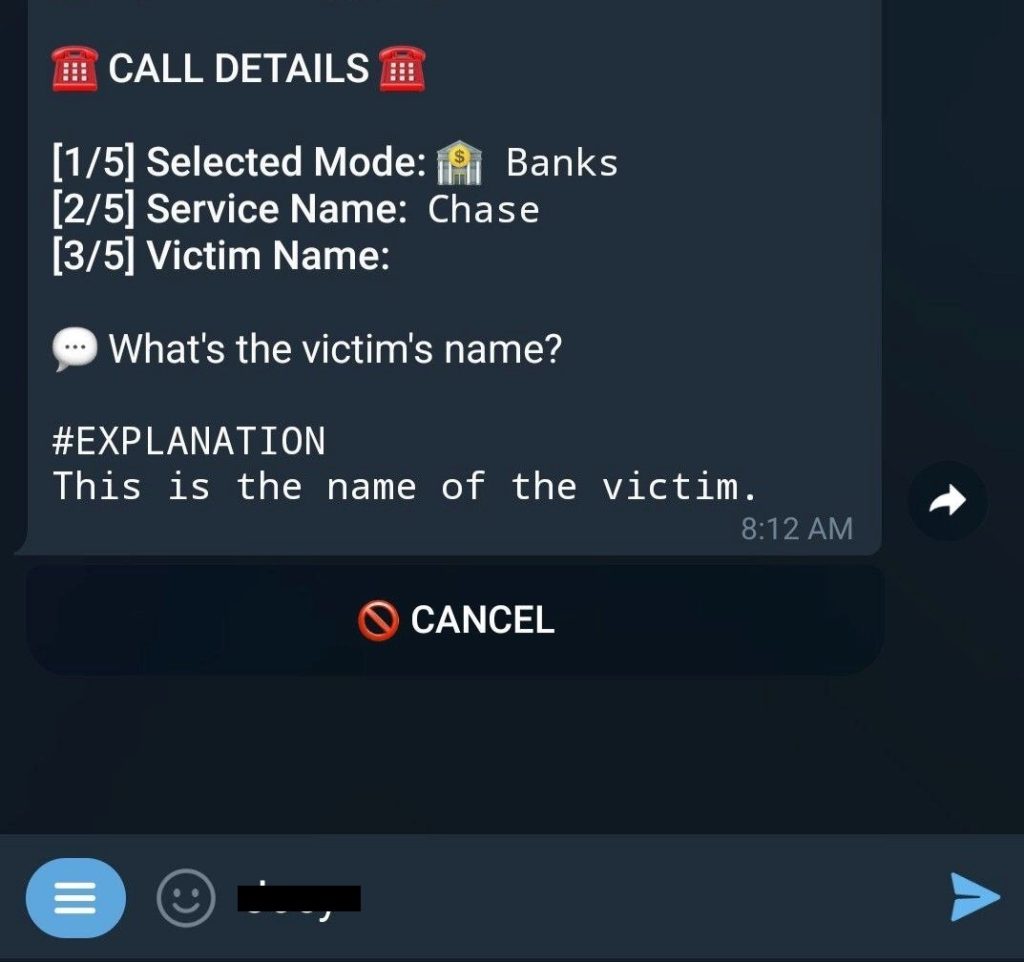

مهاجم در مرحله بعد، باید نام قربانی را که میخواهد ربات با آن تماس بگیرد، وارد نماید. این کار، به شخصی سازی تماس کمک میکند.

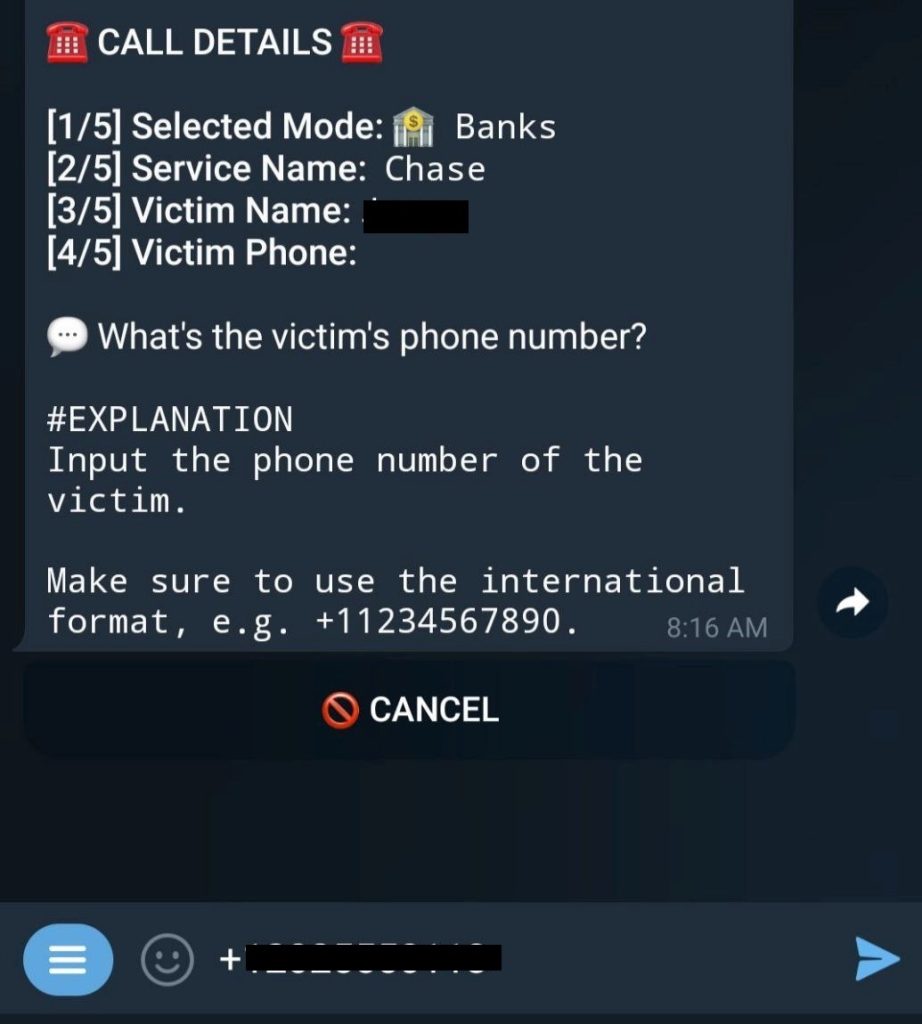

مرحله بعد، یک مرحله ضروری است. مهاجم شماره تلفن قربانی را اضافه میکند تا تماس انجام شود.

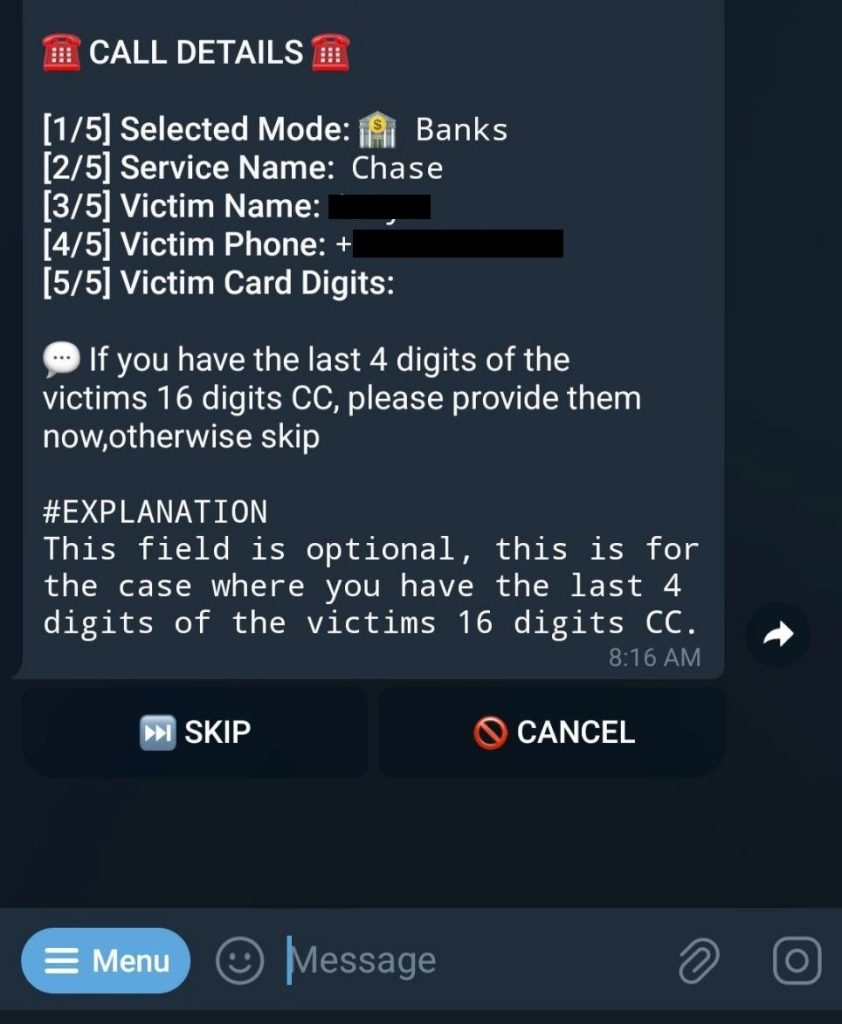

مهاجم این گزینه را نیز در اختیار دارد که در صورت اطلاع از شماره کارت بانکی قربانی، چهار رقم آخر را ارائه دهد. این کار به جلب اعتماد بیشتر قربانی کمک خواهد. حال این سوال به وجود میآید که تماس گیرنده چگونه میتواند این شماره ها را بداند جز آن که کارمند بانک باشد؟

هکر پس از تکمیل تمام جزئیات، میتواند تماس را از طریق گزینههای پیشرفته، سفارشی سازی کند.

گزینه جعل نیز وجود دارد اما برای استفاده از آن به شماره تلفن رسمی سازمانی نیاز خواهد بود. این، شناسه تماس گیرنده است که هنگام دریافت تماس روی صفحه تلفن قربانی نمایش داده میشود. ربات در صورت فعال نبودن این ویژگی از یک عدد تصادفی استفاده میکند.

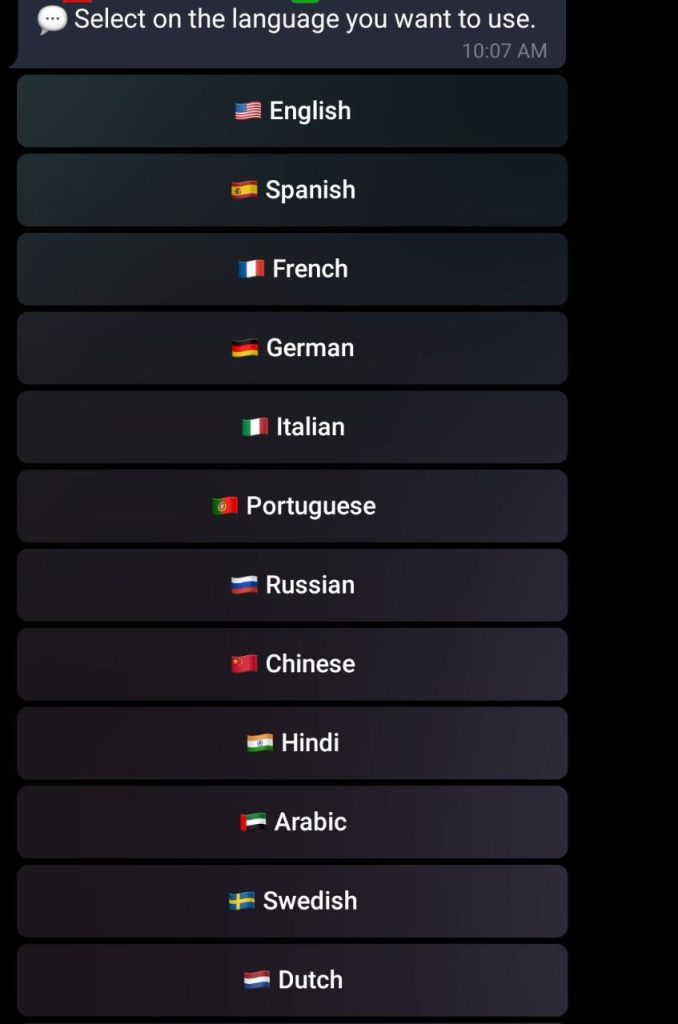

مهاجم همچنین میتوانند، زبانی را برای ربات انتخاب کند تا هنگام صحبت با قربانی از آن استفاده شود.

مهاجمان پس از اینکه زبان مورد نظر خود را انتخاب کردند، ربات پیشنهاد میدهد که یک صدا را نیز تعیین کنند. تمامی صداها با هوش مصنوعی تولید میشوند و میتوان صدای زن یا مرد را انتخاب کرد. شش نوع منطقه نیز برای انگلیسی زبان ها در این ربات موجود است که عبارتند از: ایالات متحده، بریتانیا، نیوزیلند، استرالیا، هند و آفریقای جنوبی.

این ربات OTP از اسکریپتهای سفارشی پشتیبانی میکند. به عبارت دیگر، کلاهبردار یا مهاجم میتواند اسکریپتهای طراحی شده خود را در میان گزینههای ارائه شده توسط ربات وارد کند. ربات، از این این اسکریپت های سفارشی به هنگام تنظیم تماس استفاده خواهد کرد.

آخرین مرحله عملیات، برقراری تماس توسط گزینههای تنظیم شده است.

گزینه های جالب ارائه شده توسط سایر رباتهای OTP

همانطور که در بالا ذکر شد، عملکرد یک ربات با ربات دیگر متفاوت است. علاوه بر آنچه که در بخش های قبلی ذکر گردید، چندین ویژگی پیشرفته نیز در سایر رباتهای OTP مشاهده شده است که به شرح زیر میباشند:

- ارسال یک پیام متنی به عنوان هشدار در مورد تماس قریب الوقوع کارمند یک شرکت خاص. این، یک ترفند روانشناختی ظریف است که با هدف جلب اعتماد قربانی انجام میشود.

- درخواست جزئیات بیشتر علاوه بر OTP در طول تماس. این اطلاعات ممکن است شامل شماره کارت و تاریخ انقضا، CVV، PIN، تاریخ تولد، شماره تامین اجتماعی و غیره باشند.

چگونه کلاهبرداران دادههای لاگین قربانی را جمع آوری میکنند؟

از آنجایی که ربات OTP برای سرقت کدهای 2FA طراحی شده است، استفاده از آن فقط در صورتی منطقی است که کلاهبرداران برخی از اطلاعات شخصی قربانی مانند نام کاربری، رمز عبور، نام کامل آنها و شماره تلفن را از قبل داشته باشند. کلاهبرداران ممکن است این اطلاعات را از چند طریق دریافت کنند:

- از اطلاعات شخصی فاش شده؛

- از مجموعه دادههای خریداری شده در دارک وب؛

- از طریق وب سایتهای فیشینگ.

فیشینگ، متداولترین روشی است که کلاهبرداران و مهاجمان سایبری از آن استفاده میکنند. کسپرسکی در طول تحقیقات خود با کیتهای فیشینگ زیادی مواجه شده است که انواع به ظاهر نامرتبطی از دادههای شخصی را هدف قرار میدهند.

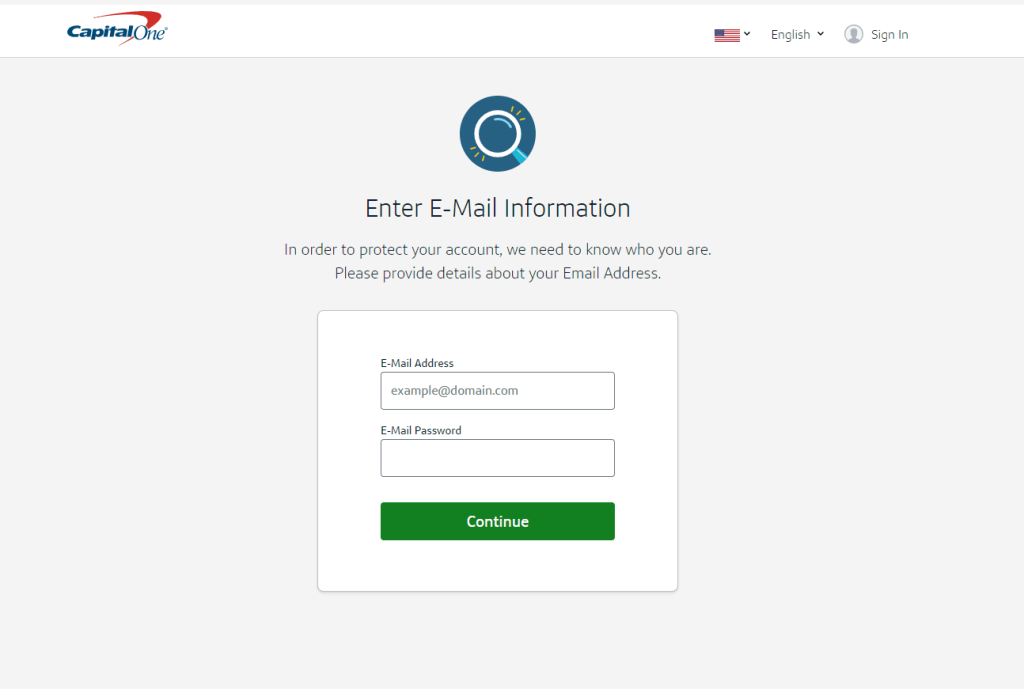

یک کیت ممکن است یک بانک را هدف قرار دهد، اما هنگامی که قربانی نام کاربری و رمز عبور خود را وارد میکند، از او خواسته میشود تا آدرس ایمیل و رمز عبور مربوطه را نیز ارائه دهد. کلاهبردار با در اختیار داشتن این دادهها و ربات OTP، ممکن است بتواند حداقل دو حساب قربانی را هک کند و اگر قربانی از ایمیل خود برای احراز هویت با سایر وب سایت ها استفاده نماید، کلاهبردار خواهد توانست آسیب بیشتری وارد کند.

فیشینگ بصورت بلادرنگ

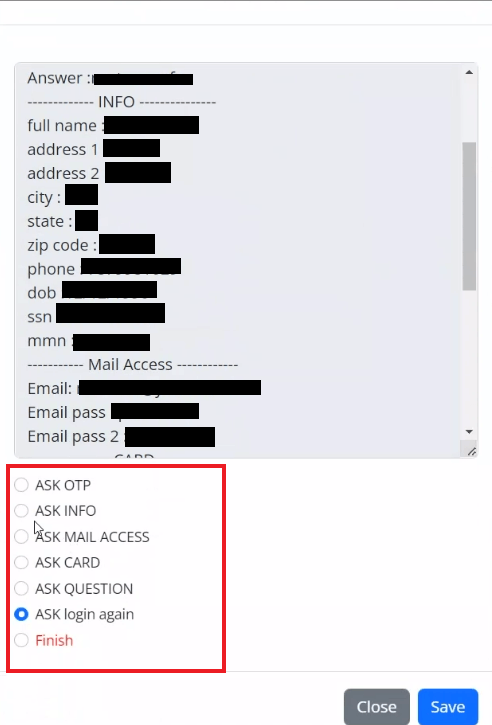

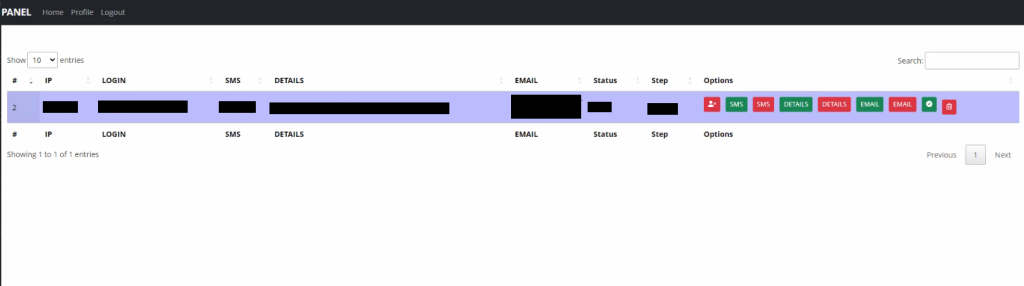

کیت های فیشینگ را می توان از طریق پنلهای مدیریت، کنترل کرد. سازندگان کیتهای فیشینگ، با افزایش محبوبیت احراز هویت دو مرحلهای (2FA)، پنلهای مدیریت خود را با افزودن قابلیت رهگیری OTPها اصلاح کردند. این کار، کلاهبرداران را قادر میسازد تا اطلاعات شخصی قربانیان خود را در همان لحظه و بصورت بلادرنگ دریافت و استفاده کنند.

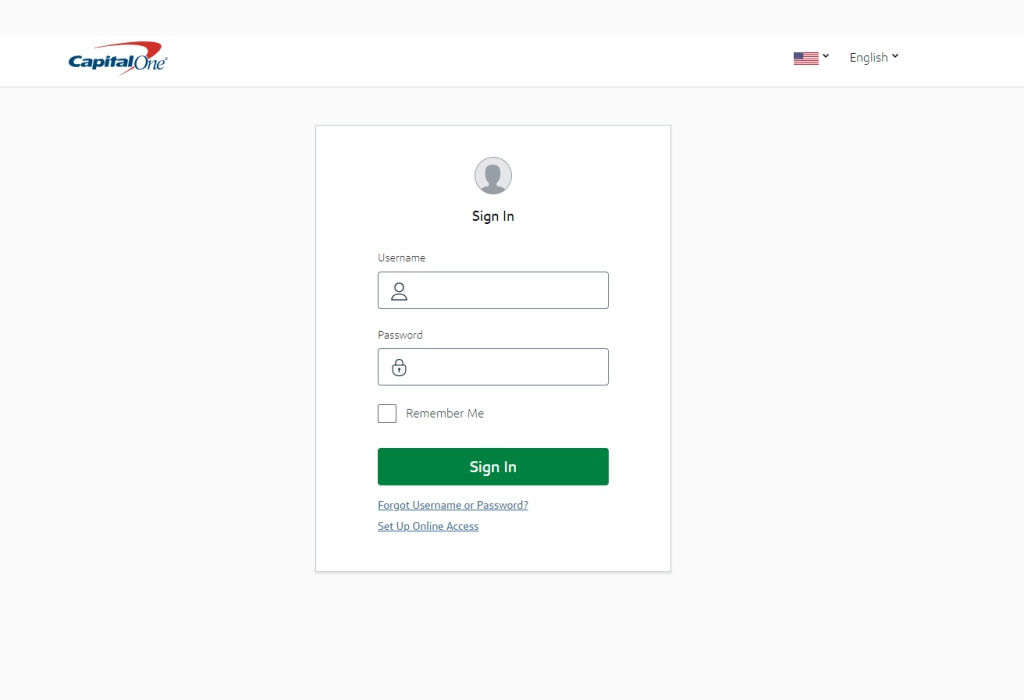

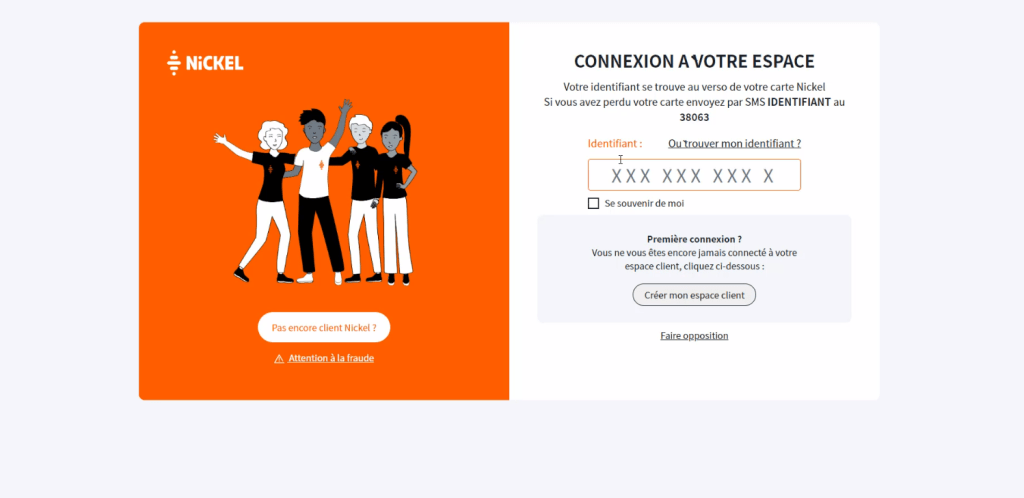

این دسته حملات، حملات فیشینگ چند مرحلهای هستند که معمولاً از مراحل زیر تشکیل شدهاند. قربانی به عنوان مثال، پیامی از یک بانک دریافت میکند که از او می خواهد جزئیات حساب خود را به روزرسانی کند. این پیام حاوی لینکی به یک وب سایت فیشینگ است.

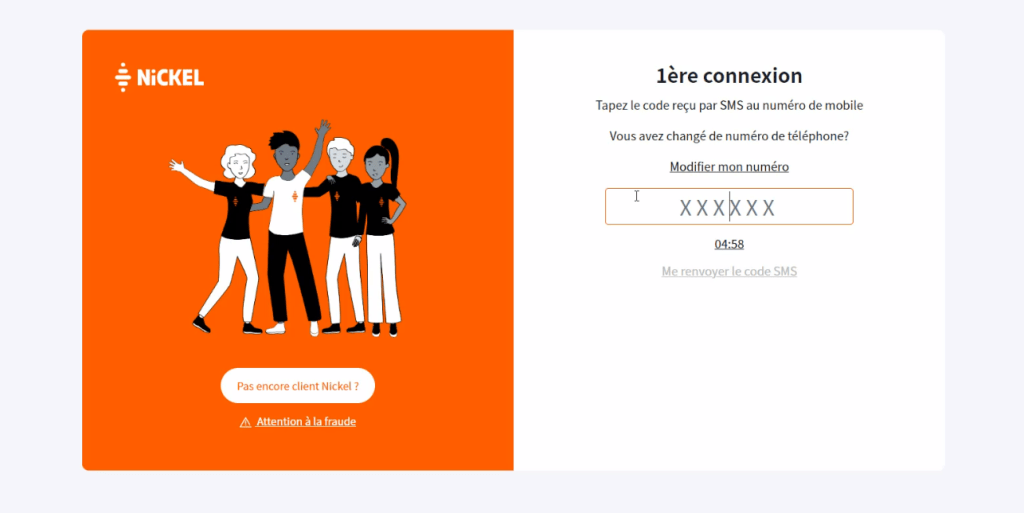

قربانی لینک را باز کرده و داده های لاگین و رمز عبور خود را وارد میکند. کلاهبرداران این داده ها را از طریق تلگرام و پنل مدیریت دریافت خواهند کرد. آنها سعی میکنند از این جزئیات برای ورود به حساب قربانی در وب سایت رسمی بانک استفاده نمایند.

بانک، یک OTP برای تأیید بیشتر به قربانی ارسال میکند. کلاهبردار از پنل مدیریت خود برای نمایش فرم ورود OTP در سایت فیشینگ استفاده مینماید. آنها پس از دریافت کد تأیید، میتوانند به حساب واقعی وارد شوند.

کلاهبرداران ممکن است از قربانی جزئیات بیشتری درخواست کنند. اغلب بانکها از مشتریان خود میخواهند که جزئیات شخصی بیشتری را برای تأیید تراکنشهای مشکوک ارائه دهند. این جزئیات، ممکن است شامل نشانی منزل، شماره پاسپورت و غیره باشند.

کلاهبردار سپس به کاربر اعلام میکند که اطلاعات شخصی وی تایید شده است. این جزئیات در واقع، در پنل مدیریت کلاهبرداران ذخیره شده است و آنها میتوانند بلافاصله از این اطلاعات برای شروع به خارج کردن وجوه از حساب قربانی سوء استفاده کنند.

آمار

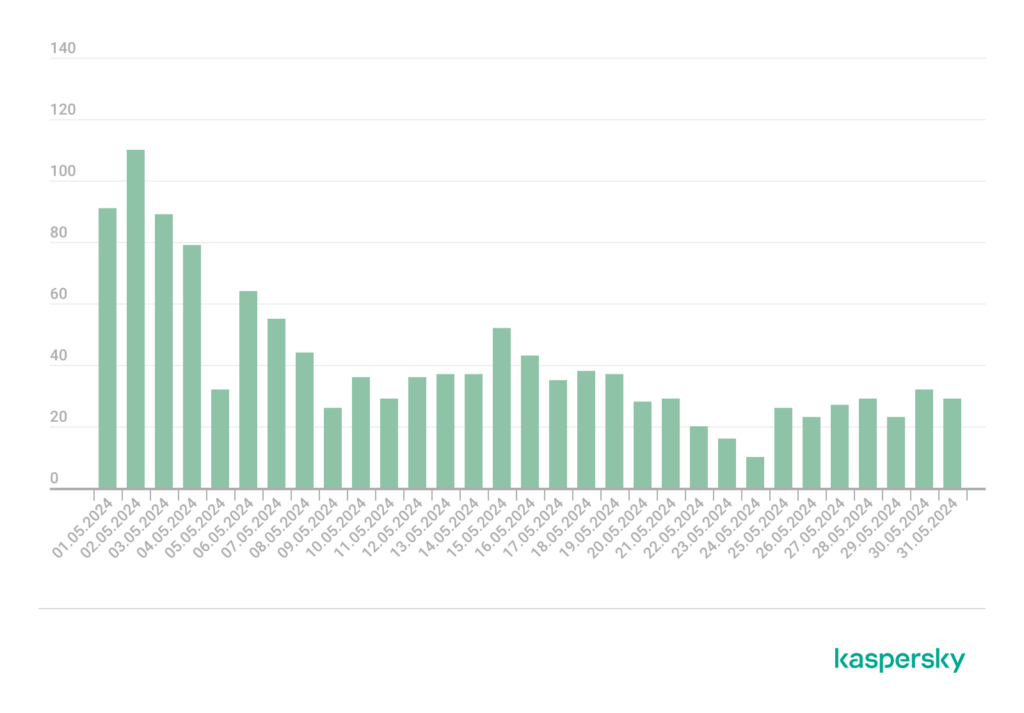

آمار تشخیص کیت فیشینگ بانکی کسپرسکی میتواند به ارزیابی آسیب احتمالی رباتهای OTP کمک کند. محصولات امنیتی کسپرسکی در ماه میی 2024، از ۶۹,۹۸۴ تلاش برای بازدید از سایتهای ایجاد شده توسط این نوع کیتهای فیشینگ ممانعت کردند.

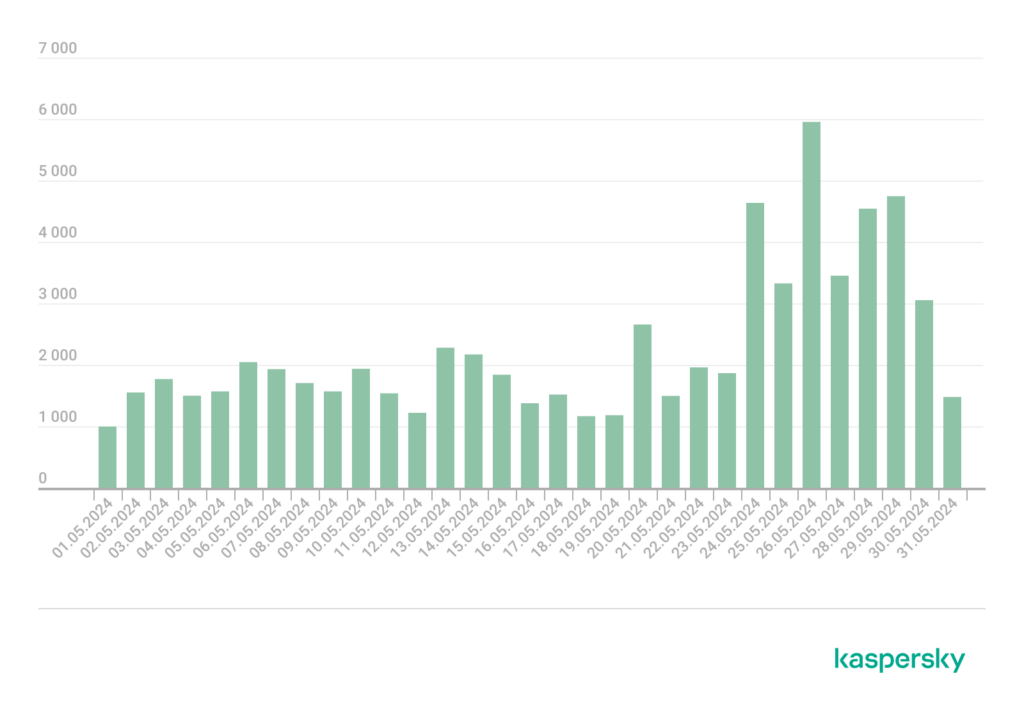

محققان کسپرسکی همچنین 10 کیت فیشینگ چند منظوره را که برای رهگیری OTPهای بلادرنگ استفاده میشوند، از نزدیک بررسی قرار داد. محصول امنیتی این شرکت در مِی 2024، تعداد ۱,۲۶۲ صفحه فیشینگ تولید شده توسط کیتهای مورد نظر را شناسایی کرده است.

در حالی که 2FA یک متد محبوب برای محافظت از حسابها به شمار میآید، اما نباید فراموش کرد که میتوان آن را دور زد. کلاهبرداران با استفاده از تکنیکها و فنآوریهای مختلف مانند رباتهای OTP و کیتهای فیشینگ چندمنظوره، کدهای تأیید را میربایند. بهترین روشها به منظور محافظت از حسابها در برابر کلاهبرداران به شرح زیر است:

- از باز کردن پیوندهایی که از پیامهای ایمیل مشکوک دریافت میکنید خودداری نمائید.

- پیش از آن که اطلاعات کاربری خود را وارد کنید، مطمئن شوید که آدرس وب سایت صحیح است و اشتباه تایپی ندارد.

- از Whois برای بررسی وب سایت استفاده کنید؛ چنانچه سایت اخیراً به ثبت رسیده باشد، به احتمال زیاد یک سایت کلاهبرداری است.

- در حین صحبت با تلفن، هرچقدر هم که تماس گیرنده قانع کننده به نظر برسد، از افشای کد OTP خودداری نمائید. بانکهای واقعی و سایر شرکتها هرگز از این روش برای تأیید هویت مشتریان خود استفاده نمیکنند.

- از محصولات امنیتی قابل اطمینان که صفحات فیشینگ را مسدود میکنند، استفاده کنید.

[1] Two-factor authentication

[2] one-time password