محققان امنیت سایبری دو پکیج مخرب را در رجیستری پکیج npm شناسایی کردهاند که کدهای بکدور را برای اجرای دستورات پنهان میکنند. این دستورات مخرب از یک سرور راه دور ارسال میشوند.

پکیجهای مورد بحث که img-aws-s3-object-multipart-copy و legacyaws-s3-object-multipart-copy نام دارند، هر کدام به ترتیب 190 و 48 بار دانلود شدهاند و اخیرا نیز توسط تیم امنیتی npm حذف شدهاند.

این پکیجها دارای عملکرد پیچیده فرماندهی و کنترل پنهان در فایلهای تصویری بوده که هنگام نصب پکیج، اجرا میشدند.

پکیجها برای جعل هویت یک کتابخانه npm قانونی به نام aws-s3-object-multipart-copy طراحی شده بودند، اما توسط نسخه تغییر یافته فایل “index.js” به منظور اجرای یک فایل جاوا اسکریپت (“loadformat.js”) ارائه شدند.

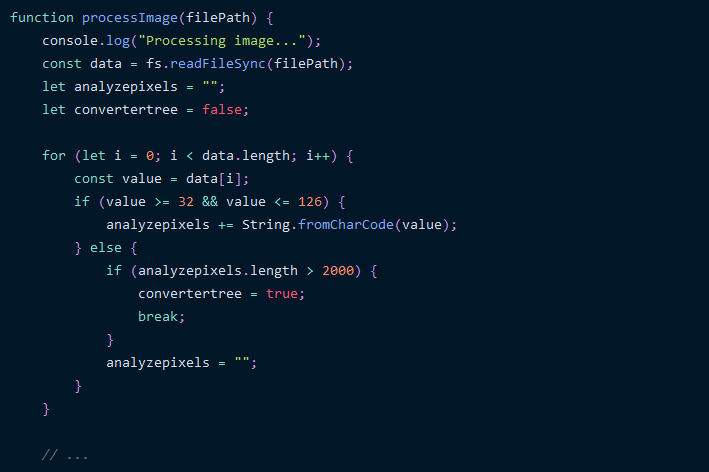

فایل جاوا اسکریپت به نوبه خود، به منظور پردازش سه تصویر طراحی شده است که لوگوهای شرکتی Intel، Microsoft و AMD میباشند. این تصاویر برای استخراج و اجرای محتوای مخرب استفاده میشوند.

این کد با ثبت کلاینت جدید همراه با ارسال نام میزبان و جزئیات سیستم عامل آن به یک سرور فرماندهی و کنترل (C2) کار میکند، سپس سعی خواهد کرد تا دستورات صادر شده توسط مهاجم را هر پنج ثانیه یکبار اجرا کند. در مرحله آخر، خروجی اجرای دستورات از طریق یک endpoint خاص به مهاجم ارائه میشود.

ما در چند سال گذشته، شاهد افزایش چشمگیر پیچیدگی و حجم پکیجهای مخرب خصوصا پکیجهای npm منتشر شده در اکوسیستمهای منبع باز بودهایم. این حملات غالبا موفقیت آمیز هستند.

از این رو، ضروری است که توسعه دهندگان و سازمانهای امنیتی به طور کامل از این واقعیت آگاه گشته و در خصوص کتابخانههای منبع بازی که استفاده میکنند کاملا هوشیار باشند.