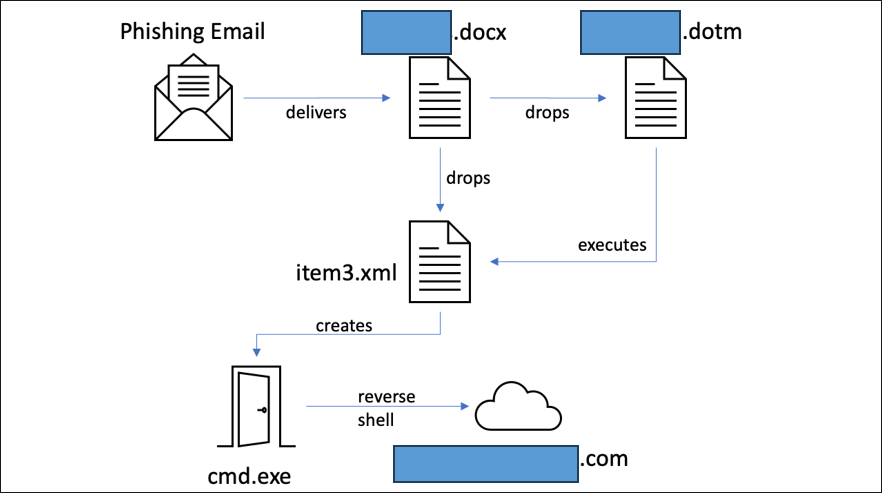

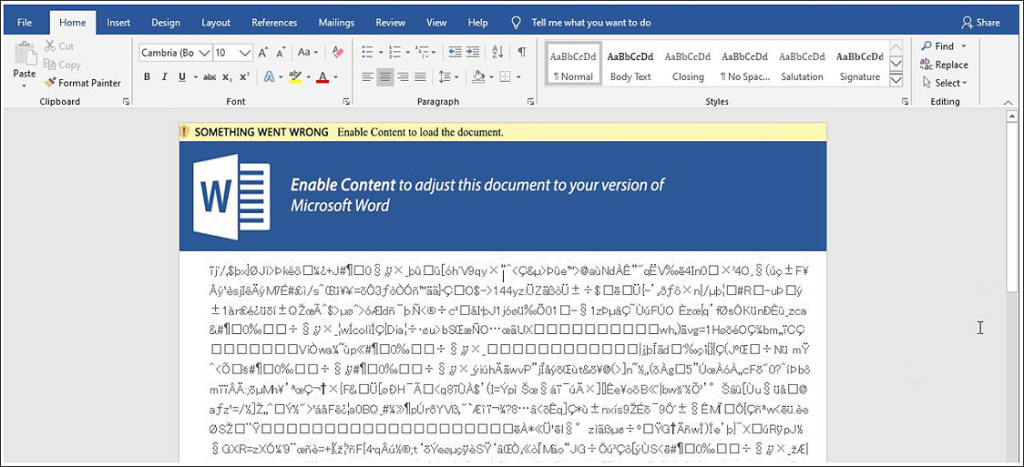

تیم تحقیقات و تهدید اطلاعات بلک بری اخیراً دو کمپین توسط یک عامل تهدید جدید را شناسایی کرده است که یک سازمان هوافضا در ایالات متحده را به منظور جاسوسی سایبری تجاری و رقابتی مورد هدف قرار داده است. بلک بری در حال ردیابی این عامل تهدید با نام AeroBlade میباشد. فیشینگ هدفمند، به عنوان مکانیزم تحویل AeroBlade استفاده میگردد. یک فایل متنی ضمیمه شده در ایمیل وجود دارد که حاوی یک تکنیک مخفی template injection (تزریق قالب) از راه دور و یک کد ماکرو VBA مخرب است تا مرحله بعدی را به اجرای پیلود نهایی برساند.

شواهد حاکی از آن است که زیرساخت شبکه و امکانات مهاجم در حدود سپتامبر ۲۰۲۲ عملیاتی شده است. بلک بری با اطمینان متوسط به بالا ارزیابی میکند که مرحله تهاجمی حمله در ژوئیه ۲۰۲۳ رخ داده است. مهاجم در این مدت ابزار خود را بهبود بخشیده و آن را مخفیتر کرده است، در حالی که زیرساخت شبکه ثابت باقی مانده است.

بلک بری دو مرحله از زنجیره حمله را مشاهده کرده است. حمله اول در سپتامبر ۲۰۲۲ انجام شده و بر اساس تحلیل فنی این شرکت، به نظر میرسد که این یک مرحله “تست و آزمایشی” بوده است و حمله دوم نیز در ژوئیه ۲۰۲۳ رخ داده است. منشا این حمله در حال حاضر ناشناخته میباشد و مشخص نیست که آیا این حمله موفقیت آمیز بوده است یا خیر.

شباهتهای خاصی بین هر دو کمپین وجود دارد، از جمله:

- هر دو سند جذاب “[redacted].docx ” نامگذاری شدهاند.

- پیلود نهایی، یک شِل معکوس است.

- آدرس IP سرور فرمان و کنترل (C2) در هر دو یکسان است.

همچنین تفاوتهای جالبی میان این دو کمپین وجود دارد:

- پیلود نهایی حمله ۲۰۲۳، مخفیانهتر است و از تکنیکهای مبهم سازی و ضد تحلیل بیشتری استفاده میکند.

- پیلود نهایی کمپین ۲۰۲۳، شامل گزینهای برای فهرست کردن دایرکتوریهای قربانیان تحت نفوذ است.

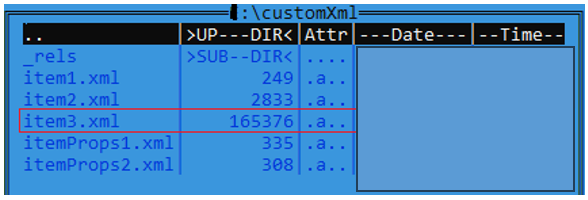

در طول حمله، یک سند مخرب مایکروسافت ورد به نام [redacted].docx از طریق ایمیل فیشینگ هدفمند تحویل داده میشود که با اجرای دستی آن توسط کاربر، از template injection از راه دور برای دانلود فایل مرحله دوم به نام “[redacted].dotm” استفاده میکند. این فایل به نوبه خود ” item3.xml” را اجرا میکند، که یک شل معکوس ایجاد خواهد کرد که از طریق پورت ۴۴۳ به “redacted[.]redacted[.]com متصل میشود.

زنجیره حمله در واقع منجر به استقرار یک کتابخانه پیوند پویا (DLL) میشود که به عنوان یک شل معکوس عمل کرده و به یک سرور فرمان و کنترل (C2[1]) هاردکد شده متصل میگردد و اطلاعات سیستم را به مهاجمان منتقل میکند. DLL به شدت مبهم میباشد و دارای تکنیکهای ضد تحلیل و ضد جداسازی[2] است تا تشخیص و جداسازی آن را چالش برانگیز کند، در حالی که اجرا در محیطهای سندباکس[3] را نیز مانع میگردد.

قابلیت جمعآوری اطلاعات شامل شمارش کامل فهرست دایرکتوریها در میزبان تحت نفوذ میباشد که منجر به شناسایی دستگاههای میزبان دارای دادههای ارزشمند خواهد شد و به مهاجمان در اتخاذ استراتژی برای گامهای بعدی کمک میکند.

شلهای معکوس به مهاجمان اجازه میدهند تا پورتها را بر روی ماشینهای هدف باز کرده و ارتباطات را طوری مدیریت کنند که امکان تصرف کامل دستگاه را فراهم سازند. از این رو، این یک تهدید امنیتی بحرانی است. تداوم دسترسی نیز با استفاده از Task Scheduler صورت میپذیرد که در آن Task ی به نام “WinUpdate2” ایجاد میگردد تا هر روز در ساعت ۱۰:۱۰ صبح اجرا شود.

با توجه به قابلیتهای فنی نسبتاً پیچیدهای که این عامل تهدید به کار برده است و جدول زمانی قربانی، با درجه بالایی از اطمینان به این نتیجه میرسیم که این یک کمپین جاسوسی سایبری تجاری میباشد و احتمالا هدف آن در معرض دید قرار دادن منابع داخلی خود است تا حساسیتها را نسبت به تقاضای باج در آینده مورد سنجش قرار دهد.

عامل تهدید تلاش قابل توجهی را در طول مدت زمانی که بین دو کمپین سپری شد، برای توسعه منابع اضافی به انجام رساند تا اطمینان حاصل کند که میتواند دسترسی به اطلاعات مورد جستجو را ایمن سازد و با موفقیت از آنها استفاده کند.

[1] command-and-control

[2] anti-disassembly

[3] sandboxed

منابع

https://blogs.blackberry.com/en/2023/11/aeroblade-on-the-hunt-targeting-us-aerospace-industry