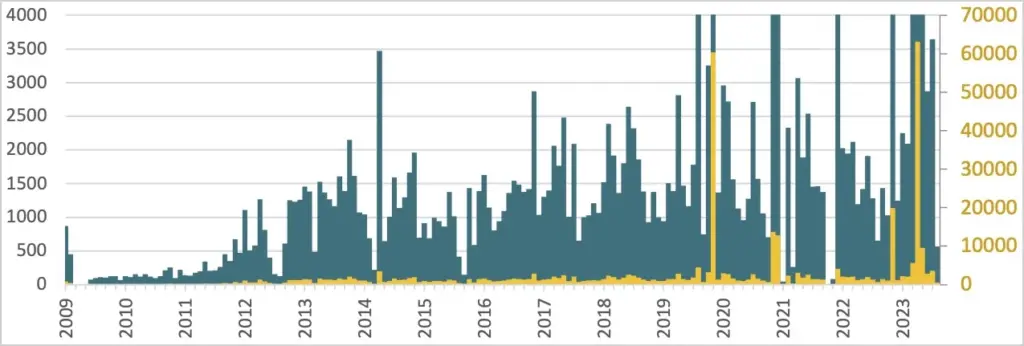

شرکت ESET، چهاردهم مِی ۲۰۲۴ طی گزارشی اعلام کرد که بات نت Ebury از سال 2009 تاکنون، چهارصد هزار سرور لینوکسی را مورد هدف قرار داده است. تخمین زده میشود که از این تعداد، بیش از یکصد هزار سرور تا اواخر سال 2023 همچنان تحت نفوذ بودهاند.

بات نت Ebury، یکی از پیشرفتهترین حملات بدافزار سمت سرور برای کسب منافع مالی است. نمودار زیر، حجم حملات Ebury را از سال 2009 تا ۲۰۲۳ نشان میدهد.

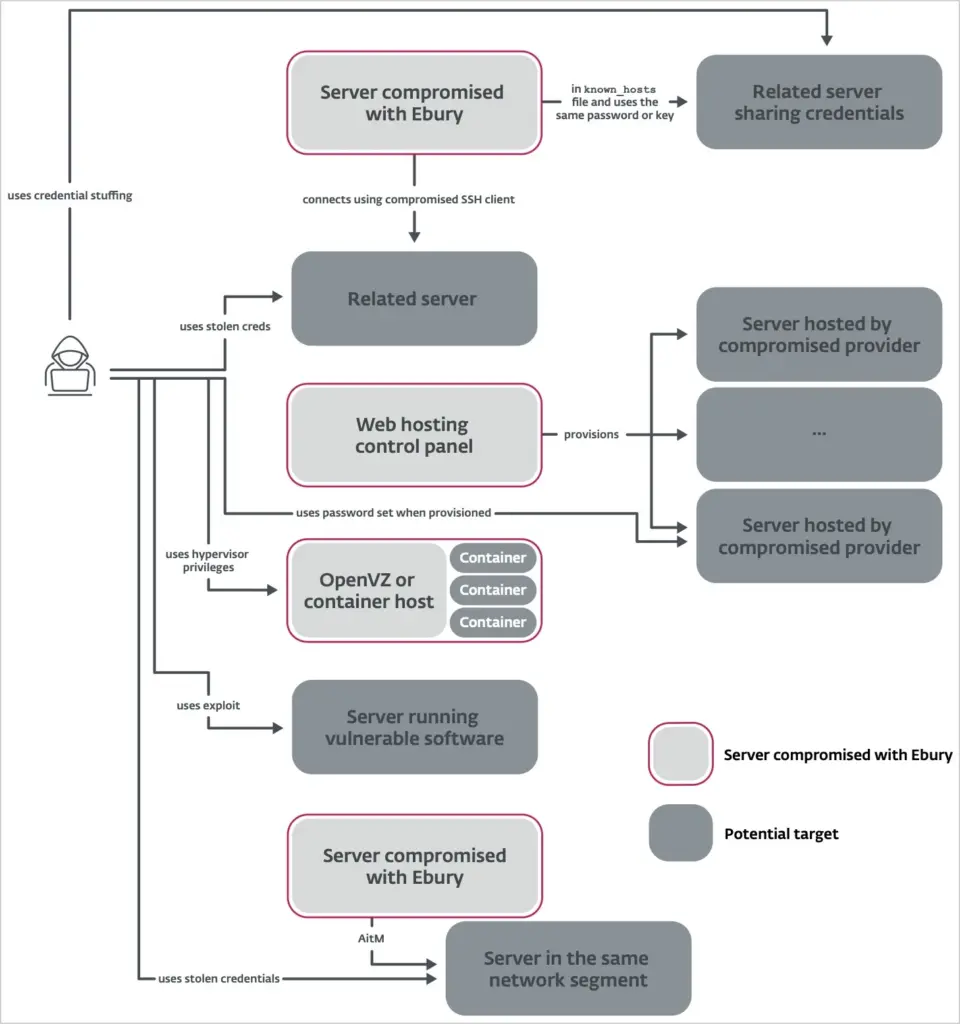

حملات اخیر Ebury، نشان دهنده ترجیح اپراتورهای بدافزار برای نفوذ به ارائه دهندگان Hostها (میزبان) و انجام حملات زنجیره تامین به مشتریانی است که سرورهای مجازی را از این ارائه دهندگان هک شده اجاره میکنند.

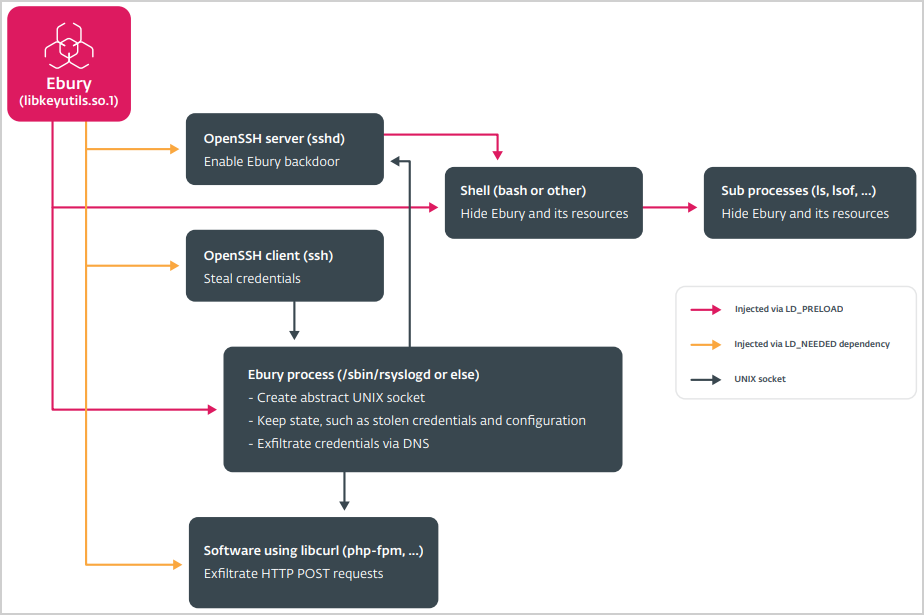

بات نت هنگام نفوذ به یک سرور، لیستی از اتصالات SSH را از فایل wtmp و Known_hosts استخراج میکند، کلیدهای احراز هویت SSH را میرباید و از آنها برای لاگین به سایر سیستمها استفاده میکند. زمانی که فایل Known_hosts حاوی اطلاعات هش شده باشد، مهاجم تلاش میکند تا محتوای آن را بروت فورس[1] نماید.

مهاجم ممکن است از آسیب پذیریهای شناخته شده در نرم افزار در حال اجرا بر روی سرورها نیز برای ایجاد دسترسی و یا افزایش سطح دسترسی خود سوء استفاده کند.

زیرساخت ارائه دهنده Host، از جمله OpenVZ یا میزبانهای کانتینری، میتواند برای استقرار Ebury در چندین کانتینر یا محیطهای مجازی مورد استفاده قرار گیرد.

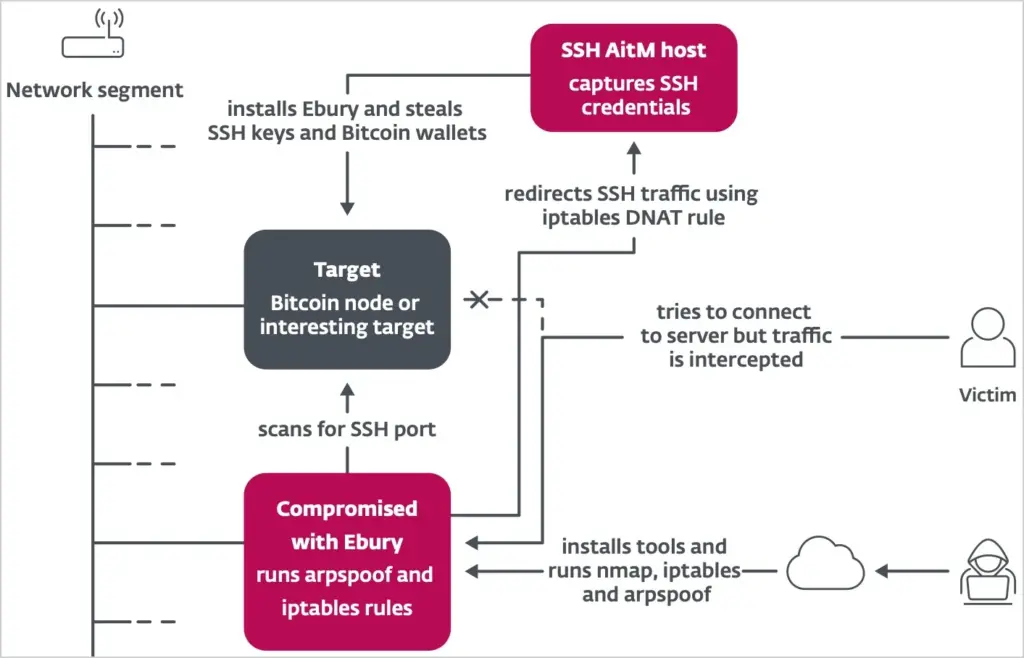

اپراتورهای بدافزار در مرحله بعد، ترافیک SSH را توسط [2]ARP spoofing به منظور هدایت ترافیک به سرور تحت کنترل خود، رهگیری میکنند. هنگامی که یک کاربر از طریق SSH به یک سرور هک شده لاگین مینماید، Ebury گواهی اعتبار لاگین او را ذخیره میکند.

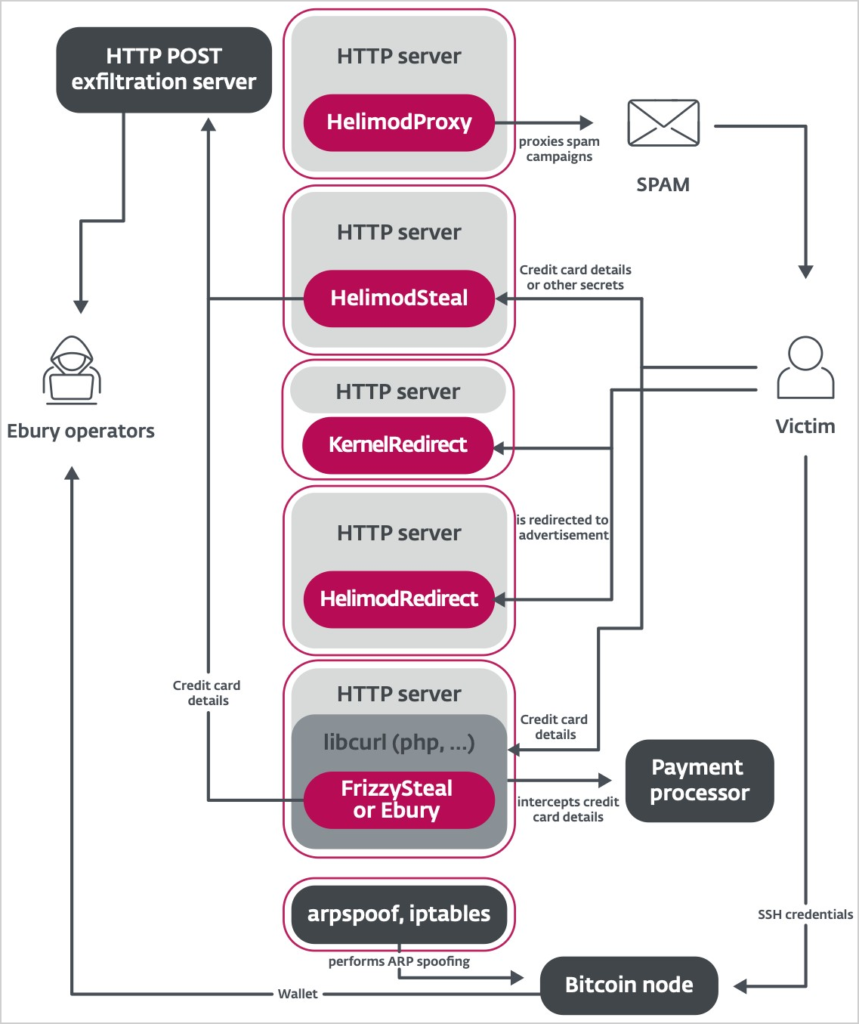

چنانچه سرورهای Host، کیف پولهای ارزهای دیجیتال (کریپتو) باشند، Ebury از گواهیهای اعتبار بدست آمده جهت خالی کردن خودکار کیف پولها استفاده خواهند کرد. Ebury حداقل 200 سرور را از جمله nodeهای بیت کوین و اتریوم با استفاده از این روش در طول سال 2023 مورد هدف قرار داده است.

استراتژیهای کسب درآمد چنین بدافزارهایی متفاوت میباشد و شامل سرقت اطلاعات کارتهای اعتباری وارد شده به سایتهای پرداخت، هدایت ترافیک وب برای ایجاد درآمد از تبلیغات و برنامههای وابسته، استفاده از سرورهای هک شده برای ارسال هرزنامه و فروش گواهیهای اعتبار بدست آمده میشود.

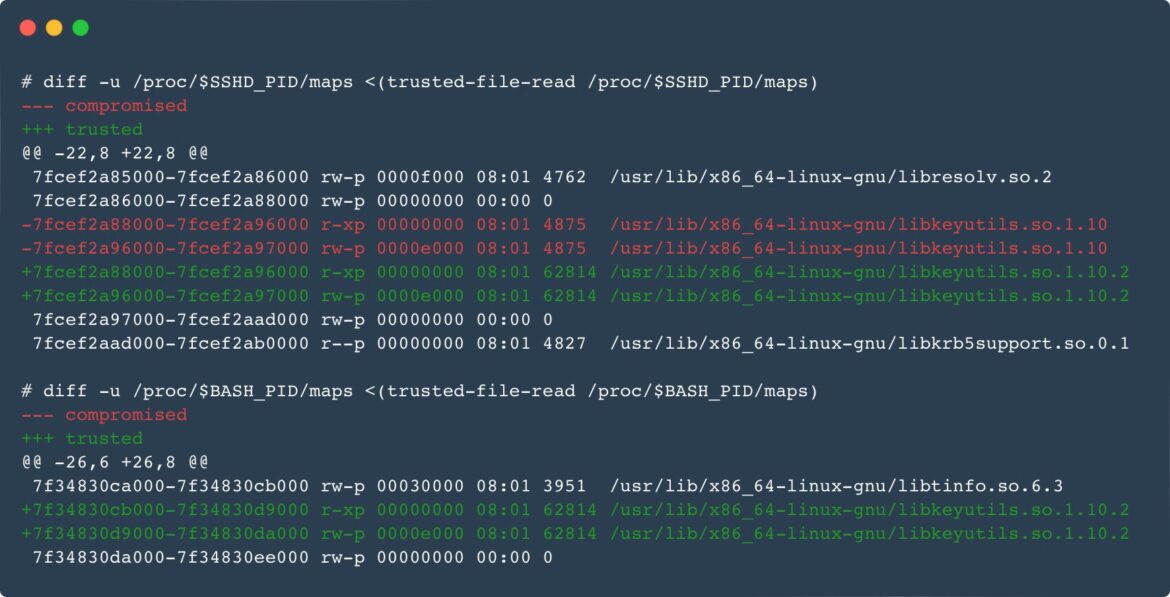

ESET اعلام کرده است که در اواخر سال ۲۰۲۳ تکنیکهای مبهمسازی و یک سیستم الگوریتم تولید دامنه جدید (DGA) را مشاهده کرده است که به بات نت اجازه میدهد تا مکانیزم های امنیتی را برای جلویگری از شناسایی، دور بزند و انعطافپذیری خود را در برابر بلوکها بهبود بخشد.

بر اساس آخرین مشاهدات ESET، ماژولهای HelimodProxy ،HelimodRedirect ،HelimodSteal ،KernelRedirect و FrizzySteal از طریق بات نت Ebury توزیع شدهاند.

HelimodSteal، HelimodRedirect و HelimodProxy همگی ماژولهای سرور HTTP آپاچی (Apache) میباشند که برای رهگیری درخواستهای HTTP POST ارسال شده به وب سرور، هدایت درخواستهای HTTP به تبلیغات و پروکسی کردن ترافیک برای ارسال هرزنامه استفاده میشوند.

یکی دیگر از ابزارهای جدید استفاده شده، یک ماژول کرنل به نام KernelRedirect است که ترافیک HTTP را در سطح کرنل تغییر میدهد تا بازدیدکنندگان را با استفاده از یک ماژول کرنل لینوکس که به Netfilter متصل میشود، تغییر مسیر دهد. KernelRedirect هدر موقعیت مکانی را در پاسخهای HTTP تغییر داده و کاربران را به URLهای مخرب هدایت میکند.

FrizzySteal نیز درخواستهای HTTP را با اتصال به libcurl رهگیری و استخراج میکند و به آن امکان میدهد دادهها را از درخواستهای HTTP برباید.

آخرین تحقیقات ESET با همکاری واحد جرایم ملی هلند (NHTCU) انجام شده است که منجر به توقیف یک سرور مورد استفاده توسط مجرمان سایبری شده است. NHTCU در حال بررسی شواهدی همچون ماشینهای مجازی، مرورگرهای وب، تاریخچه و لاگینهای ذخیره شده است اما هنوز اطلاعات کافی بدست نیاورده است.

[1] brute force

[2] Address Resolution Protocol spoofing