تروجان بانکی Medusa (مدوسا) پس از گذشت حدودا یک سال، حملاتی را علیه تلفنهای همراه اندروید در کشورهای فرانسه، ایتالیا، ایالات متحده، کانادا، اسپانیا، بریتانیا و ترکیه از سر گرفته است. فعالیت اخیر این تروجان از اواخر ماه می ۲۰۲۴ توسط تیم اطلاعات تهدید شرکت Cleafy شناسایی شده است.

Medusa که با نام TangleBot نیز شناخته میشود، یک بدافزار اندرویدی (MaaS) است که اولین بار در سال 2020 کشف گردید. این بدافزار امکان ثبت کلیدهای فشرده شده کیورد (به عنوان یک کیلاگر)، کنترل صفحه اسکرین و دستکاری پیامک را فراهم میکند.

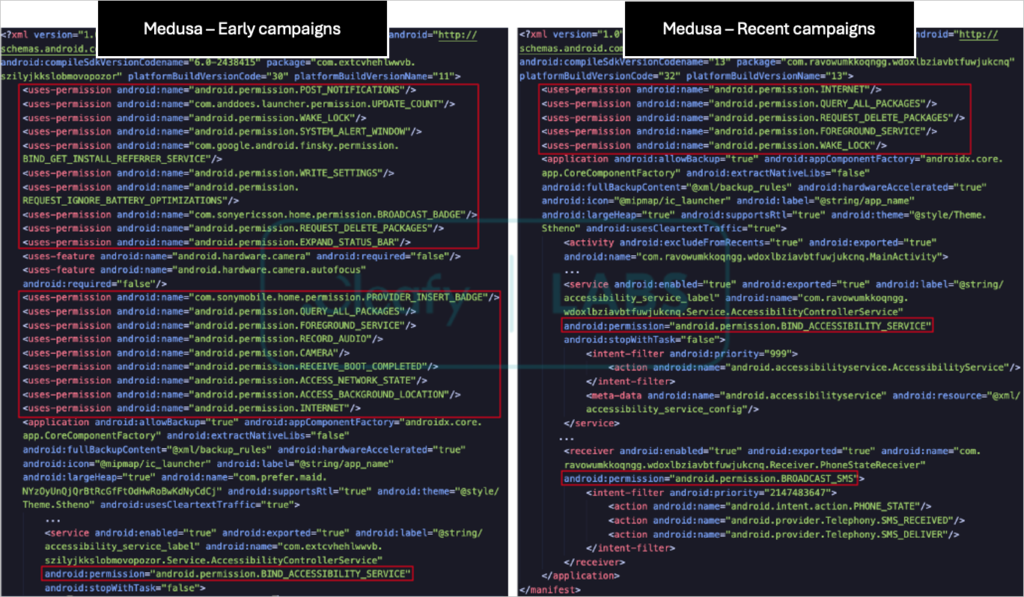

به گفته Cleafy، نوع جدید تروجان بانکی Medusa سبکتر بوده، به مجوزهای کمتری بر روی تلفنهای اندروید نیاز دارد و قادر به گرفتن اسکرین شات است.

آخرین حملات تروجان بانکی Medusa

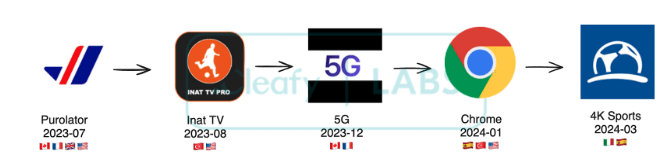

اولین شواهد از گونههای اخیر تروجان بانکی Medusa به جولای 2023 باز میگردد. شرکت Cleafy آنها را در حملاتی مشاهده کرد که به فیشینگ پیامکی (smishing) برای بارگذاری جانبی تروجان از طریق برنامههای آلوده به بدافزار متکی بودند.

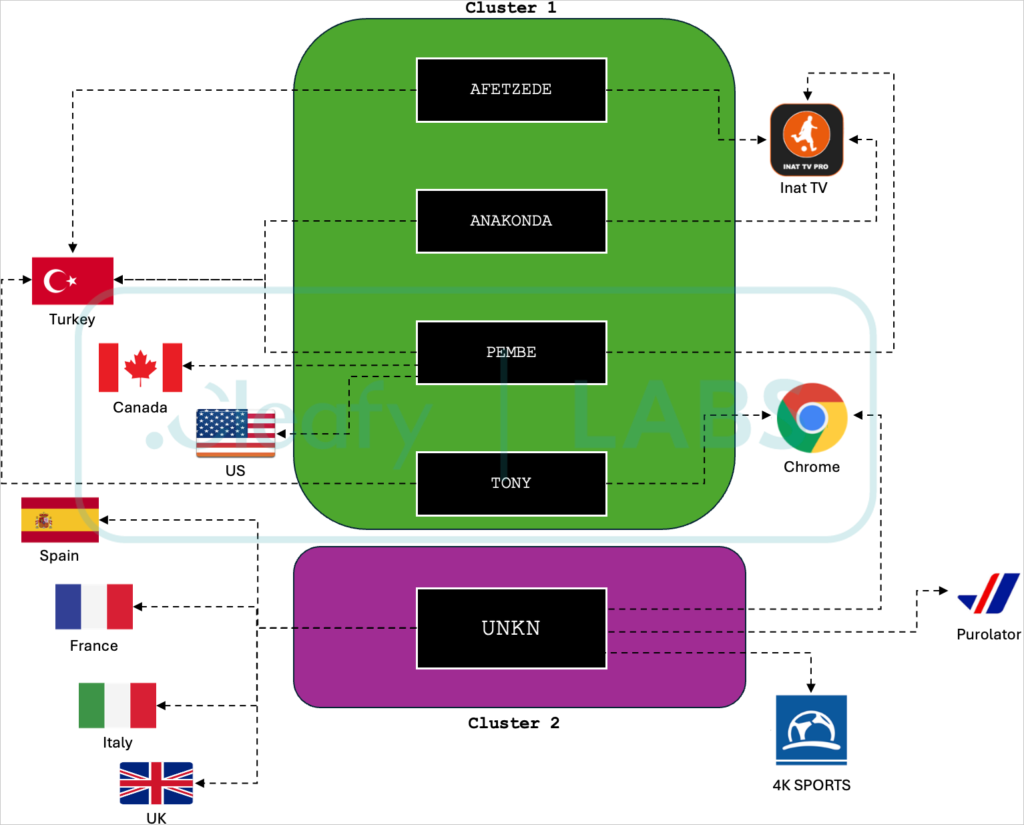

محققان تاکنون، 24 حمله را با استفاده از این تروجان کشف کردهاند و آنها را به پنج بات نت جداگانه (UNKN، AFETZEDE، ANAKONDA، PEMBE و TONY) نسبت دادهاند که برنامههای آلوده به بدافزار را ارائه میدهند.

بات نت UNKN توسط گروهی متمایز از مهاجمان سایبری اداره میشود که بر هدف قرار دادن کشورهای اروپایی، به ویژه فرانسه، ایتالیا، اسپانیا و بریتانیا متمرکز میباشند.

برنامههای نصب کننده بدافزار اخیر مورد استفاده در این حملات شامل یک مرورگر جعلی کروم، یک برنامه اتصال 5G و یک اپلیکیشن پخش جعلی به نام 4K Sports میباشند. با توجه به اینکه مسابقات قهرمانی یوفا یورو 2024 در حال انجام است، انتخاب برنامه 4K Sports به عنوان یک طعمه، ایده بسیار هوشمندانهای است.

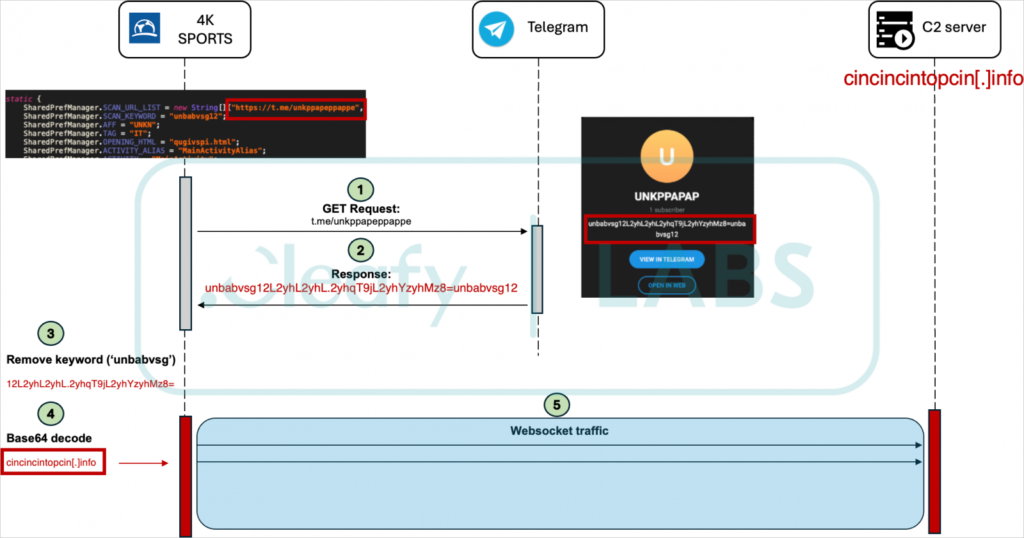

محققان شرکت Cleafy معتقدند که تمامی حملات و بات نتهای مربوطه توسط زیرساخت مرکزی Medusa مدیریت میشوند. این زیرساخت، URLها را به صورت پویا از پروفایلهای رسانههای اجتماعی عمومی مانند مانند تلگرام، توییتر و ICQبرای سرور فرماندهی و کنترل (C2) استخراج و جمع آوری میکند. این بازیابی پویا به مهاجمان اجازه میدهد تا سرور C2 را بدون تغییر بدافزار به روزرسانی کنند.

نوع جدید تروجان بانکی Medusa

نویسندگان تروجان بانکی Medusa ترجیح دادهاند ردپای این بدافزار را در دستگاههای آلوده پوشش داده و مخفی کنند. از این رو، انواع جدید این تروجان فقط مجموعه محدودی از مجوزها را درخواست میکنند که عبارتند از:

- دوربین و میکروفون

- موقعیت مکانی GPS

- تماسهای تلفنی

- خواندن و ارسال پیامک

- دسترسی به مخاطبین

- خواندن وضعیت تلفن همراه

- تغییر در تنظیمات

تروجان بانکی Medusa همچنان به خدمات دسترسی اندروید نیاز دارد و توانایی خود را برای دسترسی به لیست مخاطبین قربانی و ارسال پیامک و متد توزیع کلید حفظ کرده است.

تحلیل و بررسیهای شرکت Cleafy حاکی از آن است که نویسندگان تروجان بانکی Medusa، هفده دستور را از نسخه قبلی بدافزار حذف کرده و پنج دستور جدید را به آن اضافه کردهاند که عبارتند از:

- Destroy: حذف نصب یک برنامه خاص

- Permdrawover: درخواست مجوز ” Drawing Over”

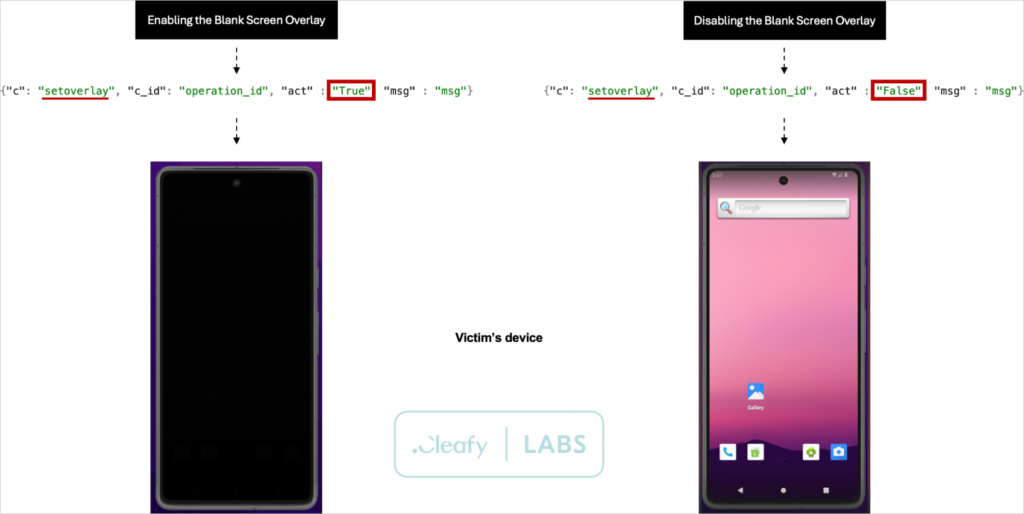

- Setoverlay: تنظیم یک صفحه کاملا سیاه برای نمایش

- take_scr: گرفتن اسکرین شات

- update_sec: به روز رسانی رمز کاربر

دستور “setoverlay”، حائز اهمیت میباشد چرا که به مهاجمان از راه دور اجازه میدهد به منظور پنهان نمودن فعالیتهای مخرب ODF در پس زمینه دستگاه، اقدامات فریبندهای مانند قفل یا خاموش کردن تلفن را به انجام رسانند.

قابلیت جدید تروجان Medusa برای گرفتن اسکرین شات نیز یک نکته مهم است که امکانی را برای مهاجمان سایبری به منظور سرقت اطلاعات حساس از دستگاههای آلوده فراهم میکند.

به طور کلی، به نظر میرسد که عملیات تروجان بانکی Medusa، دامنه هدف گذاری خود را گسترش داده و مخفیانهتر عمل میکند و زمینه را برای توزیع و استقرار گستردهتر خود و افزایش شمار قربانیان فراهم میآورد.

اگرچه هنوز هیچ یک از برنامههای آلوده به این بدافزار در Google Play مشاهده نشده است، اما با افزایش تعداد مجرمان سایبری که به MaaS میپیوندند، استراتژیهای توزیع بدافزار متنوعتر و پیچیدهتر خواهد شد.

ضمایم

بات نت | حمله | URL سرور فرماندهی و کنترل | اولین مشاهده | نام اپلیکیشن |

PEMBE | Guncelke | a2a2a2a[.]life | 2023-07-05 | Aidat İadesi |

SONVERS | 2023-07-31 | Youtube Premium | ||

reklam | 2023-08-08 | Cimer Aidat İadesi | ||

reklam2 | 2023-08-15 | İnat TV PRO Video Oynatici | ||

AvastV1 | 2023-09-25 | Avast Premium | ||

17 Agustos reklami | 2023-10-24 | İnat TV Video Oynatici | ||

reklam 3 | 2023-10-24 | İnat TV PRO | ||

propeller android | pemmbebebebebebe[.]info | 2024-03-20 | Android 14 Guncellemesi | |

Mart19 | 2024-03-20 | lnat Tv Video Oynatici | ||

UNKN | PUROFR1 | a4a4a4a[.]life | 2023-07-22 | Purolator |

TestTag | 2023-07-22 | Purolator | ||

PURO1 | 2023-07-22 | Purolator | ||

FR-PURO | 2023-07-22 | Purolator | ||

FFPR | unkunknunkkkkk[.]info | 2023-11-22 | Purolator | |

99-CHR | 2024-01-25 | Actualizacion de Chrome | ||

Lin-CHR | 2024-02-01 | Chrome | ||

FFPR | cincincintopcin[.]info | 2024-03-05 | Purolator | |

IT | 2024-05-31 | 4K Sports | ||

AFETZEDE | ALEX-2 | pembe1303sock[.]top | 2024-03-14 | İnat TV PRO |

ANAKONDA | drop1 | tony1303sock[.]top | 2024-03-15 | lnat Tv Video Oynaticisi |

inat1 | 2024-03-19 | lnat Tv Video Oynaticisi | ||

22mart | 2024-03-23 | lnat Tv Video Oynaticisi | ||

TONY | Chrome | tony1303sock[.]top | 2024-03-23 | Chrome Güncelleme |

Chrome | baahhhs21[.]info | 2024-05-03 | Chrome Güncelleme |

پروفایل شبکههای اجتماعی تروجان بانکی Medusa

URL شبکه های اجتماعی | اپلیکیشن های هدف |

icq[.]im/AoLH58pXY8ejJTQiWg8 | Inat TV, Avast |

icq[.]im/AoLH58xYS0_leBOpXFI | 4K Sports, Purolator, Chrome |

icq[.]im/AoLH5bRXfAE6eCtbw1I | Inat TV |

t[.]me/anbsh26 | Inat TV |

t[.]me/anbshaa | Inat TV |

t[.]me/anbshbb | Inat TV |

t[.]me/bntona123 | Chrome |

t[.]me/kalnbsb | Chrome |

t[.]me/pempeppepepep | Inat TV, Avast |

t[.]me/unk22k2k2k2 | 4K Sports, Purolator, Chrome |

t[.]me/unkppapeppappe | 4K Sports, Purolator, Chrome |

t[.]me/utabsg23 | Chrome |

t[.]me/xpembeppep2p2 | Inat TV, Avast |

t[.]me/zedezededeed | Inat TV |

twitter[.]com/doplghas | Inat TV |

برنامههای نصب کننده تروجان بانکی Medusa

نام پکیج | اپلیکیشن هدف |

appcodetest.stufioa.sporrrtv | 4K Sports |

bvxba.poiuytt.nbbvcf | 4K Sports |

cvxb.dhshuw.xnxbxvvxvxvxvxvxhzhs | 4K Sports |

hxbx.cisisis.sjsusus | 4K Sports |

getm.psks.sjshxh | 4K Sports |

gsgs.pwow.mpow | 4K Sports |

sportvv.iptvon.tvlock | 4K Sports |

vczbz.sksjs.fieoe | 4K Sports |

vontoner.pontoner.montoner | 4K Sports |

vxnxn.oeiue.dhow | 4K Sports |