چشم انداز جُرم افزارها متنوع است. ما در این مقاله، گزیدههایی از گزارشهای کسپرسکی در خصوص کمپین FakeSG، باجافزار Akira و رباینده AMOS را به اشتراک گذاشتهایم که در ادامه به آن خواهیم پرداخت.

مجرمان سایبری سعی دارند با توزیع انواع بدافزار برای پلتفرم های مختلف از قربانیان خود به هر طریق ممکن اخاذی کنند. کارشناسان در ماههای اخیر، گزارشهای زیادی در خصوص طیف گستردهای از موضوعات مانند باجافزار جدید بین پلتفرمی، رباینده macOS و کمپینهای توزیع بدافزار منتشر کردهاند.

کمپین FakeSG

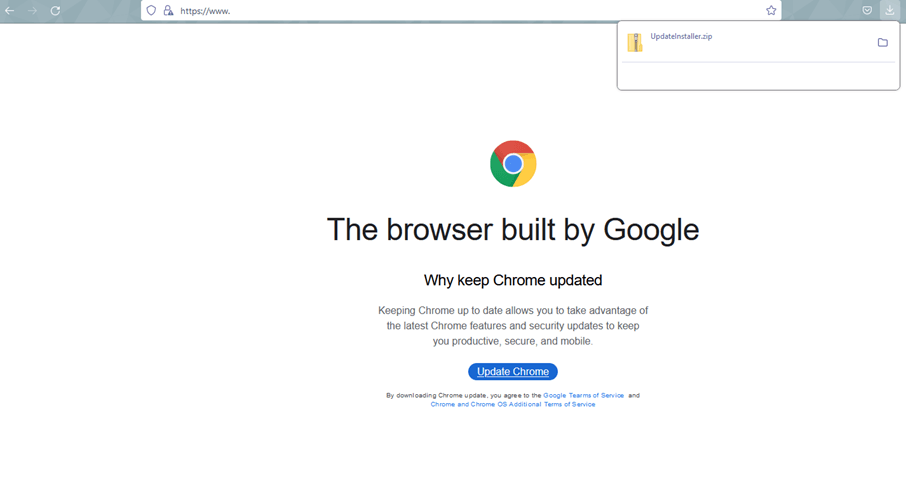

FakeSG، نامی است که به کمپین توزیع تروجان دسترسی از راه دور (RAT) جدید NetSupport تعلق یافته است. این نام به دلیل پیروی از کمپین SocGholish انتخاب شده است. وب سایت های قانونی در این کمپین ها آلوده میشوند و اعلانی را با این محتوا نمایش میدهند که مرورگر کاربر نیازمند به روز رسانی میباشد (به تصویر زیر نگاه کنید). با کلیک بر روی اعلان، یک فایل مخرب در دستگاه دانلود میشود. مهاجمان در طول زمان، URL دانلود را تغییر دادهاند تا دیرتر شناسایی شود. با این حال، همچنان به دلایل مبهمی، مسیر بصورت ثابت باقی مانده است (/cdn/wds.min.php).

دانلود، منجر به بارگیری یک فایل JS که حاوی کد مبهم است، میشود. هنگامی که این فایل اجرا میگردد، اسکریپت دیگری را از یک مکان راه دور بارگیری و یک کوکی تنظیم میکند. در نهایت، یک درخواست برای به روز رسانی مرورگر را نمایش داده میشود و به طور خودکار شروع به دانلود اسکریپت دیگری میکند. این، یک اسکریپت batch است که یک اسکریپت batch دیگر، یک فایل 7z و همچنین یک 7z اجرایی را دانلود میکند.

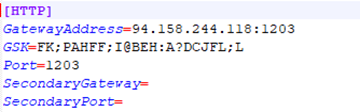

اسکریپت batch دوم، با ایجاد یک Task برنامه ریزی شده به نام “VCC_runner2″، استخراج و کپی بدافزار و دیگر اقدامات سعی در حفظ دسترسی دارد. بخشی از فایل 7z یک فایل پیکربندی مخرب است که حاوی آدرس C2 میباشد (تصویر زیر را ببینید).

Akira

Akira (یا آکیرا)، یک نوع باج افزار نسبتا جدید است که برای اولین بار در آوریل ۲۰۲۳ شناسایی گردید و به زبان C++ نوشته شده است. این باج افزار میتواند در محیطهای ویندوز و لینوکس اجرا گردد. علیرغم اینکه بدافزار نسبتا جدید است، مهاجمان پشت Akira، بیش از ۶۰ سازمان (خردهفروشی، کالاهای مصرفی، آموزش و غیره) را تاکنون در سراسر جهان آلوده کردهاند.

Akira از بسیاری جهات، هیچ تفاوتی با سایر خانوادههای باجافزار ندارد. کپیهای shadow را با استفاده از ترکیبی از PowerShell و WMI حذف میکند و درایوهای منطقی (logical ) و انواع فایل ها و دایرکتوری ها را رمزگذاری میکند. یک سایت نشت داده مرتبط با آن تاکنون در TOR مشاهده شده است.

چیزی که آن را متمایز میکند، شباهتهای خاص با Conti است. به عنوان مثال، لیست پوشههای حذف شده از فرآیند رمزگذاری دقیقاً یکسان است که شامل پوشه “winnt” میگردد و فقط در ویندوز ۲۰۰۰ وجود دارد. شباهت دیگر تابع مبهم سازی رشته است.

یکی از مواردی که یک گروه را از دیگری متمایز میکند، پنل C2 میباشد. در طول تحقیقات و تلاش مشترک کارشناسان کسپرسکی با آژانس های مجری قانون در سراسر جهان، انواع مختلفی از پنلهای C2 مشاهده شده است. با این حال، سایت ارتباطی Akira متفاوت میباشد. این گروه از کتابخانه ترمینال JQuery برای توسعه یک سایت مینیمالیست قدیمی استفاده میکند. آنها به منظور حفاظت از این سایت، اقدامات امنیتی خاصی را اجرا کردهاند. به عنوان مثال، اگر هنگام استفاده از دیباگر در مرورگر، وب سایت را باز کنید، یک استثناء ایجاد میشود و تحلیل و بررسی را متوقف میکند.

AMOS

محبوبیت رباینده ها در حال افزایش است. برخی از ربایده های معروف مانند Redline و Raccoon، سالهاست که وجود دارند. ابتدای سال ۲۰۲۳، شاهد حضور تعداد زیادی از ربایندگان جدید همچون XLoader، MacStealer، Atomic MacOS با نام مستعار AMOS و غیره برای macOS بودیم.

AMOS اولین بار در آوریل ۲۰۲۳ کشف گردید و در آن زمان از طریق تلگرام به مبلغ ۱۰۰۰ دلار در ماه به مجرمان سایبری اجاره داده شد. نسخه اولیه که در Go نوشته شده بود، دارای ویژگیهای رباینده متداول مانند سرقت رمزهای عبور، فایلها، دادههای مرورگر و غیره میباشد. این رباینده در تلاش برای به دست آوردن رمز عبور سیستم، اعلانهای رمز عبور جعلی ایجاد میکند.

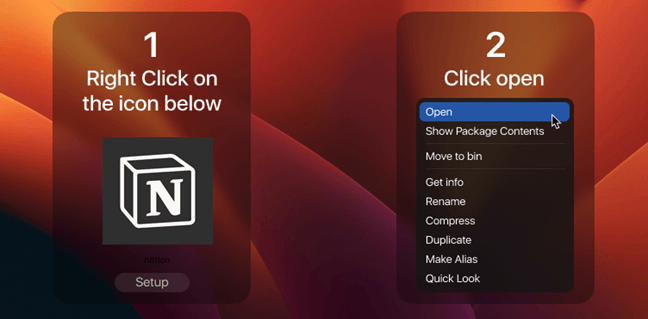

نسخه جدید چندین مورد از جمله زبان برنامه نویسی را تغییر داد. اکنون AMOS به جای Go به زبان C نوشته میشود. تبلیغات مخرب، بُردار نفوذ این بدافزار میباشد. همانند کمپینهای Redline و Rhadamantys، سایتهای نرمافزاری محبوب شبیهسازی میگردند و کاربران برای دانلود بدافزار فریفته میشوند. فایل دانلود شده یک تصویر DMG است که حاوی دستورالعملهایی در مورد نحوه نصب بدافزار میباشد که در تصویر زیر نیز مشاهده میشود.

اولین کاری که بدافزار انجام میدهد این است که نام کاربری را بازیابی و بررسی کند که آیا رمز عبور تهی است یا نیازی به آن نیست. اگر رمز عبور لازم باشد و کاربر وارد نشده باشد، بدافزار با استفاده از osascript، یک پنجره پاپآپ ایجاد میکند و از کاربر میخواهد تا رمز عبور را وارد نماید. داده های زیر پس از انجام تنظیمات مورد نظر، جمع آوری خواهند شد:

- دیتابیس نوتها (یادداشت ها)

- اسناد از دسکتاپ و پوشه Documents

- دادههای مربوط به مرورگر (کوکیها، دادههای لاگین و غیره) از مرورگرهایی مانند Chrome و Edge

- کیف پول های ارز دیجیتال (Binance، Exodus و غیره)

- داده های پیام رسانی فوری (تلگرام، دیسکورد و غیره)

داده ها با استفاده از کتابخانه “miniz ” فشرده شده و از طریق HTTP به C2 ارسال میشوند. بخشی از درخواست، UUID است که خریدار یا کمپین بدافزار را شناسایی میکند.

از نظر قربانی شناسی، نفوذهایی در سراسر جهان شناسایی شدهاند که روسیه و برزیل را به شدت مورد هدف قرار دادهاند.