یک آسیب پذیری بحرانی دور زدن احراز هویت در افزونه Really Simple Security وردپرس (قبلاً Really Simple SSL نامیده میشد) شناسایی شده است که میتواند به هکرها از راه دور اجازه دهد تا دسترسی مدیریتی کامل به وب سایتهای آسیب پذیر داشته باشند.

این آسیب پذیری بر هر دو نسخه رایگان و Pro این افزونه، تأثیر میگذارد. نسخه رایگان آن به تنهایی در بیش از چهار میلیون وب سایت استفاده میشود.

Really Simple Security یک افزونه پرکاربرد وردپرس است که ویژگیهای امنیتی ضروری مانند پیکربندی SSL، حفاظت از ورود به سیستم، احراز هویت دو مرحله ای (2FA) و تشخیص بلادرنگ آسیب پذیری را فراهم میکند.

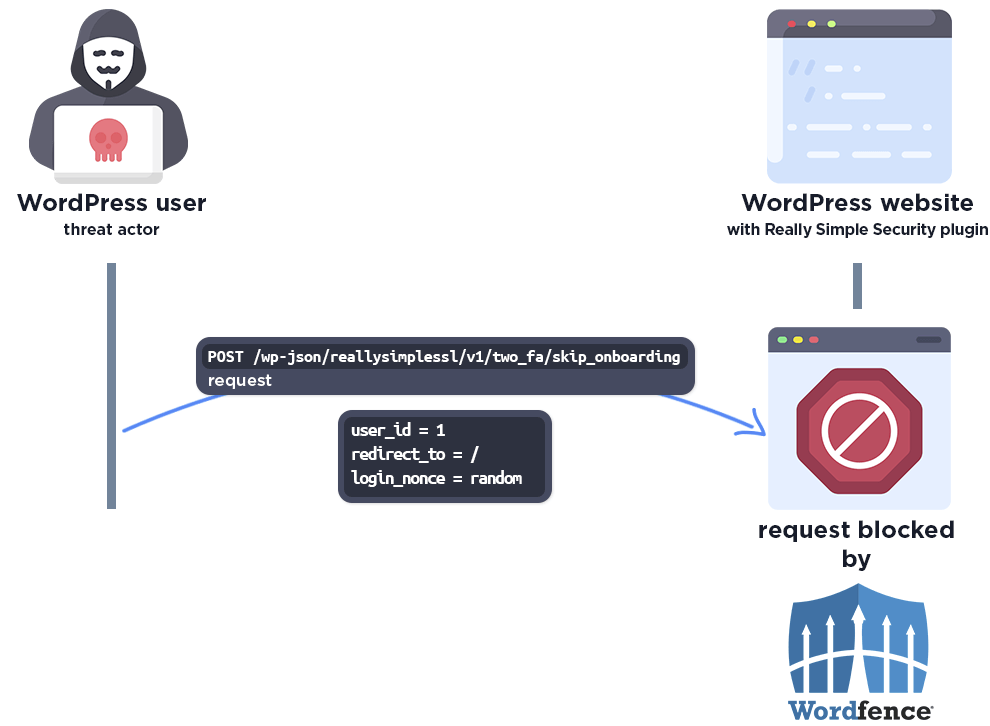

این آسیب پذیری (CVE-2024-10924) که توسط Wordfence، یک شرکت امنیتی پیشرو فاش شده است، به مهاجمان اجازه میدهد تا مکانیزم احراز هویت ورود به سیستم را دور بزنند و به سطح مدیریت دست پیدا کنند. Wordfence هشدار داده است که CVE-2024-10924، یکی از مهمترین آسیب پذیریهایی است که در بیش از یک دهه گذشته گزارش شده است.

این آسیب پذیری میتواند به طور گسترده توسط اسکریپتهای خودکار مورد سوء استفاده قرار گیرد، که به طور بالقوه منجر به تصاحب و دسترسی کامل به وب سایت میشود.

ریشه آسیب پذیری در مدیریت نادرست احراز هویت کاربر در مکانیزم دو مرحلهای REST API افزونه است که امکان دسترسی غیرمجاز به هر حساب کاربری از جمله adminها را فراهم میکند. باگی در تابع “check_login_and_get_user()” وجود دارد که به هنگام فعال بودن 2FA، پارامتر ” user_id” را بررسی و هویت کاربر را تأیید میکند.

private function check_login_and_get_user( int $user_id, string $login_nonce ) {

if ( ! Rsssl_Two_Fa_Authentication::verify_login_nonce( $user_id, $login_nonce ) ) {

return new WP_REST_Response( array( 'error' => 'Invalid login nonce' ), 403 );

}

/**

* Get the user by the user ID.

*

* @var WP_User $user

*/

$user = get_user_by( 'id', $user_id );

return $user;

}

این تابع به هنگام احراز هویت کاربر، تنها بهuser_id متکی است و به جای رد کردن تلاشهای ناموفق ورود به سیستم زمانی که login_nonce (یک پارامتر تأیید ضروری) با شکست مواجه میشود، مکانیزم احراز هویت را دور زده و اجازه دسترسی غیرمجاز به وب سایت را فراهم میآورد.

CVE-2024-10924 بر نسخههای ۹.۰.۰ تا ۹.۱.۱.۱ افزونه Really Simple Security رایگان، Pro و Pro Multisite تأثیر میگذارد. این آسیب پذیری در نسخه ۹.۱.۲ پچ شده است.

Wordfence اکیداً توصیه کرده است که ارائهدهندگان میزبانها (hostingها) هر چه سریعتر بهروزرسانیها را برای اصلاح این باگ امنیتی دریافت و اعمال کنند.