🔎 پژوهشگران امنیت سایبری از شناسایی یک پکیج مخرب در مخزن رسمی PyPI خبر دادهاند که در ظاهر ابزاری برای ایجاد سرویس SOCKS5 proxy ارائه میدهد، اما در واقع شامل یک بکدور پنهان است که میتواند بارهای مخرب بیشتری را روی سیستمهای ویندوزی دانلود و اجرا کند.

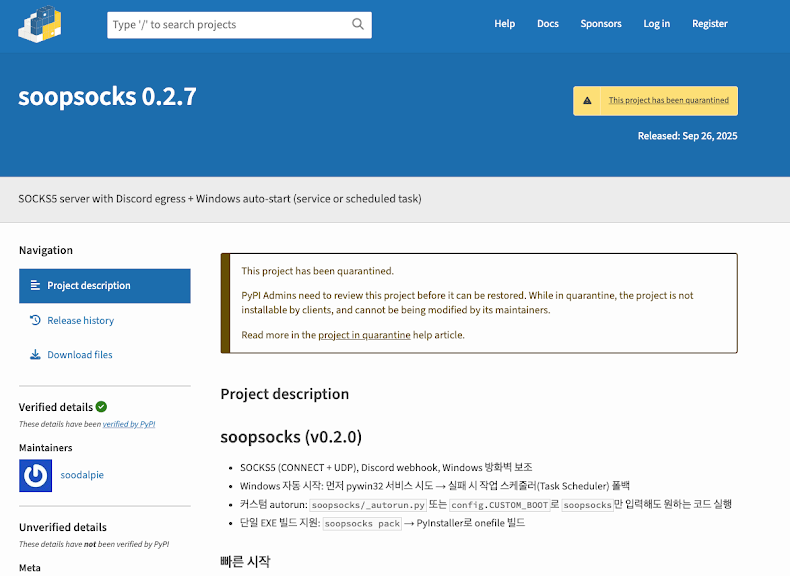

این پکیج جعلی که soopsocks نام دارد، پیش از حذف شدن موفق شد بیش از ۲۶۵۳ بار دانلود شود. این پکیج در تاریخ ۲۶ سپتامبر ۲۰۲۵ توسط کاربری با نام «soodalpie» (که همان روز اکانتش ساخته شده بود) در PyPI بارگذاری شد.

🎯 عملکرد دوگانه: پراکسی و بکدور همزمان

طبق تحلیل شرکت امنیتی JFrog، این پکیج ضمن ارائه قابلیت راهاندازی پراکسی SOCKS5، در پسزمینه بهعنوان یک بکدور سرور پراکسی عمل میکند و از طریق اسکریپتهای VBScript یا نسخهی اجرایی (_AUTORUN.EXE) بهصورت خودکار نصب میشود.

📁 فایل اجرایی مذکور که با زبان Go کامپایل شده، علاوه بر پیادهسازی پراکسی، تواناییهای زیر را دارد:

اجرای اسکریپتهای PowerShell

تنظیم قوانین فایروال

اجرای مجدد خود با سطح دسترسی ادمین

شناسایی اولیه سیستم و شبکه (مثل تنظیمات امنیتی IE و تاریخ نصب ویندوز)

ارسال اطلاعات جمعآوریشده به یک Webhook در دیسکورد

🛠️ جزئیات عملکرد مخرب پکیج Soopsocks

در نسخههای 0.2.5 و 0.2.6، فایل VBScript با نام _AUTORUN.VBS اجرا میشود و PowerShell را فعال میکند تا فایل ZIP حاوی باینری پایتون را از دامنهی مخرب install.soop[.]space:6969 دانلود کند. سپس یک فایل batch تولید و اجرا میشود که پکیج را نصب و راهاندازی میکند.

📌 پس از اجرا، پکیج اقدامات زیر را انجام میدهد:

دریافت سطح دسترسی ادمین (در صورت نداشتن)

باز کردن پورت ۱۰۸۰ در فایروال برای UDP و TCP

نصب بهعنوان یک سرویس سیستم

برقراری ارتباط با Webhook دیسکورد

ایجاد پایداری (Persistence) با استفاده از Scheduled Task برای اجرای خودکار پس از ریبوت

🔍 JFrog میگوید:

«soopsocks در ظاهر یک پراکسی کامل برای ویندوز است، اما رفتارهایی مانند تغییر قوانین فایروال، اجرای دستورات PowerShell، دسترسی بالا و ارسال اطلاعات به Webhook نشانهی فعالیتهای مخرب آن هستند.»

🔐 زنجیره تأمین نرمافزار تحت تهدید

این افشاگری همزمان با هشدارهایی از سوی توسعهدهندگان npm دربارهی کمبود قابلیتهای امنیتی مانند 2FA برای CI/CD و مدیریت توکنها منتشر شده است.

🔑 GitHub اعلام کرده است که بهزودی تمام توکنهای قدیمی را باطل میکند و مدت اعتبار پیشفرض توکنهای npm را از ۳۰ روز به ۷ روز کاهش میدهد (حداکثر ۹۰ روز). این اقدام برای کاهش ریسک حملات زنجیره تأمین صورت گرفته است.

🛡️ همچنین شرکت امنیتی Socket ابزار رایگانی به نام Socket Firewall عرضه کرده که هنگام نصب، پکیجهای مخرب را در اکوسیستمهای npm، Python و Rust مسدود میکند — حتی اگر این پکیجها وابستگیهای غیرمستقیم باشند.

📌 توصیه امنیتی Vulnerbyte

اگر از پکیج soopsocks استفاده کردهاید، فوراً آن را حذف و سیستم را اسکن کنید.

قوانین فایروال و Scheduled Task سیستم خود را بررسی و هرگونه آیتم ناشناس را حذف کنید.

از فعالسازی 2FA و توکنهای کوتاهمدت برای امنیت زنجیره تأمین استفاده کنید.

📊 خلاصه

🔴 نام پکیج: soopsocks

⚠️ نوع آسیبپذیری: بکدور و اجرای کد مخرب

💻 سیستم هدف: Windows

📥 تعداد دانلود پیش از حذف: ۲۶۵۳

📡 رفتار مخرب: اجرای PowerShell، دسترسی ادمین، پایداری، ارسال اطلاعات به Discord