یک بدافزار بانکی جدید اندرویدی به نام تروجان ToxicPanda از اواخر اکتبر 2024 شناسایی شده است. این تروجان به هکرها اجازه میدهد تا تراکنشهای بانکی جعلی انجام دهند و تا کنون بیش از 1500 دستگاه اندرویدی را آلوده کرده است.

تروجانهای بانکی، نرم افزارهای مخربی هستند که برای سرقت اطلاعات مالی حساس از کاربران طراحی شدهاند.

شواهد حاکی از آن است که گروههای چینی زبان، پشت تروجان ToxicPanda قرار دارند و دارای شباهتهای اساسی با بدافزار اندرویدی دیگری به نام TgToxic است.

هدف اصلی ToxicPanda انتقال پول از دستگاههای هک شده از طریق تصاحب حساب (ATO[1]) با استفاده از تکنیک [2]ODF یا کلاهبرداری از دستگاه و همچنین دور زدن اقدامات متقابل بانکی است که برای اجرای تأیید و احراز هویت کاربران، همراه با تکنیکهای تشخیص رفتاری که توسط بانکها برای شناسایی تراکنشهای مالی مشکوک به کار میرود، استفاده میشود.

طبق گفته Cleafy، تروجان ToxicPanda در درجه اول کاربران خرده فروشی بانکی در اروپا و آمریکای لاتین را مورد هدف قرار داده است. اکثر نفوذها در ایتالیا (۵۶.۸ درصد)، پرتغال (۱۸.۷ درصد)، هنگ کنگ (۴.۶ درصد)، اسپانیا (۳.۹ درصد) و پرو (۳.۴ درصد) رخ داده است.

به نظر میرسد تروجان بانکی ToxicPanda یک نسخه تکامل یافته از TgToxic میباشد که برای دور زدن معیارهای امنیتی بانکی استاندارد و امکان برداشت مستقیم غیرمجاز از حساب کاربران طراحی شده است.

ToxicPanda تمرکز خود را از سیستم انتقال خودکار (ATS)، Easyclick و روالهای مبهمسازی برداشته است و دارای ۳۳ فرمان جدید برای جمعآوری طیف وسیعی از دادهها از دستگاه اندروید میباشد.

علاوه بر این، 61 دستور برای TgToxic و ToxicPanda مشترک هستند که نشان میدهد توسعه دهنده و تهدید کنندهای مشترک در پشت هر دو خانواده بدافزار وجود دارد.

این بدافزار در قالب برنامههای محبوبی مانند Google Chrome، Visa و 99 Speedmart توزیع میشود. تروجان ToxicPanda عمدتاً از طریق بارگذاری جانبی منتشر میگردد. زمانی که کاربران برنامهها را از منابعی خارج از فروشگاههای برنامه رسمی مانند Google Play یا Galaxy Store دانلود میکنند، ممکن است اپلیکیشنهای آلوده به بدافزار را نصب کنند.

مجرمان سایبری به منظور فریب کاربران برای دانلود بدافزار، صفحات وب جعلی متقاعد کنندهای را ایجاد کردهاند. ToxicPanda پس از نصب بر روی دستگاه قربانی، از سرویسهای دسترسی اندروید برای کسب مجوزهای بیشتر، دستکاری ورودیهای کاربر و گرفتن داده از سایر اپلیکیشنها سوء استفاده میکند.

تروجان ToxicPanda همچنین میتواند گذرواژههای یکبار مصرف (OTP[3]) ارسال شده از طریق پیامک یا ایجاد شده با استفاده از برنامههای احراز هویت را رهگیری کند. از این رو، هکرها خواهند توانست حفاظتهای احراز هویت دو مرحلهای 2FA را دور زده و عملیات تراکنشهای جعلی را کامل کنند.

ToxicPanda به مهاجمان اجازه میدهد تا دستگاه آلوده به بدافزار را از راه دور کنترل نموده و توسط آنچه ODF نامیده میشود، کلاهبرداری از دستگاه را آغاز کرده و تراکنشهای مالی غیرمجاز را بدون اطلاع قربانی انجام دهند.

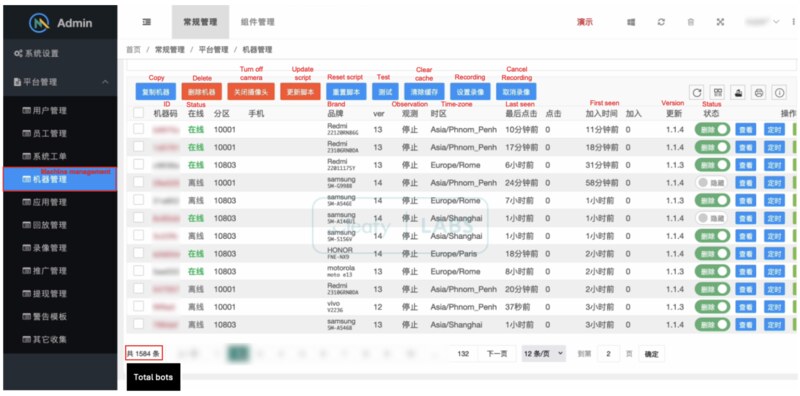

پنل سرور فرماندهی و کنترل تروجان ToxicPanda یک رابط گرافیکی به زبان چینی دارد که به اپراتورها اجازه میدهد تا لیست دستگاههای قربانیان از جمله اطلاعات مدل و مکان را مشاهده کنند و با درخواست دسترسی از راه دور به دستگاه عملیات ODF را به انجام رسانند.

دادههای تله متری شرکت cleafy حاکی از آن است که تهدید ایجاد شده توسط ToxicPanda به طور فزاینده در حال گسترش میباشد و هزاران دستگاه را در سراسر اروپا و آمریکای لاتین، آلوده کرده است و انتظار میرود سایر مناطق جغرافیایی را نیز درگیر کند.

چگونه از خود در برابر تروجان ToxicPanda محافظت کنیم؟

برای محافظت از دستگاه اندروید و اطلاعات حساس مالی، لازم است تا کاربر همیشه هوشیار و محتاط باشد. در ادامه چندین توصیه امنیتی ارائه شده است که به کارگیری آنها در هر شرایطی ضروری است:

- اصالت وب سایت را مورد بررسی قرار دهید. این مورد را میتوان با نگاه به URL انجام داد تا مطمئن شوید که وب سایتی که در آن حضور دارید، نسخه جعلی وب سایت اصلی نیست.

- برنامههای مورد نیاز را فقط از منابع رسمی مانند فروشگاه گوگل پلی (Google Play Store) دانلود کنید.

- دستگاه و برنامههای خود را بهطور منظم به روزرسانی نمایید تا پچهای ضروری را دریافت کنند.

- فعالیت حساب خود را مرتب زیر نظر داشته باشید تا به هنگام دریافت هشدار یا مشاهده تراکنشهای مشکوک، از هرگونه فعالیت غیرمجاز مطلع شوید.

- Play Protect Google را در دستگاه خود فعال کنید.

[1] account takeover

[2] on-device fraud

[3] one-time password

منابع

مقالات پیشنهادی:

حمله تروجان بانکی TrickMo به دستگاههای اندرویدی

تروجان بانکی Mekotio به کشورهای آمریکای لاتین نفوذ کرد

حمله بی رحمانه نسخه جدید تروجان بانکی Grandoreiro به بانکهای مکزیک

تروجان Octo2 در قالب برنامههای NordVPN و Google Chrome توزیع میشود

تبلیغات جعلی Google Authenticator منجر به انتشار بدافزار DeerStealer شد