تحلیلگران آزمایشگاه کسپرسکی در بررسیهای اخیر خود متوجه شدند که تروجان بانکی Grandoreiro همچنان فعال است!

سازمانهای مجری قانون در ابتدای سال جاری (ژانویه 2024)، یک عملیات بین المللی را به انجام رساندند که در آن برزیل، اسپانیا، نمایندگان اینترپل و شرکتهایی مانند ESET و Caixa Bank مشارکت داشتند و اعلام شد که این گروه بدافزار سرکوب و اعضای آن دستگیر شدهاند. اما اندکی پس از این ماجرا بود که فعالیتهای جدید این تروجان بانکی مشاهده و گزارش شد!

واقعیت این است که تمام اعضای گروه Grandoreiro دستگیر نشدهاند و اپراتورهای باقی مانده همچنان به حمله به کاربران در سراسر جهان، توسعه نسخههای جدید بدافزار و ایجاد زیرساخت جدید ادامه میدهند.

به نظر میرسد که پس از دستگیری برخی از اپراتورهای این تروجان بانکی، Grandoreiro پایگاه کد خود را به نسخههای سبکتر تقسیم کرده است، دامنه حملات خود را کاهش داده و به اهداف کمتری حمله میکند. مهاجمان احتمالا به کد منبع دسترسی دارند و اکنون کمپینهای جدیدی را با استفاده از نسخه ساده شده کد اصلی Grandoreiro راه اندازی کردهاند.

این فرضیه با مشاهده دو پایگاه کد مختلف که به طور همزمان مورد استفاده قرار میگیرند تأیید شده است. نمونههای جدید تروجان بانکی Grandoreiro حاوی کدهای به روزرسانی شده و نمونههای قدیمی نیز مبتنی بر پایگاه کد قدیمی هستند. نسخه جدید تروجان بانکی Grandoreiro، مشتریان تقریباً 30 بانک مکزیکی را مورد هدف قرار داده است.

Grandoreiro یک تروجان بانکی با منشاء برزیلی است که حداقل از سال 2016 فعال میباشد. این تروجان به زبان دلفی نوشته شده است و نسخههای زیادی از آن وجود دارد که نشان میدهد اپراتورهای مختلفی در توسعه این بدافزار نقش دارند. Grandoreiro در حال حاضر یکی از رایجترین و فعالترین تروجانهای بانکی در سراسر جهان است.

Grandoreiro حدود 5٪ از کل حملات تروجان بانکی را به خود اختصاص داده است که اغلب آنها در مکزیک ثبت شدهاند.

تروجان بانکی Grandoreiro در سال 2023، به حدود 900 بانک در 40 کشور نفوذ کرد و جدیدترین نسخه تروجان نیز در سال 2024 حدود 1700 بانک و 276 کیف پول کریپتو را در 45 کشور و منطقه، واقع در تمام قارههای جهان را تا کنون مورد هدف قرار داده است.

طبق برآوردهای محافظه کارانه، Grandoreiro تنها در اسپانیا، مسئول فعالیتهای کلاهبرداری به مبلغ ۳.۵ میلیون یورو میباشد.

مطالعه نسخههای جدید تروجان بانکی Grandoreiro ، حاکی از تاکتیکهای جدید مهاجمان است. این تروجان اکنون از یک تکنیک رمزنگاری به نام “رمزگذاری متن رمزشده و سرقت شده“ (CTS[1]) استفاده میکند که در نمونههای مطالعه شده قبلی مشاهده نشده بود. این تکنیک به کد مخرب اجازه میدهد تا رمزگذاری شود و در نتیجه شناسایی تهدید را دشوارتر کند.

ما در این مقاله با استناد به گزارش کسپرسکی نحوه عملکرد تروجان بانکی Grandoreiro، تکامل آن و ترفندهای جدید اتخاذ شده توسط این بدافزار را مورد بررسی قرار خواهیم داد.

حملات انجام شده توسط تروجان بانکی Grandoreiro در سالهای 2022 و 2023

ما از سال 2016، شاهد آن بودیم که توسعه دهندگانی که در پشت عملیات تروجان بانکی Grandoreiro قرار دارند به طور منظم تکنیکهای خود را بهبود می بخشند تا برای مدت طولانیتری روی دستگاه قربانی فعال باقی بمانند.

Grandoreiro در سال 2020، شروع به گسترش حملات خود در آمریکای لاتین و بعداً در اروپا کرد و تلاشهای خود را بر دور زدن مکانیزمهای تشخیص و شناسایی با استفاده از نصب کنندههای ماژولار متمرکز نمود.

Grandoreiro اگرچه کمی با سایر خانوادههای تروجانهای بانکی متفاوت است اما در قالب بدافزار به عنوان یک سرویس (MaaS[2]) فعالیت میکند چرا که در انجمنهای زیرزمینی اطلاعیهای برای فروش Grandoreiro وجود ندارد.

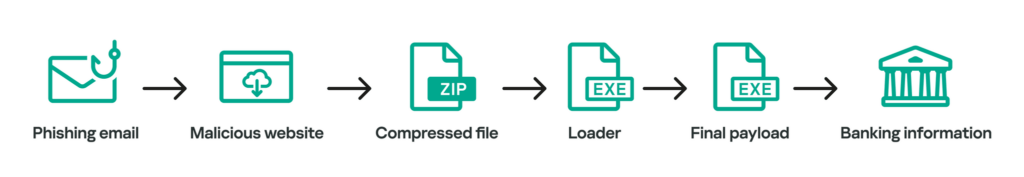

حملات Grandoreiro معمولاً با یک ایمیل فیشینگ نوشته شده به زبان کشور مقصد آغاز میشود. ایمیلهای فیشینگ اغلب در کشورهای آمریکای لاتین به زبان اسپانیایی توزیع میشوند.

از سوی دیگر، تبلیغات مخرب نیز در برخی از حملات Grandoreiro مورد استفاده قرار گرفتهاند تا کاربران را به دانلود بدافزار و آغاز زنجیره نفوذ سوق دهند.

ایمیلهای فیشینگ از فریبهای مختلفی استفاده میکنند تا قربانی را وادار به تعامل با پیام و دانلود بدافزار کنند. هنگامی که قربانی بر روی لینک ارائه شده در ایمیل کلیک میکند، به یک صفحه وب مخرب هدایت میشود که از او میخواهد یک فایل ZIP را دانلود نماید.

این آرشیوهای ZIP معمولاً شامل دو فایل هستند: یک فایل قانونی و یک لودر Grandoreiro که مسئول دانلود، استخراج و اجرای پیلود نهایی Grandoreiro است.

لودر Grandoreiro در قالب یک فایل Windows Installer (MSI) ارائه میشود که یک فایل کتابخانه پیوند پویا (DLL) را استخراج و یک تابع در DLL را اجرا میکند. چنانچه زبان سیستم انگلیسی باشد، تابع هیچ کاری انجام نمیدهد، در غیر این صورت پیلود نهایی دانلود میشود.

به احتمال زیاد، این بدان معناست که نسخههای تجزیه و تحلیل شده، کشورهای انگلیسی زبان را مورد هدف قرار نمیدهند. موارد دیگری نیز وجود داشته است که از یک فایل VBS به جای DLL برای اجرای پیلود نهایی استفاده شده است.

در اکثر حملات تروجان بانکی Grandoreiro، از تکنیک بارگذاری جانبی DLL استفاده میشود که از باینریهای قانونی که به صورت دیجیتالی برای اجرای بدافزار امضا شدهاند، استفاده میگردد. Grandoreiro همچنین در حملات سالهای 2022 و 2023 خود از یک الگوریتم رمزگذاری رشتهای مبتنی بر XOR استفاده کرده است.

حملات انجام شده توسط تروجان بانکی Grandoreiro در سال 2024

در یک دوره زمانی مشخص در فوریه 2024، چند روز پس از اعلام دستگیری برخی از اپراتورهای گروه Grandoreiro در برزیل، افزایش قابل توجهی در ایمیلهای فیشینگ مشاهده شد. بخش قابل توجهی از ایمیلها با مضمون ارتباطات CFDI مکزیک ارسال شده بودند.

CFDI مخفف عبارت ” Comprobante Fiscal Digital por Internet”، یک سیستم صورتحساب الکترونیکی است که توسط سازمان مالیاتی مکزیک اداره میشود. این سیستم ایجاد، انتقال و ذخیره اسناد مالیاتی دیجیتال را تسهیل میسازد که برای مشاغل مکزیک به منظور ثبت تراکنشها برای اهداف مالیاتی اجباری است.

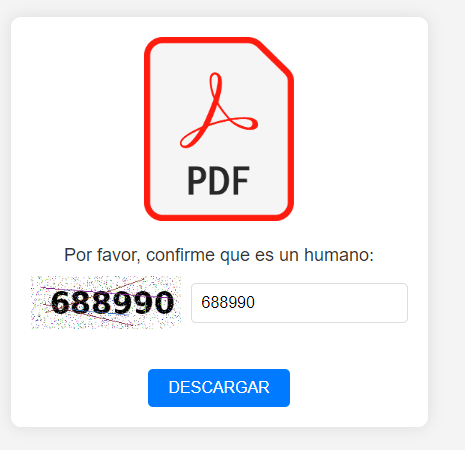

نکته قابل توجه این است که این حملات جدید یک مکانیزم شناسایی سندباکس (یعنی یک CAPTCHA قبل از اجرای پیلود اصلی) را به عنوان راهی برای جلوگیری از تجزیه و تحلیل خودکار مورد استفاده توسط برخی شرکتها اضافه کردهاند.

شایان ذکر است که در حملات سال ۲۰۲۴ تروجان بانکی Grandoreiro، کد جدید دور زدن سندباکس در دانلودر آن پیاده سازی شده است. علاوه بر این، نسخه جدیدتروجان با هدف جلوگیری از تجزیه و تحلیل، قابلیت تشخیص بسیاری از ابزارها مانند cain.exe، nmap.exe، pcap.exe، snort.exe، windump.exe، tshark.exe و غیره را دارد.

ویژگیهای جدیدی در نسخههای اخیر تروجان بانکی Grandoreiro مشاهده شده است که به شرح زیر میباشند:

- ویژگی “بهروزرسانی خودکار”، به نسخههای جدیدتر بدافزار اجازه میدهد تا در دستگاه قربانی مستقر شوند؛

- “شناسایی سندباکس و آنتی ویروس”، هنوز در ماژول اصلی وجود دارد که شامل ابزارهای بیشتری نسبت به نسخههای قبلی است؛

- ویژگی کیلاگر؛

- امکان انتخاب کشور برای لیست قربانیان؛

- شناسایی راهکارهای امنیتی بانکی؛

- بررسی موقعیت جغرافیایی برای اطمینان از اجرای آن در کشور هدف؛

- نظارت بر ایمیلهای Outlook برای کلمات کلیدی خاص؛

- امکان استفاده از Outlook برای ارسال ایمیلهای اسپم.

برخی از دیگر ترفندهای جدید شامل استفاده از الگوریتم تولید دامنه (DGA[3]) برای ارتباط با سرور فرماندهی و کنترل (C2)، تکنیک رمزنگاری CTS و ردیابی ماوس (mouse tracking) است.

تروجان بانکی Grandoreiro اقدامات رمزگذاری پیشرفتهای را از نظر حفاظت از تجزیه و تحلیل استاتیک، در نسخههای منتشر شده در سال 2024 اجرا کرده است. Grandoreiro اکنون یک رویکرد رمزگذاری چند لایه را اتخاذ کرده است.

از آنجایی که عوامل تهدید به تکامل تکنیکهای خود ادامه میدهند و رمزگذاری را در هر تکرار بدافزار تغییر میدهند، استفاده از CTS در بدافزار ممکن است نشان دهنده تغییر به سمت شیوههای رمزگذاری پیشرفتهتر باشد.

Grandoreiro راه حلهای ضد بدافزار مانند Avast، Bitdefender، Nod32، Kaspersky، McAfee، Windows Defender، Sophos، Virus Free، Adaware، Symantec، Tencent، Avira، ActiveScan و CrowdStrike را جستجو میکند و همچنین به دنبال نرم افزارهای امنیتی بانکی مانند Topaz OFD و Trusteer میگردد.

یکی دیگر از عملکردهای قابل توجه این بدافزار بررسی وجود برخی از مرورگرهای وب، کلاینتهای ایمیل، VPN و برنامههای ذخیره ساز ابری در سیستم و نظارت بر فعالیت کاربر در آن برنامهها است. تروجان بانکی Grandoreiro علاوه بر این، میتواند مسیر تراکنش ارزهای دیجیتال را به کیف پولهای تحت کنترل اپراتور تغییر دهد.

تروجان بانکی Grandoreiro چگونه پول قربانیان را به سرقت میبرد؟

اپراتورهای پشت تروجان بانکی Grandoreiro به طیف گستردهای از دستورات از راه دور مجهز هستند، از جمله گزینهای برای قفل کردن صفحه نمایش کاربر و ارسال یک تصویر سفارشی به قربانی برای درخواست اطلاعات اضافی از او. اینها معمولاً [4]OTP (گذرواژه های یکبار مصرف)، رمز عبور تراکنشها یا توکنهای دریافت شده با استفاده از پیامک هستند که توسط مؤسسات مالی ارسال میشوند.

تاکتیک جدیدی که در نسخههای اخیر جولای 2024 کشف شده است نشان میدهد که این بدافزار الگوهای ورودی کاربر، به ویژه حرکات ماوس را برای دور زدن سیستمهای امنیتی مبتنی بر یادگیری ماشین ضبط میکند.

به نظر میرسد این رفتار تلاشی برای تقلید از تعاملات مشروع کاربر به منظور اجتناب از شناسایی توسط سیستمهای ضد کلاهبرداری و راهحل های امنیتی است که بر تجزیه و تحلیل رفتار کاربر متکی میباشد.

ابزارهای مدرن امنیت سایبری، به ویژه آنهایی که توسط الگوریتمهای یادگیری ماشینی طراحی شدهاند، رفتار کاربر را تجزیه و تحلیل میکنند تا بین کاربران انسان و ربات یا اسکریپتهای بدافزار خودکار تمایز قائل شوند.

Grandoreiro با گرفتن و احتمالاً بازپخش الگوهای حرکت طبیعی ماوس، میتواند این سیستمها را فریب دهد تا فعالیتها را قانونی تشخیص دهند تا برخی از کنترلهای امنیتی دور زده شوند.

این کشف، حاکی از تکامل مستمر بدافزارهایی مانند تروجان بانکی Grandoreiro است. هکرها و توسعه دهندگان به طور فزاینده از تاکتیکهای جدید برای مقابله با راهحلهای امنیتی مدرن که بر بیومتریک رفتاری و یادگیری ماشینی متکی هستند، استفاده میکنند.

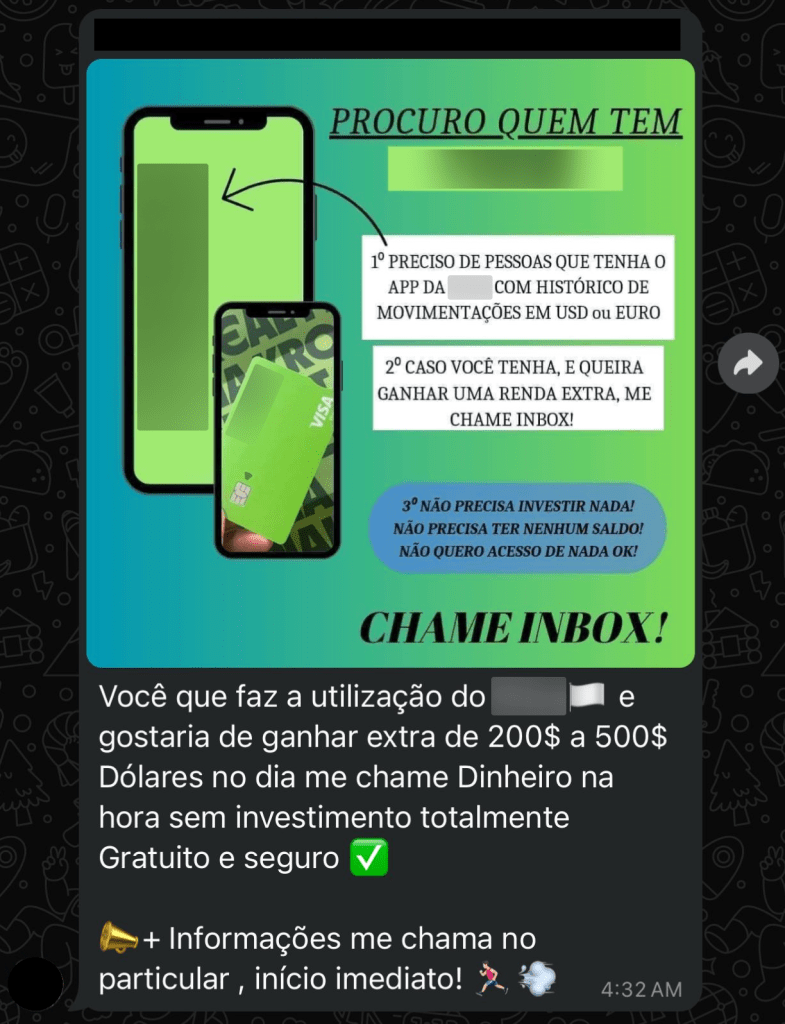

اپراتورهای Grandoreiro برای برداشت پول نقد از حساب قربانیان، از حساب “قاطرهای پول” به عنوان واسطه استفاده میکنند. بسیاری از مجرمان سایبری پول نقد غیرقانونی خود را با استفاده از “قاطر پول” جابجا میکنند تا رد پایی از خود به جا نگذارند.

این قبیل افراد که اصطلاحا قاطر پول یا money mule نامیده میشوند، افرادی هستند که معمولا ناآگاهانه وارد بازی پولشویی میشوند و مبالغ کلانی را جابجا میکنند. این روش باعث ایجاد فاصله بیشتر بین مجرمان و فعالیتهای مشکوک میگردد. مجرمان معمولاً در کانالهای تلگرامی به دنبال قاطر پول میگردند و روزانه بین 200 تا 500 دلار به آنها میپردازند:

اپراتورهای Grandoreiro از روشهای دیگری همچون اپلیکیشنهای انتقال وجه، خرید ارز دیجیتال یا کارت هدیه و یا حتی رفتن پای دستگاه خودپرداز برای انتقال پول استفاده میکنند.

زیرساخت تروجان بانکی Grandoreiro

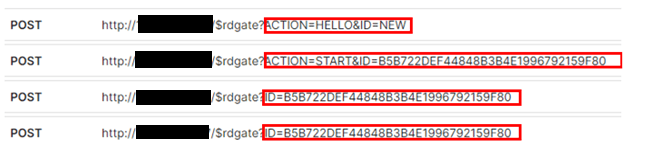

جدیدترین نسخه تروجان بانکی Grandoreiro از سه الگوریتم تولید دامنه (DGA) استفاده میکند که دامنههای معتبری را برای ارتباط با سرور فرماندهی و کنترل (C2) ایجاد مینماید. این الگوریتم از روز جاری برای انتخاب رشتههایی از لیستهای از پیش تعریف شده استفاده میکند و آنها را با یک کلید جادویی برای ایجاد دامنه نهایی به هم متصل مینماید.

این الگوریتم با ایجاد پویای نامهای دامنه منحصر به فرد بر اساس دادههای ورودی مختلف، استراتژیهای مسدودسازی سنتی مبتنی بر دامنه را پیچیده میکند. این سازگاری به عوامل تهدید کننده اجازه میدهد تا ارتباطات فرماندهی و کنترل مداوم را حفظ کنند.

تروجان بانکی Grandoreiro از اوایل سال 2022، از یک کامپوننت دلفی شناخته شده و به اشتراک گذاشته شده در بین خانوادههای مختلف بدافزار به نام RealThinClient SDK استفاده میکند تا از راه دور به ماشینهای قربانیان دسترسی داشته باشد و اقدامات کلاهبرداری را انجام دهد.

این SDK یک فریمورک انعطافپذیر و ماژولار برای ساخت برنامههای کاربردی HTTP/HTTPS ویندوز قابل اطمینان و مقیاسپذیر با دلفی است. این برنامه میتواند با استفاده از RealThinClient SDK، هزاران اتصال فعال را به روش کارآمد و چند رشتهای مدیریت کند.

ابزار اپراتور

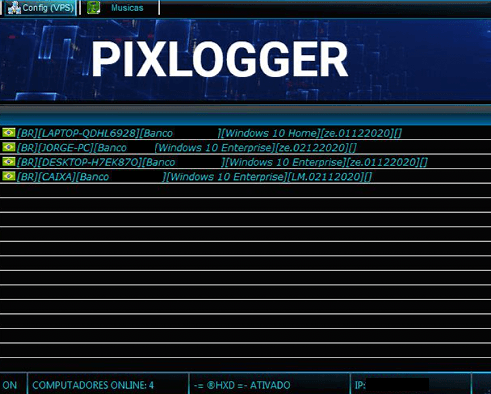

Operator (یا اپراتور) Grandoreiro ابزاری است که به مجرمان سایبری اجازه میدهد از راه دور به دستگاه قربانیان دسترسی داشته باشند و آنها را کنترل کنند. این یک نرمافزار مبتنی بر دلفی است که قربانیان خود را در هر زمان که شروع به استفاده از وب سایت مؤسسه مالی مورد نظر میکنند، فهرست مینماید.

Cloud VPS

یکی از ویژگیهای مهم تروجان بانکی مورد نظر، “Cloud VPS” نام دارد که به مجرمان سایبری اجازه میدهد تا یک کامپیوتر گیت وی (gateway) را بین دستگاه قربانی و اپراتور بدافزار راه اندازی کنند، بنابراین آدرس IP واقعی مجرم سایبری مخفی میماند.

این اقدام نیز در جهت مخفی ماندن اپراتورهای بدافزار انجام شده است ، زیرا اولین چیزی که به آن اشاره میشود آدرس IP گیت وی است. هکرها یک گیت وی جدید ایجاد میکنند و قربانیان از طریق DGA خود به آن متصل میشوند.

قربانیان و اهداف تروجان بانکی Grandoreiro

بانک های مورد هدف Grandoreiro در الجزایر، آنگولا، آنتیگوا و باربودا، آرژانتین، استرالیا، باهاما، باربادوس، بلژیک، بلیز، برزیل، کانادا، جزایر کیمن، شیلی، کلمبیا، کاستاریکا، جمهوری دومینیکن، اکوادور، اتیوپی، فرانسه، غنا، هائیتی، هندوراس، هند، ساحل عاج، کنیا، مالت، مکزیک، موزامبیک، نیوزیلند، نیجریه، پاناما، پاراگوئه، پرو، فیلیپین، لهستان، پرتغال، آفریقای جنوبی، اسپانیا، سوئیس، تانزانیا، اوگاندا، بریتانیا ، اروگوئه، ایالات متحده آمریکا و ونزوئلا قرار دارند. توجه به این نکته مهم است که لیست بانکها و موسسات مورد هدف از یک نسخه بدافزار به نسخه دیگر کمی تغییر میکند.

[1] ciphertext stealing encryption

[2] Malware-as-a-Service

[3] domain generation algorithm

[4] one-time password