به تازگی یک چت بات جدید مبتنی بر هوش مصنوعی به نام BlackBastaGPT منتشر گشته که بر اساس بیش از یک میلیون پیام داخلی فاش شده از گروه باج افزار Black Basta آموزش دیده است.

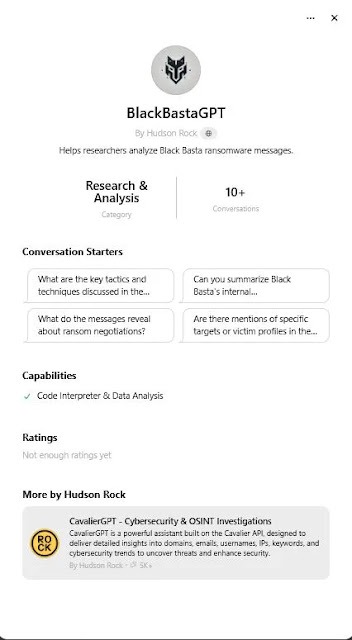

BlackBastaGPT در واقع یک چت بات مبتنی بر هوش مصنوعی است که توسط Hudson Rock توسعه یافته و بر اساس لاگهای چت فاش شده گروه باج افزار Black Basta آموزش دیده است. این ابزار به محققان و تحلیلگران امنیتی این امکان را میدهد که از طریق پرسشهای زبان طبیعی، اطلاعات ارزشمندی درباره عملیات داخلی این گروه جمعآوری کنند.

گروه باج افزار «Black Basta» که برای اولین بار در آوریل ۲۰۲۲ شناسایی شد، یک باج افزار به عنوان سرویس (RaaS) است و از تاکتیکهای اخاذی مضاعف استفاده میکند؛ به این معنا که علاوه بر رمزگذاری دادهها، تهدید به افشای اطلاعات ربوده شده نیز میکند.

شرکت Hudson Rock، این ابزار را تنها چند روز پس از افشای اطلاعات بیسابقه این گروه منتشر کرد. BlackBastaGPT به محققان امکان میدهد تا از طریق کوئریهای زبان طبیعی، عملیات این گروه، استراتژیهای مالی و روشهای در حال تکامل حملات آنها را تحلیل کنند.

این نوآوری پس از فاش شدن لاگهای چت Matrix گروه در یازدهم فوریه ۲۰۲۵ رخ داد که شامل ۳۶۷ لینک منحصر به فرد ZoomInfo به سازمانهای هدف، کیف پولهای ارز دیجیتال، تمپلیتهای فیشینگ و گفتگوهای صریح میان فعالان کلیدی گروه بود.

این افشاگری که به فردی با نام مستعار ExploitWhispers نسبت داده میشود، شامل ۱۳ ماه از ارتباطات داخلی گروه (از سپتامبر ۲۰۲۳ تا سپتامبر ۲۰۲۴) است و تنشهای داخلی Black Basta را فاش میکند.

گزارشها حاکی از آن است که افشاگری این فرد به عنوان یک اقدام تلافی جویانه از نفوذ گروه Black Basta به بانکهای روسیه میباشد که مشابه با افشاگری گروه Conti در سال ۲۰۲۲ است که پس از حمایت این گروه از روسیه در حمله به اوکراین صورت گرفت. در پی این افشاگری اطلاعات مهمی درباره ساختار، روشهای حمله و روابط آنها با سایر گروههای هکری فاش شد.

در این پیامها، نقش اعضای برجسته این گروه مشخص شده است، از جمله:

- Trump (اولگ نفدوف، رهبر احتمالی گروه)

- YY (مدیر اصلی)

- Cortes (فردی مرتبط با بدافزار Qakbot)

Qakbot یک بدافزار بانکی پیشرفته است که بهعنوان دروازهای برای توزیع باجافزارها و دیگر تهدیدات سایبری عمل میکند. این بدافزار معمولاً از طریق فیشینگ و پیوستهای آلوده ایمیل، منتشر شده و کنترل دستگاههای قربانی را برای سرقت اطلاعات مالی و گسترش آلودگی در شبکه به دست میگیرد.

یکی از نکات جالب در افشاگری اطلاعات گروه Black Basta، حضور یک فرد ۱۷ ساله در گروه است که نشاندهنده تنوع سنی در شبکههای جرایم سایبری است.

علاوه بر این، این گزارش جزئیاتی درباره سوءاستفادههای این گروه از آسیب پذیریهای امنیتی در دستگاههای Citrix، Ivanti و Fortinet ارائه میدهد. این گروه در کنار این اقدامات، کمپینهای فیشینگی را با استفاده از پیامهای جعلی پشتیبانی IT برای انتشار ابزارهای مخربی مانندCobalt Strike و SystemBC دنبال کرده است.

چتبات Hudson Rock از هوش مصنوعی مولد برای تجزیه و تحلیل مجموعه دادههای عظیم استفاده میکند و به محققان این امکان را میدهد که سوالاتی مانند “Black Basta از کدام بردارهای دسترسی اولیه استفاده میکرد؟“ یا “چگونه باج درخواستی خود را محاسبه میکردند؟“ را بپرسند.

پاسخها بهطور مستقیم از لاگها گرفته میشود و فاش میکند که گروه برای برآورد درآمد قربانیان و تنظیم تقاضای باج از ZoomInfo استفاده کرده و تقاضاها را بر اساس “جریان نقدی تجمعی پایان سال“ تنظیم کرده است.

به گفته آلون گال، یکی از مدیران Hudson Rock، این کار فقط درباره دسترسی به دادهها نیست و هدف، درک ابعاد انسانی جرایم سایبری است. محققان اکنون میتوانند ردیابی کنند که چگونه Black Basta تاکتیکهای اخاذی مضاعف خود را تکامل داده است، از جمله اینکه کدام صنایع (بهداشت و درمان، مالی) در اولویت بودهاند و مذاکرات چگونه انجام میشدند.

برای مثال، این گروه اغلب در طول مذاکرات اخاذی و درخواست باج به عنوان مؤسسات خبره و حرفهای ظاهر میشده و از اصطلاحات تجاری برای تحت فشار قرار دادن قربانیان استفاده کرده است.

این افشاگری، هشدارهای سابق FBI و CISA را تأیید میکند که به ارتباط گروه Black Basta با بیش از ۵۰۰ نفوذ و زیانهای بیش از ۱۰۰ میلیون دلار اشاره کرده بودند. برخی از نکات فنی کلیدی شامل موارد زیر است:

- اولویتبندی اکسپلویتها: این گروه بهطور مکرر به VPNهای بدون پچ، سرورهای RDPو هایپروایزرهای ESXi حمله کرده و بیش از ۳۸۰ لینک ZoomInfo نشان دهنده جمع آوری اطلاعات دقیقی از اهداف بوده است.

- سازگاری با ابزارهای جدید: در حالی که Qakbot و Cobalt Strike ابزارهای اصلی بودند، این گروه پیلودهای جدیدی مانند Brute Ratel را برای فرار از شناسایی آزمایش کرده است.

- مدیریت مالی: بحثهای داخلی این گروه نشان دهنده استراتژیهای پول شویی بیتکوین و اختلافات میان افراد وابسته بر سر تقسیم سود بوده است.

تحلیلگران PRODAFT هشدار دادهاند که اطلاعات فاش شده Black Basta (شامل تاکتیکها، تکنیکها و رویه آنها) ممکن است توسط گروههای فرعی یا رقبای آنها مورد سوء استفاده قرار گیرد. از این رو، اتخاذ تدابیر دفاعی پیشگیرانه ضروری است.

اقدامات امنیتی توصیه شده

- ایمنسازی سیستمهای دسترسی از راه دور و به روزرسانی مداوم آنها

- الزام استفاده از احراز هویت چند عاملی (MFA)

- مانیتور کردن شاخصهای نفوذ (IoC) مانند بدافزار exe که به عنوان پروکسی در حملات این گروه استفاده شده است.

سخن پایانی

BlackBastaGPT یک تغییر اساسی در استفاده از دادههای مهاجمان برای دفاع سایبری است. این ابزار با تبدیل لاگهای خام چت به اطلاعات عملیاتی، سازمانها را قادر میسازد تا الگوهای حمله را پیشبینی کنند، نه اینکه صرفاً به آنها واکنش نشان دهند.

این ابزار به محققان امنیتی و سازمانها کمک میکند تا با دسترسی به اطلاعات داخلی گروههای باج افزاری، استراتژیهای دفاعی خود را تقویت کنند و از حملات آتی جلوگیری به عمل آورند. استفاده از این ابزار باید با رعایت قوانین و مقررات مربوطه انجام شود و تنها برای اهداف تحقیقاتی و امنیتی مجاز باشد.