Bootkitty اولین بوت کیت UEFI میباشد که به طور خاص سیستمهای لینوکس را هدف قرار میدهد. Bootkit (بوت کیت) نوعی بدافزار است که برای آلوده کردن بوت لودر رایانه یا فرآیند بوت شدن سیستم عامل طراحی شده است. Bootkit میتواند پیش از بوت شدن سیستم عامل، خود را در حافظه بارگذاری کرده و کد مخرب را اجرا کند و امکان کنترل کامل آن را برای یک مهاجم فراهم آورد.

این نوع بدافزار میتواند از دید نرم افزارهای امنیتی متداول و آنتی ویروسها پنهان بماند چرا که در سطح پایینتری از سیستم عامل قرار میگیرد. Bootkitها میتوانند بدافزارهای اضافی را دانلود کنند، دادهها را رهگیری کرده و یا عملکرد سیستم را تغییر دهند.

Bootkitها میتوانند به روشهای مختلفی مانند بازنویسی رکورد بوت اصلی (MBR) یا اتخاذ رویکرد پیچیدهتر و اصلاح UEFI عمل کنند.

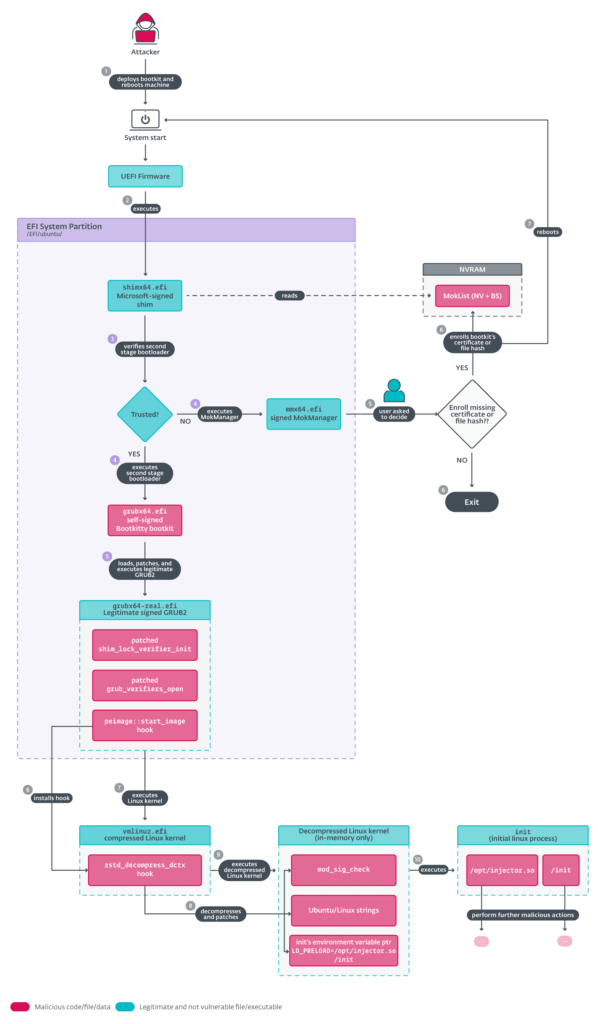

Bootkitty که در نوامبر 2024 کشف شده است، به طور خاص برای دور زدن تأییدیه امضای کرنل طراحی شده است و باینریهای مخرب را طی فرآیند بوت لینوکس از قبل بارگذاری میکند. حال Bootkitty میتواند بوت امن UEFI را با آلوده کردن عملکردهای حافظه که مسئول تأیید یکپارچگی هستند، دور بزند و به آن اجازه دهد باینریهای مخرب را در طول فرآیند بوت لینوکس از قبل بارگذاری کند.

به نظر میرسد که Bootkit یک PoC است نه یک تهدید فعال، چرا که هیچ مدرکی دال بر سوء استفاده از آن در حملات دنیای واقعی وجود ندارد. Bootkitty توسط سازندگان خود که با نام BlackCat دنبال میشود. هیچ گونه شواهدی وجود ندارد که نشان دهد بین این توسعه دهندگان با گروه باج افزاری ALPHV/BlackCat ارتباطی وجود دارد.

شایان ذکر است که Bootkitty توسط یک سرتیفیکت (گواهی) خود امضا شده، امضا میشود، از این رو نمیتوان در سیستمهایی که دارای Secure Boot فعال هستند، از آنها استفاده کرد مگر آن که یک سرتیفیکت توسط مهاجم امضاء و نصب شده باشد.

Bootkit صرف نظر از وضعیت بوت امن UEFI ، عمدتاً برای بوت شدن کرنل لینوکس و پچ طراحی شده است. ظهور Bootkitty بر دامنه گسترش تهدیدات UEFI فراتر از سیستمهای ویندوز تاکید میکند.

به کاربران توصیه می شود Secure Boot یا بوت امن UEFI را فعال کرده و سیستم ها را به روز نگه دارند تا خطرات احتمالی ناشی از چنین تهدیداتی کاهش یابد.