آژانس امنیت سایبری و زیرساخت ایالات متحده (CISA) یک آسیبپذیری امنیتی با شدت بالا را که بر نرمافزار NAKIVO Backup & Replication تأثیر میگذارد، به فهرست آسیبپذیریهای اکسپلویت شده شناختهشده (KEV) اضافه کرده است. این اقدام به دلیل شواهدی از اکسپلویت فعال از این آسیبپذیری صورت گرفته است.

آسیبپذیری مورد بحث CVE-2024-48248 (با امتیاز 8.6 در CVSS) است که یک دسترسی به مسیر کامل (Absolute Path Traversal) محسوب میشود. این نقص به یک مهاجم غیرمجاز اجازه میدهد تا فایلهای موجود در سیستم هدف، از جمله فایلهای حساس مانند “/etc/shadow” را از طریق اندپوینت “/c/router” بخواند. این آسیبپذیری تمامی نسخههای نرمافزار پیش از نسخه 10.11.3.86570 را تحت تأثیر قرار میدهد.

CISA در یک مشاوره امنیتی نیز اعلام کرد که نرم افزار Backup and Replication متعلق به NAKIVO، دارای یک آسیبپذیری Absolute Path Traversal است که به مهاجم امکان خواندن فایلهای دلخواه را میدهد.

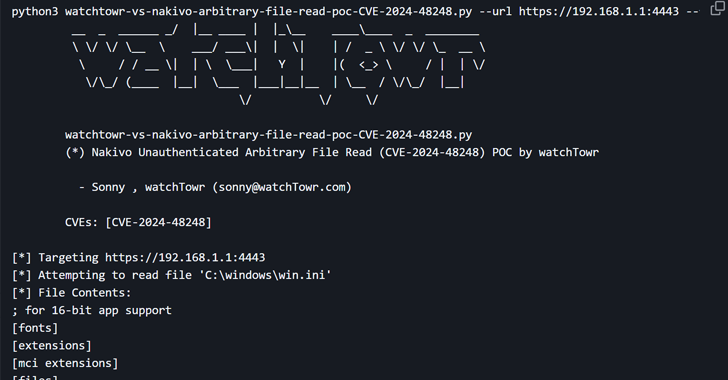

اکسپلویت آسیبپذیری CVE-2024-48248

اکسپلویت موفق این آسیبپذیری میتواند به مهاجم اجازه دهد تا دادههای حساس، از جمله فایلهای پیکربندی، نسخههای پشتیبان و اطلاعات در خصوص احراز هویت را بخواند. این اطلاعات میتوانند برای انجام حملات پیشرفتهتر مورد استفاده قرار گیرند.

در حال حاضر، جزئیاتی درباره نحوه اکسپلویت این آسیبپذیری در دنیای واقعی منتشر نشده است. اما این مسئله پس از آن مطرح شد که watchTowr Labs در ماه گذشته یک اثبات مفهومی (PoC) برای این آسیبپذیری منتشر کرد. این مشکل در نوامبر 2024 با انتشار نسخه v11.0.0.88174 برطرف شده است.

بر اساس گزارش این شرکت امنیتی، یک مهاجم میتواند از این نقص خواندن فایلهای دلخواه برای استخراج تمامی اطلاعات احراز هویت ذخیرهشده در پایگاه داده “product01.h2.db” نرمافزار NAKIVO استفاده کند.

دیگر آسیبپذیریهای اضافهشده به فهرست KEV

علاوه بر CVE-2024-48248، دو آسیبپذیری دیگر نیز به این فهرست اضافه شدهاند:

- CVE-2025-1316 (امتیاز CVSS: 9.3): این آسیبپذیری از نوع تزریق دستور سیستمعامل (OS Command Injection) در دوربین IP مدل Edimax IC-7100 به دلیل فیلتر نکردن صحیح ورودیها است. این نقص به مهاجم اجازه میدهد تا دستورهای مخرب را از راه دور اجرا کند. (این آسیبپذیری برطرف نخواهد شد زیرا این دستگاه پشتیبانیاش به پایان رسیده است.)

- CVE-2017-12637 (امتیاز CVSS: 7.5): این آسیبپذیری از نوع دسترسی به مسیر دایرکتوری (Directory Traversal) در سرور اپلیکیشن SAP NetWeaver Java است، که به مهاجم اجازه میدهد با استفاده از .. (dot dot) در رشته کوئری، فایلهای دلخواه را بخواند.

اکسپلویت آسیبپذیری CVE-2025-1316

در روز 17 مارس 2025، Akamai فاش کرد که مهاجمان از آسیبپذیری CVE-2025-1316 برای هدف قرار دادن دوربینهای امنیتی با اطلاعات ورود پیشفرض سوءاستفاده کردهاند. از می 2024 تاکنون، این آسیبپذیری برای استقرار حداقل دو گونه مختلف از بدافزارهای باتنت Mirai مورد استفاده قرار گرفته است.

الزام برای بهروزرسانیهای امنیتی

با توجه به اکسپلویت فعال از این آسیبپذیریها، تمامی سازمانهای فدرال ایالات متحده (FCEB) موظف هستند که تا تاریخ 9 آوریل 2025 اقدام به اعمال اصلاحات امنیتی کنند تا از شبکههای خود در برابر تهدیدات احتمالی محافظت نمایند.