یک گروه هک روسی زبان به نام Crazy Evil با بیش از ۱۰ کلاهبرداری فعال در شبکههای اجتماعی مرتبط میباشد. این گروه از روشهای فریبنده متنوعی استفاده میکند تا قربانیان را گمراه کرده و آنها را به نصب بدافزارهایی مانند StealC ،AMOS و Angel Drainer ترغیب کند.

Crazy Evil که در جعل هویت، سرقت ارز دیجیتال و بدافزارهای رباینده اطلاعات تخصص دارد، از یک شبکه هماهنگ از ترافِرها (trafferها یا کارشناسان مهندسی اجتماعی که وظیفه هدایت ترافیک قانونی به صفحات فیشینگ مخرب را دارند) استفاده میکند.

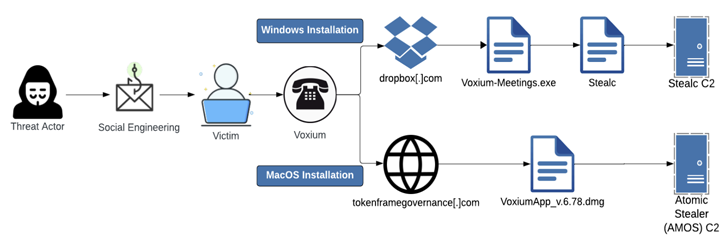

استفاده این گروه از مجموعه متنوعی از بدافزارها نشان دهنده آن است که این مهاجمان کاربران هر دو سیستمعامل ویندوز و macOS را مورد هدف قرار میدهند و تهدیدی برای اکوسیستم مالی غیرمتمرکز (DeFi) به شمار میآیند.

گروه Crazy Evil از سال ۲۰۲۱ فعال بوده و عمدتاً بهعنوان یک تیم ترافِر عمل میکند که وظیفه هدایت ترافیک قانونی به صفحات مخرب تحت کنترل سایر گروههای جرایم سایبری را بر عهده دارد. این گروه، که گفته میشود توسط فردی با نام کاربری AbrahamCrazyEvil@ در تلگرام اداره میشود، تا لحظه نگارش این گزارش بیش از ۴,۸۰۰ عضو در کانال (CrazyEvilCorp@) دارد.

شرکت امنیت سایبری فرانسوی Sekoia در گزارشی درباره خدمات ترافِر در آگوست ۲۰۲۲ اعلام کرد که

“کسانی که قصد دارند کاربران را بهصورت گسترده، یا بهطور خاص در یک منطقه یا یک سیستمعامل هدف قرار دهند، ترافیک را به اپراتورهای باتنت هدایت میکنند.”

چالش اصلی پیش روی ترافِرها، تولید ترافیک باکیفیت و بدون بات است، بهگونهای که توسط شرکتهای امنیتی شناسایی یا تحلیل نشود و در نهایت بر اساس نوع ترافیک فیلتر گردد. به عبارت دیگر، فعالیت ترافِرها نوعی فرآیند Lead Generation محسوب میشود.

برخلاف سایر کلاهبرداریها که بر ایجاد سایتهای خرید جعلی برای تسهیل تراکنشهای تقلبی متمرکز هستند، “Crazy Evil” بر سرقت داراییهای دیجیتال مانند NFT، ارز دیجیتال، کارتهای پرداخت و حسابهای بانکی آنلاین متمرکز است. برآورد میشود که این کلاهبرداری بیش از ۵ میلیون دلار درآمد غیرقانونی ایجاد کرده و به دهها هزار دستگاه در سطح جهانی نفوذ کرده است.

این گروه همچنین پس از کلاهبرداریهایی که شامل دو گروه جرایم سایبری دیگر به نامهای Markopolo و CryptoLove بود، به شهرت بیشتری دست یافته است. این دو گروه قبلاً توسط Sekoia شناسایی شده بودند و به عنوان مسئولان کمپین ClickFix معرفی شدند که صفحات جعلی Google Meet را در اکتبر ۲۰۲۴ استفاده کرده بودند.

Crazy Evil به طور خاص در فضای ارز دیجیتال توسط ایمیلهای فیشینگ هدفمند به قربانیان حمله میکند. اعضای Crazy Evil گاهی اوقات چند روز یا چند هفته زمان برای شناسایی عملیات، تعیین اهداف و آغاز ارتباطات صرف میکنند.

Crazy Evil دومین گروه جرایم سایبری پس از “Telekopye” است که در سالهای اخیر فاش شده و عملیات خود را حول تلگرام متمرکز کرده است. اعضای جدید که به گروه ملحق میشوند، توسط ربات تلگرامی تحت کنترل یک تهدید کننده به سایر کانالهای خصوصی هدایت میشوند.

این گروه جرایم سایبری متشکل از شش زیرگروه به نامهای AVLAND، TYPED، DELAND، ZOOMLAND، DEFI و KEVLAND است که هر کدام به یک کلاهبرداری خاص مربوط میشوند و به دنبال فریب قربانیان برای نصب ابزار از وبسایتهای جعلی هستند.

- AVLAND: این گروه که با نامهای AVS | RG یا AVENGE نیز شناخته میشود از کلاهبرداریهای پیشنهاد شغلی و سرمایهگذاری برای انتشار ابزارهای سرقت اطلاعات StealC و AMOS تحت عنوان یک ابزار ارتباطی Web3 به نام Voxium (“voxiumcalls[.]com”) استفاده میکند.

- TYPED: این گروه از ابزار رباینده اطلاعاتAMOS تحت عنوان نرمافزار هوش مصنوعی به نام TyperDex (“typerdex[.]ai”) استفاده میکند.

- DELAND: این گروه از ابزار رباینده اطلاعات AMOS تحت عنوان پلتفرم توسعه جامعه به نام DeMeet (“demeet[.]app”) استفاده میکند.

- ZOOMLAND: این گروه که از کلاهبرداریهای عمومی برای جعل هویت Zoom و WeChat (“app-whechat[.]com”) برای انتشار ابزار رباینده اطلاعات AMOS استفاده میکند.

- DEFI: این گروه که از ابزار رباینده اطلاعات AMOS تحت عنوان پلتفرم مدیریت داراییهای دیجیتال به نام Selenium Finance (“selenium[.]fi”) استفاده میکند.

- KEVLAND: این گروه که از ابزار رباینده اطلاعات AMOS تحت عنوان نرمافزار ملاقات مجازی تقویت شده با هوش مصنوعی به نام Gatherum (“gatherum[.]ca”) استفاده میکند.

با ادامه موفقیتهای Crazy Evil، احتمالاً سایر نهادهای جرایم سایبری روشهای آن را الگوسازی خواهند کرد که این موضوع ایجاب میکند تیمهای امنیتی همواره هوشیار باقی بمانند تا از نقضهای گسترده و کاهش اعتماد در بخشهای ارز دیجیتال، بازیسازی و نرمافزار جلوگیری کنند.

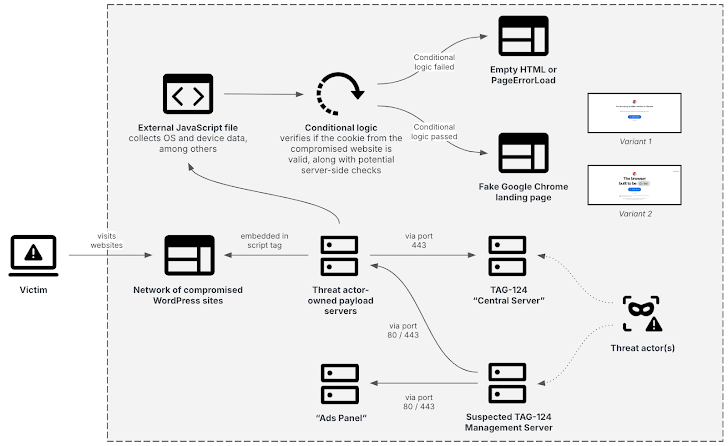

این توسعه پس از آن اتفاق افتاده است که شرکت امنیت سایبری Recorded Future یک سیستم توزیع ترافیک (TDS) به نام TAG-124 را فاش کرده است که با خوشههای فعالیت شناختهشده مانند LandUpdate808، 404 TDS، Kongtuke و Chaya_002 همپوشانی دارد. چندین گروه تهدید، از جمله گروههای مرتبط با باجافزار Rhysida، باجافزار Interlock، TA866/Asylum Ambuscade، SocGholish، D3F@ck Loader و TA582، مشخص شدهاند که از این TDS در توالیهای اولیه نفوذ خود استفاده میکنند.

TAG-124 شامل یک شبکه از سایتهای وردپرس هک شده، سرورهای پیلود تحت کنترل هکرها، یک سرور مرکزی، یک سرور مدیریتی مشکوک، یک پنل اضافی و سایر اجزا است. چنانچه بازدیدکنندگان معیارهای خاصی را برآورده کنند، وبسایتهای وردپرس هک شده نیز لندینگ پیجهای جعلی بهروزرسانی Google Chrome را نمایش میدهند که در نهایت به نفوذهای بدافزاری منجر میشود.

Landing page یا (لندینگ پیج) به صفحهای از یک وبسایت اطلاق میشود که بازدیدکنندگان پس از کلیک بر روی لینک یا تبلیغ به آن هدایت میشوند. این صفحه معمولاً به گونهای طراحی میشود تا هدف خاصی را دنبال کند، مانند جذب کاربران برای خرید محصول، ثبتنام در یک سرویس، دانلود یک فایل، یا جمعآوری اطلاعات تماس از طریق یک فرم.

Recorded Future همچنین اشاره داشت که استفاده مشترک از TAG-124، ارتباط میان باجافزارهای Rhysida و Interlock را تقویت میکند و اینکه انواع اخیر کمپینهای TAG-124 از تکنیک ClickFix برای هدایت بازدیدکنندگان به اجرای دستوری که از پیش در کلیپبورد آنها کپی شده، استفاده کردهاند تا نفوذ بدافزاری را آغاز کنند.

برخی از پیلودهایی که در چارچوب این حملات بهکار رفتهاند شامل Remcos RAT و CleanUpLoader (که با نامهای Broomstick یا Oyster نیز شناخته میشود) میشوند که دومی بهعنوان یک کانال برای باجافزارهای Rhysida و Interlock عمل میکند.

سایتهای وردپرس هک شده که مجموعاً بیش از ۱۰,۰۰۰ عدد هستند، همچنین بهعنوان یک کانال توزیع برای AMOS و SocGholish شناسایی شدهاند که بخشی از یک حمله سمت کلاینت توصیف میشوند.

جاوااسکریپت بارگذاریشده در مرورگر کاربر، صفحه جعلی را در یک iframe تولید میکند. مهاجمان از نسخهها و افزونههای قدیمی وردپرس استفاده میکنند تا شناسایی سایتها را برای وبسایتهایی که ابزار نظارت سمت کلاینت ندارند، دشوارتر کنند.

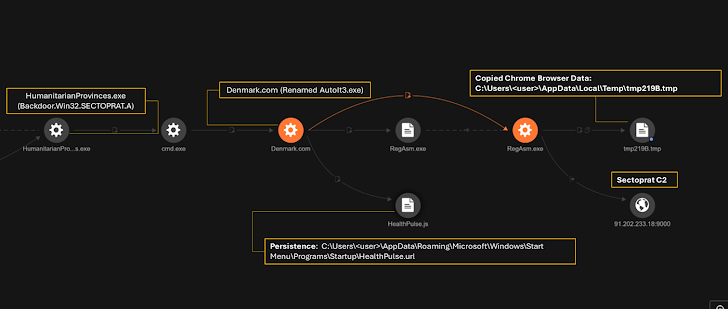

علاوه بر این، هکرها از اعتماد مرتبط با پلتفرمهای محبوب مانند GitHub برای میزبانی نصبکنندههای مخرب استفاده کردهاند که منجر به اجرای Lumma Stealer و سایر پیلودها مانند SectopRAT ،Vidar Stealer و Cobalt Strike Beacon میشود.

تحقیقات Trend Micro همپوشانیهای قابل توجهی با تاکتیکهای منتسب به یک تهدید کننده به نام Stargazer Goblin را نشان میدهد که سابقهای در استفاده از مخزنهای GitHub برای توزیع پیلودها دارد. با این حال، تفاوت اساسی این است که زنجیره نفوذ از وبسایتهای آلوده آغاز میشود که به لینکهای انتشار مخرب GitHub هدایت میکنند.

روش توزیع Lumma Stealer همچنان در حال تکامل است به طوری که هکرها اکنون از مخزنهای GitHub برای میزبانی بدافزار استفاده میکنند.

مدل Malware-as-a-Service (MaaS) یا بدافزار به عنوان یک سرویس، یک روش مقرونبهصرفه و در دسترس برای هکرها فراهم میآورد تا حملات سایبری پیچیدهای را اجرا کرده و به اهداف مخرب خود دست یابند که توزیع تهدیدهایی مانند Lumma Stealer را تسهیل میسازد.

مقابله با تهدیدات حوزه ارز دیجیتال

مقابله با هکرهای حوزه ارز دیجیتال نیازمند رویکردی چندوجهی و استفاده از استراتژیهای مختلف امنیتی است. در ادامه چندین روش مهم برای مقابله با تهدیدات امنیتی در این حوزه آورده شده است:

- استفاده از احراز هویت دو عاملی (2FA) :

به منظور افزایش امنیت حسابها، باید احراز هویت دو عاملی را برای همه حسابهای مرتبط با ارزهای دیجیتال فعال کنید. این کار میتواند بهطور چشمگیری از دسترسی غیرمجاز به حسابها جلوگیری کند. - استفاده از کیف پول سختافزاری:

برای نگهداری ارزهای دیجیتال خود از کیف پولهای سختافزاری استفاده کنید، زیرا این کیف پولها از حملات آنلاین مصون هستند و کلیدهای خصوصی شما به صورت آفلاین ذخیره میشوند. - بروز نگه داشتن نرمافزارها:

نرمافزارهای مرتبط با ارز دیجیتال و وبسایتهای مورد استفاده خود را بهطور منظم بروز کنید تا از آسیب پذیریهای امنیتی جلوگیری شود. - مراقبت از حملات فیشینگ:

توجه به ایمیلها و پیامهای مشکوک از اهمیت بالایی برخوردار است. هرگز بر روی لینکها و پیوستهای ناشناخته کلیک نکنید و اطلاعات حساس خود را از طریق کانالهای غیررسمی ارسال نکنید. - مانیتورینگ و نظارت امنیتی:

از ابزارهای نظارت و تشخیص حملات استفاده کنید تا هر گونه فعالیت مشکوک یا ترافیک غیرعادی را شناسایی کرده و سریعاً اقدام کنید. - آموزش و آگاهیبخشی:

تیمهای امنیتی و کاربران را در مورد خطرات و شیوههای حملههای مختلف آگاه کنید. آموزش درباره تاکتیکهایی مانند حملات فیشینگ، نرمافزارهای مخرب و حملات به بسترهای بلاکچین میتواند به پیشگیری از بسیاری از تهدیدات کمک کند. - استفاده از شبکههای خصوصی مجازی (VPN):

برای مخفیسازی ترافیک اینترنتی و جلوگیری از حملات man-in-the-middle از VPNهای مورد اطمینان استفاده کنید. - استفاده از خدمات امنیتی پیشرفته:

برخی از خدمات امنیتی تخصصی مانند فایروالهای مبتنی بر بلاکچین و خدمات رمزنگاری پیشرفته میتوانند به محافظت از تراکنشها و داراییهای دیجیتال کمک کنند. - جلوگیری از دسترسی غیرمجاز به کلیدهای خصوصی:

از دسترسی غیرمجاز به کلیدهای خصوصی خود جلوگیری کنید و این کلیدها را در مکانهای ایمن و جدا از دستگاههای آنلاین ذخیره نمایید.

استفاده از این روشها میتواند تا حد زیادی از خطرات ناشی از هکرها و تهدیدات امنیتی در حوزه ارز دیجیتال جلوگیری کند.

منابع

مقالات پیشنهادی:

از Web3 Drainer تا حمله بروت فورس توزیع شده وردپرس

Stargazers Ghost: شبکهای از اکانتهای GitHub برای ارائه بدافزار

کلاهبرداری به عنوان یک سرویس در حملات تخلیه کیف پول ارز دیجیتال

بخش کامنت GitHub برای انتشار Remcos RAT مورد سوء استفاده قرار گرفت!

باج افزار Rhysida و هشدار CISA و FBI در خصوص حملات اخاذی مضاعف آن

بخش کامنت GitHub برای انتشار Lumma Stealer مورد سوء استفاده قرار گرفت

Tusk: یک کمپین کلاهبرداری جدید برای توزیع بدافزارهای DanaBot و StealC

نفوذ بدافزارهای رباینده اطلاعات AMOS و Lumma به برنامههای هوش مصنوعی جعلی