بیش از 60 هزار دستگاه NAS قدیمی متعلق به شرکت D-Link وجود دارد که دیگر توسط این شرکت پشتیبانی نمیشوند و به روزرسانی دریافت نمیکنند. علاه براین، این تعداد دستگاه در برابر یک نقص بحرانی تزریق فرمان و یک اکسپلویت در دسترس عمومی آسیب پذیر هستند.

این آسیب پذیری بحرانی با شناسه CVE-2024-10914 دنبال میشود و ناشی از دستور “CGI_USER_ADD” میباشد که در آن پارامتر name به اندازه کافی sanitize نشده است.

یک مهاجم غیرمجاز میتواند با ارسال درخواستهای ویژه HTTP به دستگاهها، از آن برای تزریق دستورات shell دلخواه سوء استفاده کند.

این نقص بر چندین مدل از دستگاههای ذخیره ساز تحت شبکه D-Link تأثیر میگذارد که معمولاً توسط مشاغل کوچک مورد استفاده قرار میگیرند:

- DNS-320 ، نسخه 1.00

- DNS-320LW نسخه 1.01.0914.2012

- DNS-325، نسخه 1.01 و 1.02

- DNS-340L نسخه 1.08

اکسپلویت این آسیب پذیری مستلزم ارسال یک درخواست HTTP GET ساخته شده به دستگاه NAS با ورودی مخرب در پارامتر name است.

curl "http://[Target-IP]/cgi-bin/account_mgr.cgi cmd=cgi_user_add&name=%27;<INJECTED_SHELL_COMMAND>;%27"

این درخواست curl، یک URL ایجاد میکند که فرمان cgi_user_add را با یک پارامتر name که شامل یک فرمان shell تزریق شده است، راهاندازی میکند.

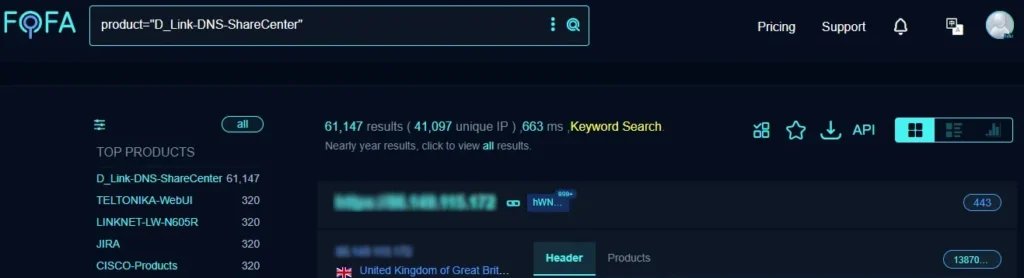

جستجوی انجام شده در پلتفرم FOFA تعداد 61147 نتیجه را برای 41097 آدرس IP منحصر به فرد برای دستگاههای D-Link آسیب پذیر به CVE-2024-10914 نشان میدهد.

D-Link در یک بولتن امنیتی در هشتم نوامبر 2024، تأیید کرده است که هیچگونه پچ و به روزرسانی برای CVE-2024-10914 منتشر نخواهد کرد و توصیه کرده است که کاربران محصولات آسیب پذیر، دستگاه خود را با مدلهای جدیدتر جایگزین کنند.

اگر در حال حاضر این امکان وجود ندارد، کاربران میبایست دستگاهها را از اینترنت عمومی جدا کنند و یا آنها را تحت شرایط دسترسی سخت گیرانهتری قرار دهند.