اکسپلویتها و آسیب پذیریها در سه ماهه سوم ۲۰۲۴

دنیای سایبری در سه ماهه سوم سال 2024 شاهد افزایش قابل توجهی در تعداد و پیچیدگی تهدیدات به ویژه در حوزه اکسپلویتها و آسیب پذیریها بود. این دوره با افزایش قابل توجه در تعداد آسیب پذیری های ثبت شده ، افزایش فعالیت اکسپلویتها و تاکتیکهای در حال تحول در بین گروه های باج افزار همراه بود.

ما در این مقاله با استناد به گزارش کسپرسکی به ارائه آمار مربوط به اکسپلویتها و آسیب پذیریها در سه ماهه سوم ۲۰۲۴ خواهیم پرداخت.

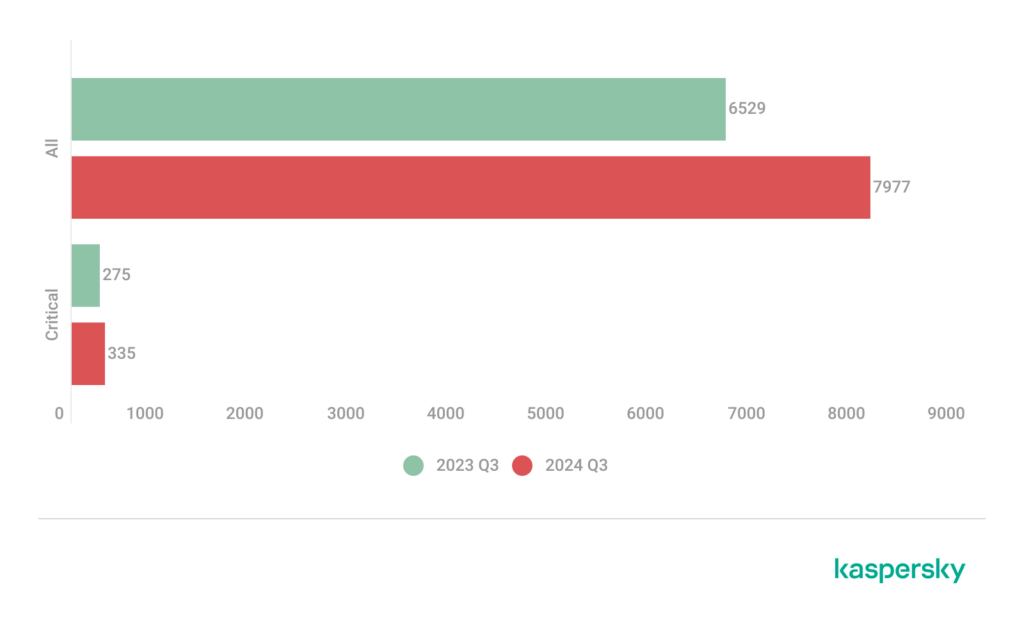

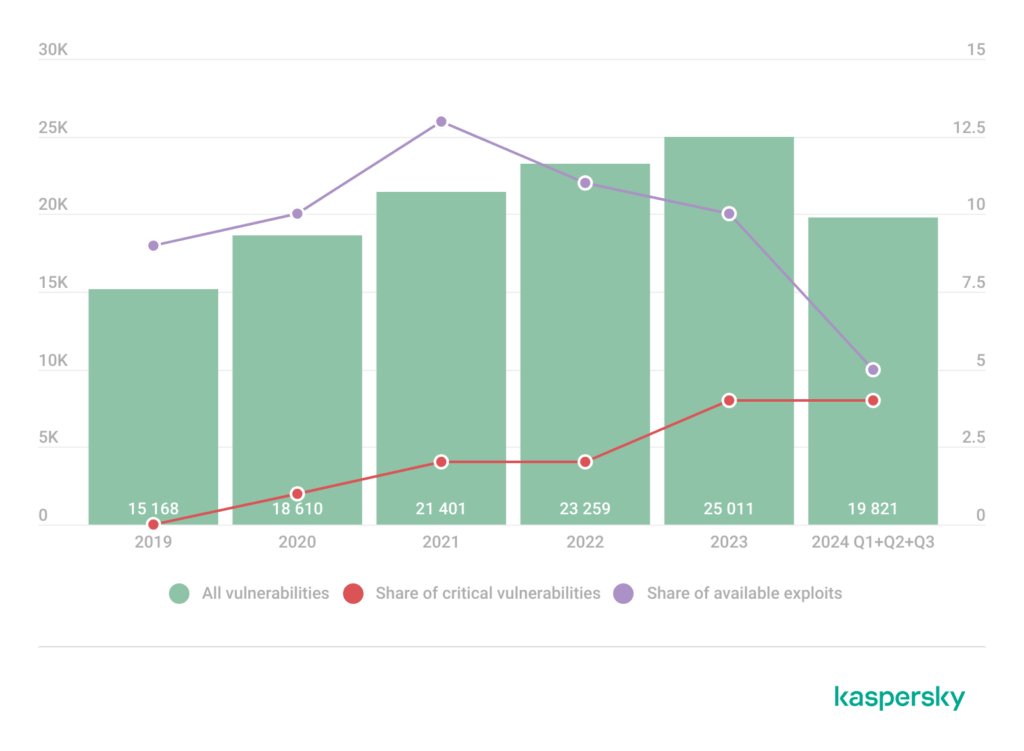

آمار آسیب پذیریهای ثبت شده

در این بخش آماری در مورد آسیب پذیریهای ثبت شده در سه ماهه سوم ۲۰۲۴ ارائه شده است. منبع این دادهها، cve.org میباشد.

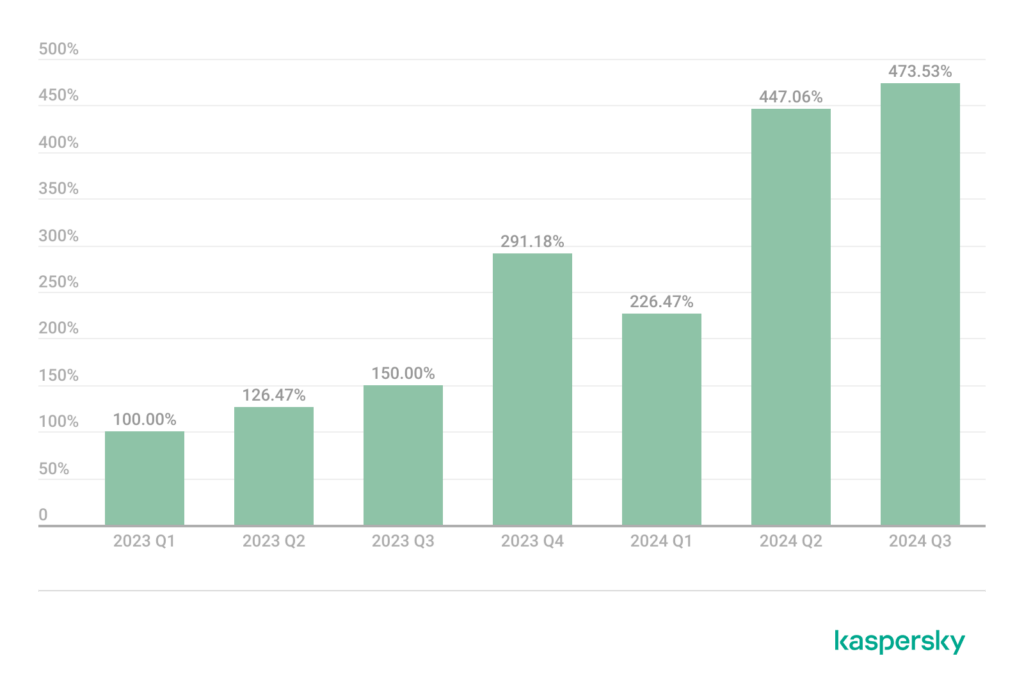

سه ماهه سوم 2024، روند صعودی را در تعداد آسیب پذیریهای شناسایی و ثبت شده تجربه کرده است. نکته قابل توجه این است که تعداد کل آسیب پذیریهای ثبت شده در سه ماهه سوم معادل با چهار پنجم از تعداد کل آسیب پذیریهای ثبت شده در سال 2023 میباشد. این نشانگر رشد قابل توجه در مقایسه با مدت مشابه سال گذشته است.

تعداد کل PoCهای منتشر شده برای CVEهای جدید، حدود 2 ٪ افزایش یافته است که این نشانگر شتاب و علاقه هکرها در اکسپلویت آسیب پذیریها است. افزایش تعداد PoCها همچنین ممکن است به این دلیل باشد که محققان امنیتی به طور فزاینده فقط در مورد تشخیص آسیب پذیری اظهار نظر نمیکنند بلکه دادههای مفصلی را منتشر میکنند که شامل یک اکسپلویت است.

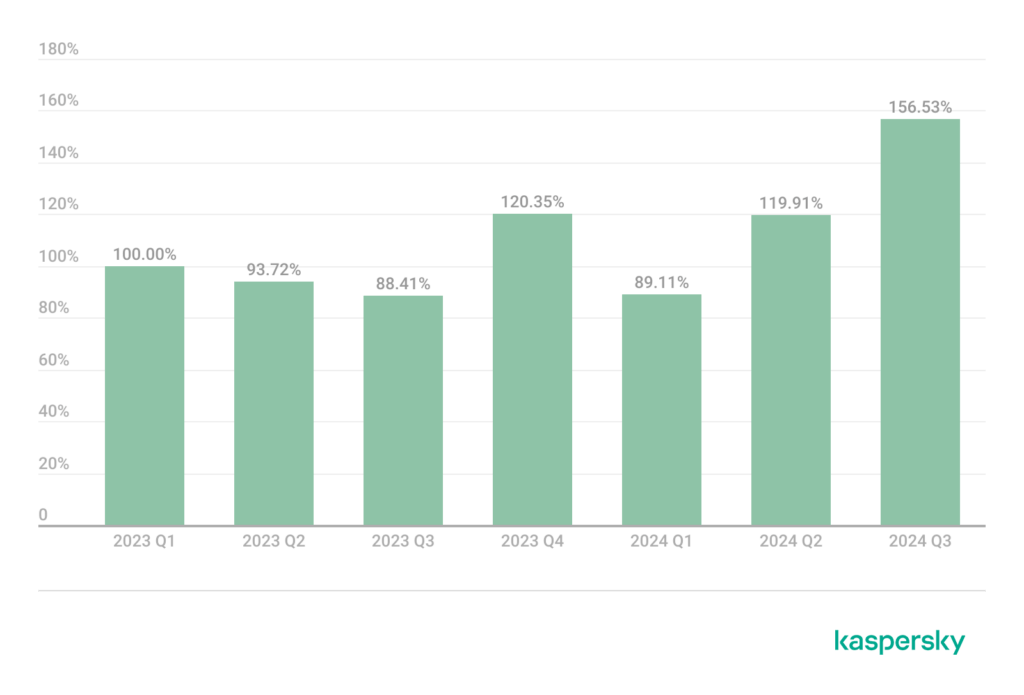

آمار اکسپلویتها

در این بخش آماری در مورد اکسپلویتها در سه ماهه سوم ۲۰۲۴ ارائه شده است. این دادهها از منابع باز و تله متری کسپرسکی بدست آمده است.

سوء استفاده از آسیب پذیری ویندوز و لینوکس

از جمله اکسپلویتهای شناسایی شده توسط کسپرسکی برای ویندوز، مواردی برای آسیب پذیریهای نسبتاً جدید در WinRAR ، Microsoft Office، سرویس گزارش خطای ویندوز (Windows Error Reporting Service) و پروکسی سرویس استریم مایکروسافت (Microsoft Streaming Service Proxy) است:

- CVE-2023-38831 – این آسیب پذیری در Winrar به مهاجمان اجازه میدهد تا کد دلخواه را با استفاده از یک آرشیو ساخته شده خاص روی سیستم اجرا کنند.

- CVE-2023-23397 – یک آسیب پذیری افزایش سطح دسترسی است که به مهاجم اجازه میدهد تا دادههای احراز هویت را از Outlook برباید.

- CVE-2023-36874 – یک آسیب پذیری جعل هویت است که به تابع CreateProcess اجازه میدهد تحت کاربر SYSTEM اجرا شود.

- CVE-2023-36802 – یک آسیب پذیری UAF در درایور SYS است.

در همین حال، رایجترین آسیب پذیریها در محصولات Microsoft Office نیز به شرح زیر میباشند:

- CVE-2018-0802 – یک آسیب پذیری اجرای کد از راه دور در کامپوننت ویرایشگر معادله (Equation Editor) است.

- CVE-2017-11882 – یکی دیگر از آسیب پذیریهای اجرای کد از راه دور در ویرایشگر معادله میباشد؛

- CVE-2017-0199 – آسیب پذیری اجرای کد از راه دور در Microsoft Office و WordPadبرای به دست آوردن کنترل سیستم قربانی است؛

- CVE-2021-40444 – آسیب پذیری اجرای کد از راه دور در کامپوننت MSHTML میباشد.

از آنجایی که این آسیب پذیریهای قدیمی به عنوان ابزاری برای دسترسی اولیه به سیستمهای کاربران مورد استفاده قرار میگیرند، توصیه میشود که نرم افزارهای مربوطه هر چه سریعتر به روزرسانی شوند.

آسیب پذیریهای زیر نیز در لینوکس توسط محصولات کسپرسکی شناسایی شدهاند:

- CVE-2023-2640 – یک آسیب پذیری در ماژول کرنل Overlayfs سیستم عامل ابونتو است که به درستی بررسیهای مجوزدهی را در شرایط خاص انجام نمیدهد.

- CVE-2023-22809 – آسیب پذیری در ابزار Sudo که به یک مهاجم اجازه میدهد تا دستورات را تحت کاربر دیگری در سیستم اجرا کند.

- CVE-2023-4911 – یک آسیب پذیری در لودر پویای SO است که برای انجام یک حمله buffer overflow به هنگام پردازش متغیر محیطی glibc_tunables مورد سوء استفاده قرار میگیرد.

- CVE-2023-32233 – آسیب پذیری UAF در زیر سیستم Netfilter است که امکان نوشتن و خواندن دادهها را در آدرسهای دلخواه در حافظه کرنل فراهم میآورد.

- CVE-2023-3269 – یک آسیب پذیری UAF در سیستم مدیریت حافظه کرنل است که به یک مهاجم اجازه میدهد کد دلخواه را اجرا کند.

- CVE-2023-31248 – یک آسیب پذیری UAF در NFTables است که به هکر اجازه میدهد تا به هنگام پردازش قوانین فایروال، کد دلخواه را اجرا کند.

اکسپلویتهای رایج و متداول

بهره برداری از آسیب پذیری در حملات مناسب

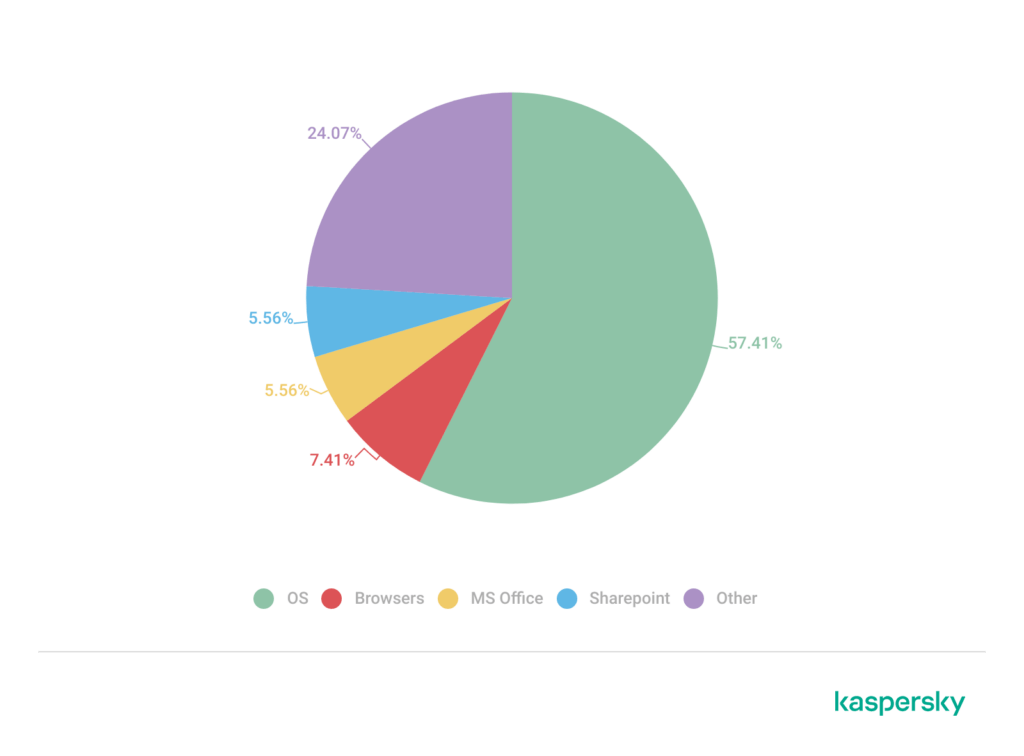

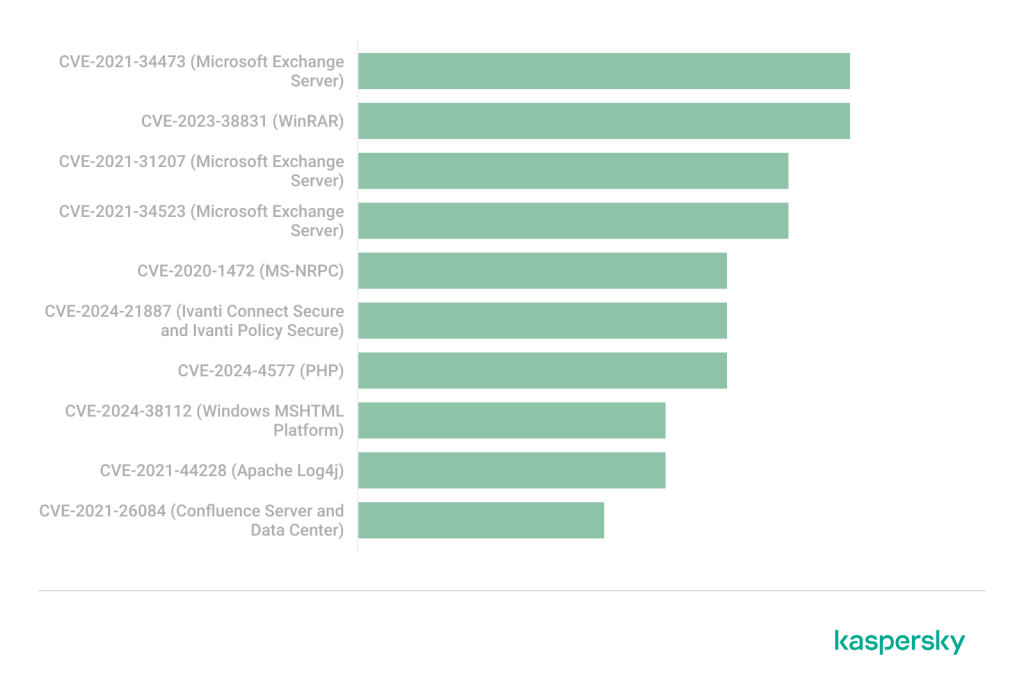

کسپرسکی بر اساس دادههای خود تحلیل و بررسی کرده است که کدام یک از آسیب پذیریها اغلب توسط APTها در سه ماهه سوم ۲۰۲۴ مورد استفاده قرار گرفتهاند.

لیست آسیب پذیریهای مورد اکسپلویت در حملات APT از سه ماهه گذشته تغییر کرده است. این در حال حاضر شامل آسیب پذیریهایی است که دسترسی به سیستمهایی را که برنامههای وب و میل سرورها را اجرا میکنند، امکان پذیر میسازد.

آسیب پذیریهای جالب

در این بخش اطلاعاتی در مورد آسیب پذیریهای مورد علاقه هکرها که در سه ماهه سوم ۲۰۲۴ ثبت گشته، ارائه شده است.

CVE-2024-47177 (فیلترهای CUPS)

CUPS (مخفف Common UNIX Printing System)، پرکاربردترین سیستم چاپ (پرینت) در سیستمهای لینوکس است و عموماً توسط دستگاههایی که سیستم عاملهای مشابه یونیکس مانند FreeBSD، NetBSD و OpenBSD و مشتقات آنها را اجرا میکنند، پشتیبانی میشود. CUPS به طور خاص، به مدیریت چاپگرها در یک شبکه لوکال کمک میکند.

این آسیب پذیری در CUPS به مهاجم از راه دور اجازه میدهد تا چاپگرهای شبکه را به گونهای اضافه یا پیکربندی مجدد کند که وقتی کاربران سعی دارند از آنها چاپ انجام دهند، چاپگرها کد دلخواه را اجرا کنند.

CUPS همچنین میتواند توسط هکرها برای راهاندازی حملات انکار سرویس توزیع شده (DDoS) با قدرت 600 برابر مورد سوء استفاده قرار گیرد.

CVE-2024-38112 (MSHTML Spoofing)

گروه سایبری Void Banshee از یک آسیب پذیری روز صفر (CVE-2024-38112) در MHTML مایکروسافت برای ارائه بدافزار رباینده Atlantida (آتلانتیدا) سوء استفاده کرده است. این آسیب پذیری در حملات فعال انجام شده در ماه می 2024، مورد سوء استفاده قرار گرفته است.

MHTML یک فرمت فایل آرشیو وب است که برای ترکیب کد HTML و منابع همراه آن (مانند تصاویر) استفاده میگردد و توسط لینکهای خارجی در کد HTML صفحه وب نشان داده میشود. این آسیب پذیری اجرای کد از راه دور (RCE)توسط مایکروسافت در Patch Tuesday ماه جولای پچ گردید.

CVE-2024-6387 (Regresshion)

یک آسیب پذیری جدید اجرای کد از راه دور (RCE) به نام regreSSHion توسط محققان Qualys در می 2024 کشف شده است. آسیب پذیری regreSSHion که با شناسهCVE-2024-6387 دنبال میشود، یک race condition کنترل کننده سیگنال در سرور OpenSSH (sshd) است که دسترسی root را برای مهاجمان احراز هویت نشده در سیستمهای لینوکس مبتنی بر glibc فراهم میآورد.

چنانچه هویت کلاینت در بازه زمانی LoginGraceTime که بطور پیش فرض ۱۲۰ ثانیه است، محرز نگردد آنگاه کنترلکننده SIGALRM در sshd بصورت ناهمزمان فراخوانی میشود و توابع مختلفی را نیز فراخوانی میکند که از نظر سیگنال، همگام هستند.

بهره برداری از آسیب پذیری regreSSHion میتواند عواقب شدیدی برای سرورهای مورد نظر داشته باشد و باعث به خطر افتادن کامل سیستم شود، به گونهای که مهاجم خواهد توانست کد دلخواه را با بالاترین سطح دسترسی اجرا کند که منجر به کنترل کامل سیستم، نصب بدافزار، دستکاری دادهها و ایجاد بکدورهایی برای دسترسی مداوم میشود.

در این صورت، انتشار تحت شبکه نیز تسهیل خواهد شد و مهاجمان میتوانند از یک سیستم تحت نفوذ به عنوان پایگاهی برای عبور و سوء استفاده از سایر سیستمهای آسیب پذیر در سازمان استفاده کنند.

از سوی دیگر، سوء استفاده از آسیب پذیری regreSSHion کار سادهای نیست و نیازمند تلاشهای متعددی است.

آسیب پذیری regreSSHion، سرورهای OpenSSH لینوکس از نسخه 5p1تا 9.8p1 را تحت تاثیر قرار میدهد. این آسیب پذیری در نسخه 8p1 برطرف شده است. از این رو، توصیه میشود فورا آخرین به روزرسانی موجود برای سرور OpenSSH را دریافت کنید. لازم است بدانید که هنوز هیچ PoC برای این آسیب پذیری منتشر نشده است.

CVE-2024-3183 (Free IPA)

یک آسیب پذیری در نرم افزار منبع باز FreeIPA (که مدیریت هویت و احراز هویت متمرکز را برای سیستمهای لینوکس فراهم میآورد) شناسایی شده است. این مسئله در هنگام احراز هویت Kerberos (کربروس) رخ میدهد. یک کاربر با حداقل سطح دسترسی در شبکه میتواند دادههای رمزگذاری شده تیکت را sniff کرده و از آن برای انجام یک حمله Kerberos استفاده کند. این حمله به منظور دسترسی به زیرساختهای مبتنی بر ویندوز صورت میپذیرد.

CVE-2024-45519 (Zimbra)

آسیب پذیری در سرویس postjournal به یک مهاجم اجازه میدهد تا پیامهای ایمیل را دستکاری کند. آنچه که آسیب پذیری CVE-2024-45519 اساساً اجازه میدهد، حمله تزریق فرمان به سادهترین شکل ممکن است. یک مهاجم با ارسال ایمیل به سرور میتواند پیلودی را جهت اجرا در سرویس هدف ارسال نماید. شما میتوانید با غیرفعال کردن سرویس postjournal یا به روزرسانی میل سرور به آخرین نسخه، در برابر این آسیب پذیری ایمن شوید.

CVE-2024-5290 (Ubuntu WPA_Supplicant)

WPA_SUPPLIPANT مجموعهای از ابزارها برای دستیابی به پروتکلهای امنیتی بیسیم است. این برنامه شامل برنامههایی با رابطهای گرافیکی و ترمینال میباشد. این اینترفیسها میتوانند مستقیماً از طریق خط فرمان و یا از طریق مکانیزمهای RPC استفاده شوند. سیستم عامل اوبونتو از D-BUS برای توصیف توابع RPC استفاده میکند. از این فناوری میتوان برای برقراری ارتباط با یک برنامه و سوء استفاده از عملکرد آن استفاده کرد. تنظیمات پیش فرض به یک کاربر معمولی اجازه میدهد تا به عملکردهای کاملاً مهم دسترسی پیدا کند.

نتیجه گیری

سه ماهه سوم سال ۲۰۲۴، یک چشم انداز تهدید پیچیده و به سرعت در حال تحول را نشان میدهد که با افزایش اکسپلویت آسیب پذیریهای شناخته شده و تغییر تاکتیکهای مورد استفاده در بین مجرمان سایبری مشخص میشود. از سازمانها خواسته میشود اقدامات امنیتی فعال از جمله مدیریت به موقع پچ و پایش شبکه را به منظور کاهش موثر این خطرات اتخاذ کنند.