محققان امنیت سایبری اخیراً فعالیت قابل توجهی را از دو بات نت به نامهای FICORA و CAPSAICIN گزارش کردهاند که از آسیبپذیری های موجود در روترهای قدیمی D-Link سوء استفاده میکنند. این بات نتها، گونههایی از خانوادههای معروف Mirai و Kaiten میباشند که دستگاههایی را که به پایان دوره پشتیبانی خود رسیدهاند و یا از سیستم عامل قدیمی استفاده میکنند، مورد هدف قرار میدهند.

این دستگاههای D-Link شامل DIR-645، DIR-806، GO-RT-AC750 و DIR-845L Kaiten میباشند و توسط افراد و سازمانهای زیادی استفاده میشوند.

به گفته وینسنت لی، محقق آزمایشگاه FortiGuard شرکت فورتینت، این بات نتها اغلب توسط آسیب پذیریهای شناخته شده و قدیمی در D-Link همچون CVE-2015-2051، CVE-2019-10891، CVE-2022-37056و CVE-2024-33112 توزیع میشوند و به مهاجمان از راه دور اجازه میدهند تا دستورات مخرب را از طریق یک اکشن GetDeviceSettings در اینترفیس HNAP (پروتکل مدیریت شبکه خانگی) اجرا کنند.

بات نت FICORA

بات نت FICORA نوع جدیدی از بات نت Mirai میباشد که به طور خاص برای اکسپلویت روترهای D-Link طراحی شده است. FICORA پس از دسترسی اولیه به روترهای D-Link، از یک اسکریپت Shell به نام «multi» برای دانلود و اجرای بدافزارهای بیشتر از متدهایی مانند wget، curl، ftpget و tftp استفاده میکند.

این بات نت قادر است حملات انکار سرویس توزیع شده (DDoS) را با استفاده از پروتکلهای متعددی مانند UDP ،TCP و DNS راه اندازی کند.

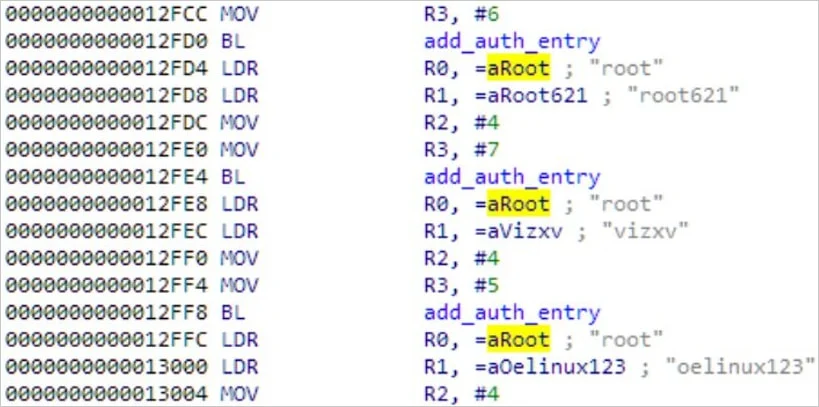

این بدافزار همچنین شامل یک کامپوننت بروت فورس داخلی با دادههای هاردکد شده برای آلوده کردن دستگاههای مبتنی بر لینوکس است و از چندین معماری سخت افزاری پشتیبانی میکند.

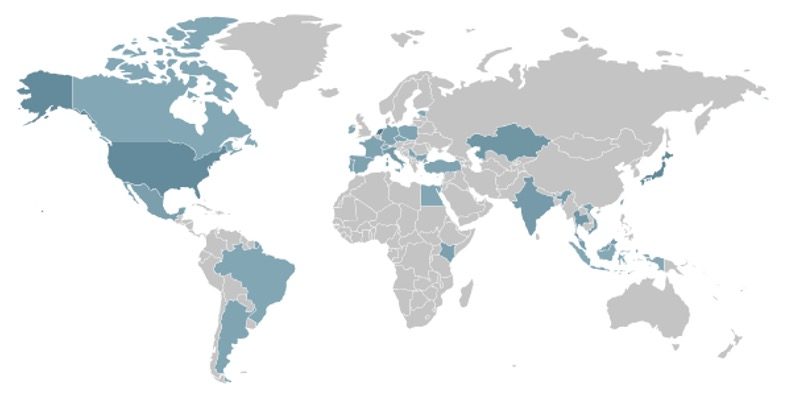

از آنجا که ان حمله اخیر FICORA بسیاری از کشورهای جهان را مورد هدف قرار داده است، به نظر میرسد که این یک حمله هدفمند نبوده است.

بات نت Capsaicin

Capsaicin گونهای از بات نت Kaiten میباشد و به نظر میرسد توسط گروه Keksec (معروف به EnemyBot) و سایر خانوادههای بدافزاری که دستگاههای لینوکس را مورد هدف قرار میدهند، توسعه یافته است. این بات نت از طریق یک اسکریپت دانلودر (‘bins.sh’)، روترها را آلوده میکند و باینریهای پیلود را برای معماریهای مختلف، از جمله arm، mips، sparc و x86 دانلود میکند.

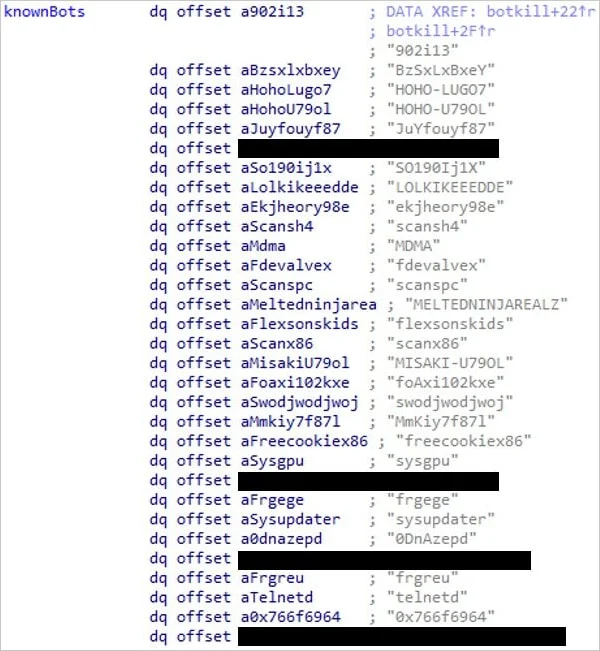

CAPSAICIN دارای قابلیت منحصر به فردی برای شناسایی و پایان دادن و غیرفعال سازی سایر بات نتها در دستگاههای آلوده است.

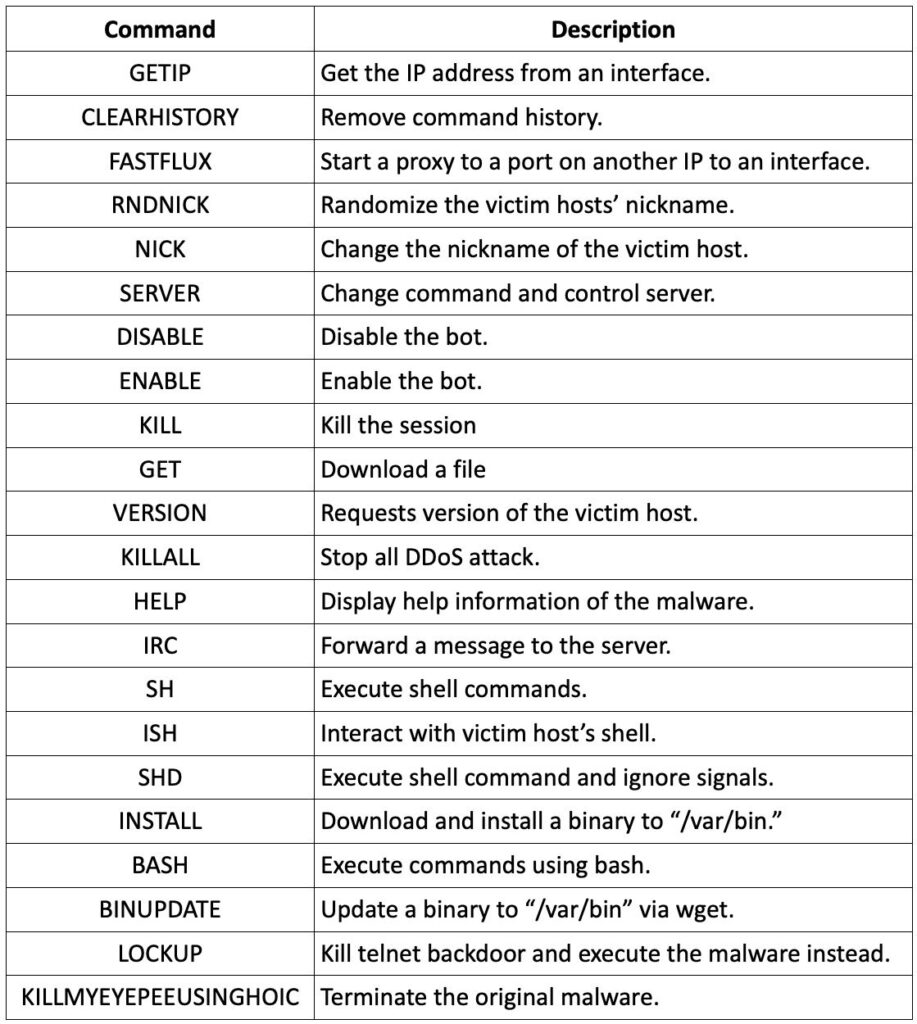

بات نت Capsaicin همچنین میتواند اطلاعات میزبان را جمعآوری کرده و آنها را به سرور فرماندهی و کنترل (C2) ارسال کند.

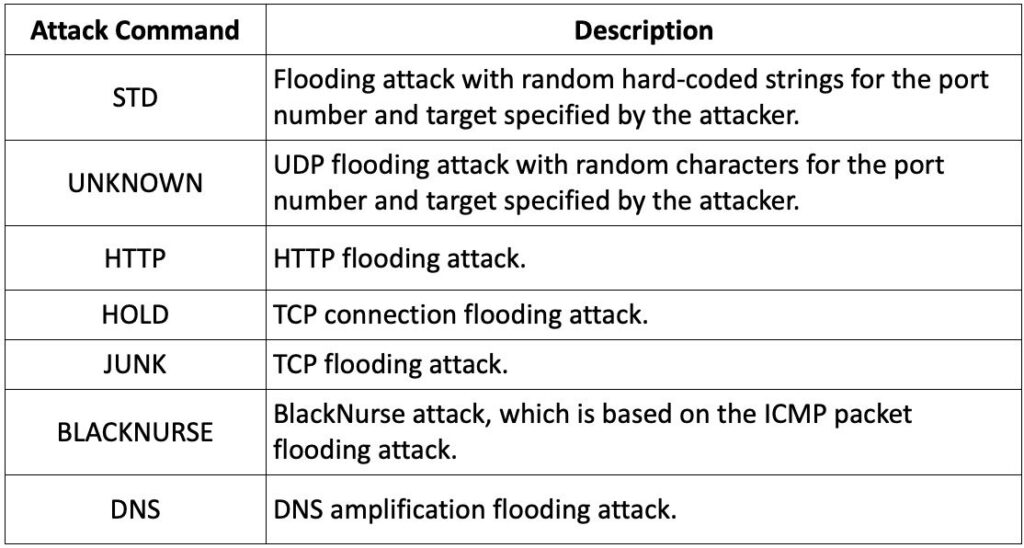

علاوه بر دستورات فوق، Capsaicin می تواند با استفاده از دستورات زیر از سرور C2 حملات DDoS را آغاز کند:

بات نت Capsaicin برخلاف FICORA، تنها طی دو روز (۲۱ و ۲۲ اکتبر ۲۰۲۴ ) به شدت فعال بوده است و کشورهای آسیای شرقی بیش از سایر کشورها این نفوذ را تجربه کردهاند.

توصیههای امنیتی

یکی از راههای جلوگیری از آلودگی به بدافزارهای بات نت در روترها و دستگاههای اینترنت اشیا، اطمینان از اجرای آخرین نسخه فریمور روی دستگاه است که باید آسیب پذیریهای شناخته شده را برطرف کند. از سوی دیگر، مانیتور کردن ترافیک شبکه برای یافتن تهدیدات احتمالی توصیه میشود.

چنانچه دستگاه به پایان چرخه حیات و پشتیبانی خود رسیده است و دیگر بهروزرسانیهای امنیتی دریافت نمیکند، میبایست با یک مدل جدید جایگزین گردد.

تغییر رمز عبور پیش فرض دستگاه به یک رمز پیچیده و قوی و غیرفعال سازی اینترفیس دسترسی از راه دور به روتر از اقدامات امنیتی ضروری میباشند.

سخن پایانی

اگرچه برخی از آسیب پذیریهای مورد سوء استفاده در این حمله تقریباً یک دهه پیش آشکار و اصلاح شدهاند، اما این حملات همچنان در سراسر جهان فعال باقی ماندهاند. از این رو، هر شرکت و سازمانی میبایست به طور منظم فریمور روترهای خود را به روزرسانی کرده و دستگاههای قدیمی فاقد پشتیبانی را با روترهای جدیدتر جایگزین کند.

منابع

مقالات پیشنهادی:

بات نت Quad7، هزاران روتر را هک کرد

نفوذ بات نت Mirai به روترهای SSR شرکت جونیپر

نفوذ بات نت Matrix به بیش از ۳۵ میلیون دستگاه IoT

پشتیبانی بات نت Socks5Systemz از سرویس Proxy.am

راه اندازی حملات DDoS توسط بات نت Zergeca مبتنی بر Golang

گروه Volt Typhoon، مجددا فعالیت بات نت KV خود را از سر گرفت

بات نت Gorilla بیش از سیصد هزار حمله DDoS را راه اندازی کرده است!

ادغام AndroxGh0st با بات نت Mozi برای نفوذ به سرویسهای ابری و IoT

آسیب پذیری روز صفر CVE-2024-11120 برای استقرار بات نت Mirai مورد سوء استفاده قرار گرفت