این روزها یک حمله بات نتی، در حال سوء استفاده از یک آسیب پذیری روز صفر در مدلهایی از دستگاههای GeoVision است که دیگر پشتیبانی نمیشوند و در تلاش است تا بات نت Mirai را نصب کند. این بات نت طیف وسیعی از دوربینهای امنیتی و دستگاههای NVR شبکه را هدف قرار میدهد.

GeoVision (ژئوویژن) یکی از شرکتهای با سابقه در زمینه تولید تجهیزات دوربین مداربسته است که در قدیم بیشتر برای تولید کارتهای DVR شناخته میشد و امروزه به صورت تخصصی در زمینه تجهیزات مداربسته شبکه فعالیت میکند و دارای بیش از یکصد هزار دستگاه نصب شده در سراسر جهان است.

هکرها اخیرا از این آسیب پذیری بحرانی روز صفر (CVE-2024-11120) برای ایجاد دسترسی غیرمجاز به دستگاههای آسیب پذیر و افزودن آنها به بات نت Mirai سوء استفاده میکنند. CVE-2024-11120 به هکرهای احراز هویت نشده اجازه میدهد تا دستورات دلخواه سیستمی را بر روی دستگاه قربانی تزریق و اجرا کنند.

هکرها همچنین با نصب کاپوننتهای بدافزاری که مانع از حذف یا شناسایی بات نت میشوند، تداوم دسترسی خود در سیستمهای آلوده را حفظ میکنند.

به گفته CERT تایوان، CVE-2024-11120 قبلاً توسط مهاجمان مورد سوء استفاده قرار گرفته است. این آسیب پذیری توسط پیورت کیجوسکی از بنیاد Shadowserver کشف شده است.

این آسیب پذیری مدلهای مختلفی از دستگاههای GeoVision را که دیگر توسط فروشنده پشتیبانی و پچ نمیشوند، تحت تأثیر قرار میدهد. حدود 17000 دستگاه GeoVision متصل به اینترنت، نسبت به CVE-2024-11120 آسیب پذیر هستند.

طبق بیانیه TWCERT، این آسیب پذیری بر مدلهای زیر تأثیر میگذارد:

- GV-VS12

- GV-VS11

- GV-DSP_LPR_V3

- GVLX 4 V2

- GVLX 4 V3

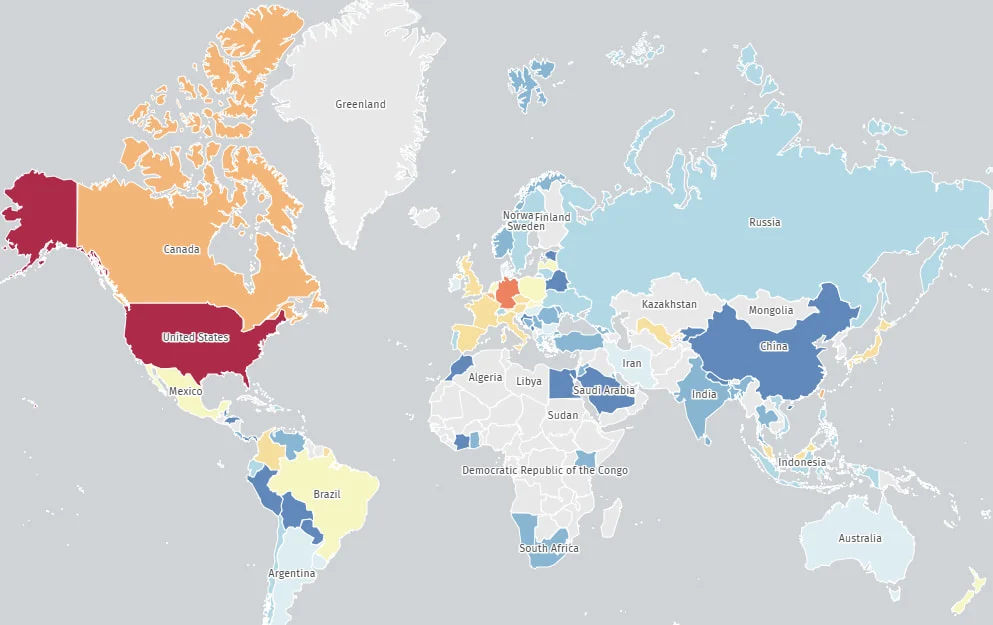

پیورت کیجوسکی، این بات نت را بهعنوان گونهای از Mirai معرفی کرده است که معمولاً برای راهاندازی حملات انکار سرویس توزیع شده (DDoS) یا استخراج ارز دیجیتال استفاده میشود. اکثر دستگاههای متصل به اینترنت در ایالات متحده (9,100 مورد)، آلمان (1,600 مورد)، کانادا (800 مورد)، تایوان(800 مورد)، ژاپن(350 مورد)، اسپانیا (300 مورد) و فرانسه (250 مورد) مستقر هستند.

از جملههای نشانههای آلوده شدن دستگاه به بات نت، گرم شدن بیش از حد دستگاهها، کندی یا عدم پاسخگویی دستگاهها و ایجاد تغییرات دلخواه در پیکربندی آنها است. دستگاه در چنین مواقعی باید ریست شود، رمز عبور پیشفرض admin تغییر کند، پنلهای دسترسی از راه دور خاموش شوند و دستگاه میبایست پشت فایروال قرار گیرد.

دستگاههایی که از پشتیبانی خارج شدهاند نیز باید با مدلهای جدیدتر که پشتیبانی میشوند جایگزین گردند. چنانچه امکان جایگزینی وجود نداشته باشد، دستگاهها باید در یک شبکه LAN یا زیرشبکه اختصاصی ایزوله گشته و به دقت نظارت شوند.