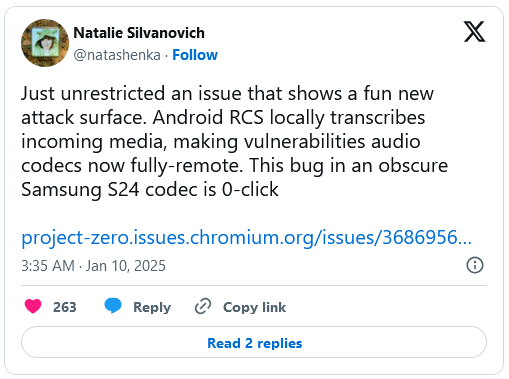

ناتالی سیلوانوویچ، محقق امنیتی Google Project Zero اخیراً از کشف یک اکسپلویت Zero-Click یا بدون کلیک که دستگاههای سامسونگ خصوصا رمزگشای صوتی Monkey (یا APE) را هدف قرار میدهد، خبر داده است. این آسیبپذیری که با شناسه CVE-2024-49415 دنبال میشود (CVSS: 8.1) و در ۲۱ سپتامبر ۲۰۲۴ گزارش شده است، بر روی دستگاههای سامسونگ دارای اندروید ۱۲، ۱۳ و ۱۴ تأثیر میگذارد.

اکسپلویت Zero-Click، نوعی حمله است که نیازی به هیچگونه تعامل با کاربر ندارد و به محض اینکه دستگاه قربانی در معرض آن قرار گیرد، مهاجم میتواند به دستگاه نفوذ کند.

CVE-2024-49415 از نوشتن خارج از محدوده در کتابخانه libsaped.so، که بخشی از سیستم پردازش صوتی در دستگاههای موبایل سامسونگ است، ناشی میشود. این آسیب پذیری به دلیل نوشتن خارج از محدوده (out-of-bound write) در نسخههای پیش از SMR Dec-2024 Release 1 رخ میدهد و به مهاجمان از راه دور این امکان را میدهد که کد دلخواه را بر روی دستگاههای آسیب پذیر اجرا کنند.

ناتالی سیلوانوویچ متوجه شد که این نقص روی گوشیهای گلکسی S23 و S24 سامسونگ تأثیر میگذارد. این آسیب پذیری مربوط به به سرویس رونوشت Google Messages است. هنگامی که سرویس RCS فعال باشد، این سرویس به طور خودکار پیامهای صوتی دریافتی را به صورت لوکال رمزگشایی میکند و امکان بهره برداری بالقوه از آسیب پذیری را بدون نیاز به تعامل با کاربر فراهم میآورد.

یک مهاجم میتواند یک پیام صوتی ساخته شده خاص ارسال کند که آسیب پذیری را تحریک کرده و به طور بالقوه فرآیند کدک رسانه روی دستگاه را تخریب میکند.

تابع saped_rec در libsaped.so در یک dmabuf اختصاص داده شده توسط سرویس رسانه C2 می نویسد، که به نظر میرسد همیشه دارای اندازه 0x120000 است. در حالی که حداکثر مقدار blocksperframe استخراج شده توسط libsapedextractor نیز به 0x120000 محدود شده است، چنانچه اندازه هر نمونه ورودی ۲۴ بایت باشد، saped_rec میتواند تا ۳ برابر بایت blocksperframe را بنویسد.

این بدان معناست که یک فایل APE با اندازه بلوکفریم بزرگ میتواند به طور قابلتوجهی این بافر را سرریز کند. این باگ در واقع از بافر DMA سرریز میکند.

در یک سناریوی حمله فرضی، یک مهاجم میتواند یک پیام صوتی ساخته شده خاص از طریق پیامهای Google به هر دستگاه هدفی که RCS را فعال کرده است ارسال کند و باعث از کار افتادن فرآیند کدک رسانه آن (‘samsung.software.media.c2’) شود.

سامسونگ به روزرسانی را برای این آسیب پذیری در دسامبر ۲۰۲۴ به عنوان بخشی از به روز رسانیهای امنیتی ماهانه خود منتشر کرده است. این پچ شامل اعتبار سنجی ورودی بهبود یافته برای جلوگیری از چنین سوء استفادههایی است.

این کشف، خطرات مرتبط با آسیب پذیریهای بدون کلیک را برجسته میکند، که به مهاجمان اجازه میدهد دستگاهها را بدون نیاز به هیچ اقدامی از سوی کاربر مورد نفوذ قرار دهند. توانایی اجرای کد از راه دور میتواند منجر به عواقب شدیدی از جمله دسترسی غیرمجاز به دادههای حساس یا کنترل کامل بر دستگاههای آسیب پذیر شود.

مهاجمان میتوانند از آسیب پذیری CVE-2024-49415 برای افزایش سطح دسترسی روی یک دستگاه اندرویدی آسیب پذیر سوء استفاده کنند.

به روزرسانی دسامبر ۲۰۲۴ سامسونگ همچنین به یک آسیب پذیری دیگر با شدت بالا در SmartSwitch (CVE-2024-49413) پرداخته است که میتواند به مهاجمان لوکال امکان نصب برنامههای مخرب با استفاده از تأیید نامناسب امضای رمزنگاری شده را بدهد.