آخرین نسل پردازندههای اینتل، از جمله چیپستهای زئون (Xeon) و ریزمعماریهای قدیمیتر AMD در لینوکس، در برابر حملات speculative execution (اجرای پیش بینانه یا اجرای گمانه زنی) جدید آسیب پذیر هستند و حفاظتهای Spectre را دور میزنند.

این آسیب پذیری بر نسلهای 12، 13 و 14 پردازندههای اینتل برای مصرفکنندگان و نسل پنجم و ششم پردازندههای Xeon برای سرورها و پردازندههای Zen 1، Zen 1+ و Zen 2 در AMD تأثیر میگذارند.

این حملات جدید، مانع پیشبینی شاخه غیرمستقیم (IBPB) بر روی پردازندههای ۳۲ بیتی که یک مکانیزم دفاعی هستهای در برابر حملات اجرای پیش بینانه است را دور میزنند. با وجود تمام تلاشهایی که برای جلوگیری از مشکلات مشابه Spectre، در سالهای اخیر انجام شده است، تکنیکهای زیادی وجود دارند که تجهیزات حفاظتی موجود را دور میزنند.

اجرای پیش بینانه یک ویژگی بهینهسازی عملکرد در CPUهای مدرن است که دستورالعملها را قبل از اینکه بداند برای کارهای آتی مورد نیاز است یا خیر، اجرا میکند.

این مکانیزم با ایجاد حدسهای آگاهانه درباره مجموعه دستورالعملهای بعدی بر اساس عملکرد گذشته، پردازش را سرعت میبخشد. از این رو هنگامی که پیشبینی درست باشد، سرعت انجام فرآیند افزایش خواهد یافت. دستورالعملهایی که بر اساس پیش بینی نادرست اجرا میشوند، گذرا نام دارند و حذف خواهند شد.

اگرچه اجرای پیش بینانه مزایای زیادی را ارائه میدهد، اما تهدیدات امنیتی نیز به همراه دارد. عمده این تهدیدات مربوط به حملات کانال جانبی مانند Spectre است. چنین حملاتی شامل دستکاری فرآیند اجرای پیش بینانه برای دسترسی به دادههای حساس ذخیره شده در حافظه کش CPU میباشند.

حتی پس از پایان دادن به دستورالعملهای گمانهزنی و پیش بینانه، دادههای به دست آمده میتوانند بازیابی شوند که منجر به هکهای امنیتی بالقوه جدی گردند.

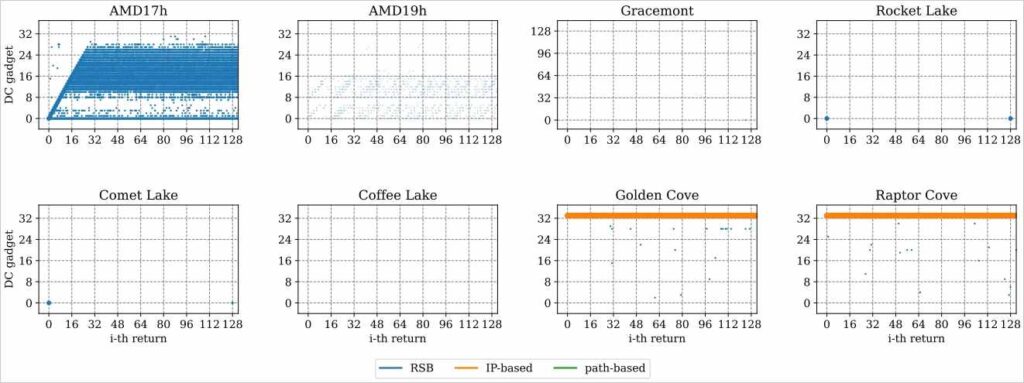

یوهانس ویکنر و کاوه رضوی، محققان موسسه عالی فنی زوریخ سوئیس (ETH Zurich)، یک حمله جدید بین فرآیندی (به پردازندههای اینتل) و یک حمله مانند PB-inception (بر روی پردازندههای AMD) را مورد بررسی قرار دادهاند که به هکرها امکان میدهد تجهیزات حفاظتی موجود را دور زده و به اطلاعات محرمانه دست پیدا کنند.

این حملات جدید در لینوکس ۶.۵ نیز که مجهز به حفاظت ورودی IBPB است، کار میکنند. حفاظت ورودی IBPB یکی از بهترین راهها برای مقابله با عملیات Spctre است!

مهاجم در این نوع حملات، اجرای پیش بینانه دستورالعملهای بازگشتی را دستکاری کرده و به پیشبینیهای قدیمی اجازه میدهد تا اطلاعات حساس مانند هش رمز عبور کاربر root را از یک فرآیند suid استخراج کنند.

طیف وسیعی از پردازندههای اینتل و AMD در معرض خطر این اکسپلویت جدید قرار دارند. محققان اینتل و AMD در ژوئن 2024 از این باگ مطلع شدند. اینتل اعلام کرده است که قبلاً این آسیب پذیری را کشف کرده و CVE-2023-38575 را به آن اختصاص داده است.

اینتل در ماه مارس سال جاری، پچ آسیب پذیری CVE-2023-38575 را منتشر کرد اما به گفته محققان، این پچ هنوز برای همه سیستم عاملها (به عنوان مثال، اوبونتو) ارائه نشده است.

AMD نیز این آسیب پذیری را تأیید و خاطر نشان کرد که این آسیب پذیری قبلاً با CVE-2022-23824 مستند و دنبال شده است. شایان ذکر است که توصیههای AMD شامل محصولات Zen 3 میشود که تحت تأثیر ای آسیب پذیری قرار گرفتهاند، و در مقاله ETH Zurich به آن پرداخته نشده است.

جالب است که AMD این باگ را به عنوان یک نقص نرم افزاری و نه سخت افزاری طبقه بندی میکند. گزارش شده است که کارشناسان ETH زوریخ مشغول کار بر روی هسته لینوکس و پچ پردازندههای AMD هستند.

به روزرسانی فریمور و سیستم عامل، محدود ساختن سطح دسترسی، فعال سازی ویژگیهای امنیتی و استفاده از پیکربندی امن در لینوکس، همگی به حداقل رساندن تاثیر این آسیب پذیریها کمک میکنند.