پلتفرم خودکار تشخیص خطر Phylum اخیراً چندین پکیج مشکوک منتشر شده در رجیستری npm را شناسایی کرده است که برای استخراج کلیدهای خصوصی اتریوم و دسترسی از راه دور به دستگاه از طریق پروتکل SSH طراحی شدهاند.

پکیجها تلاش میکنند با نوشتن کلید عمومی SSH هکر در فایل authorized_keys کاربر root، به دستگاه قربانی دسترسی پیدا کنند. لیست پکیجهایی که هدف آنها جعل هویت پکیجهای اتر قانونی است به شرح زیر میباشد:

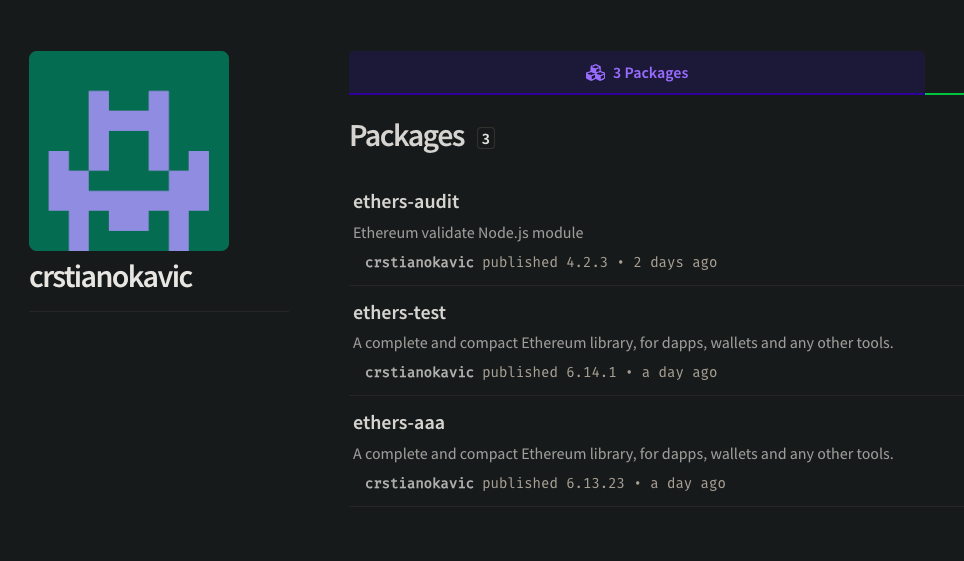

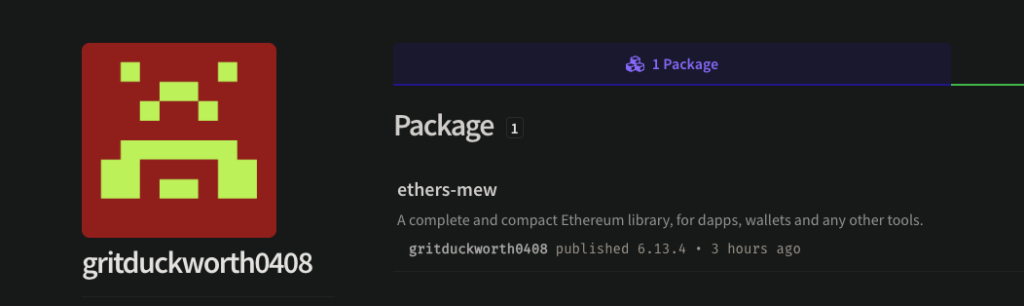

- ethers-mew (۶۲ دانلود)

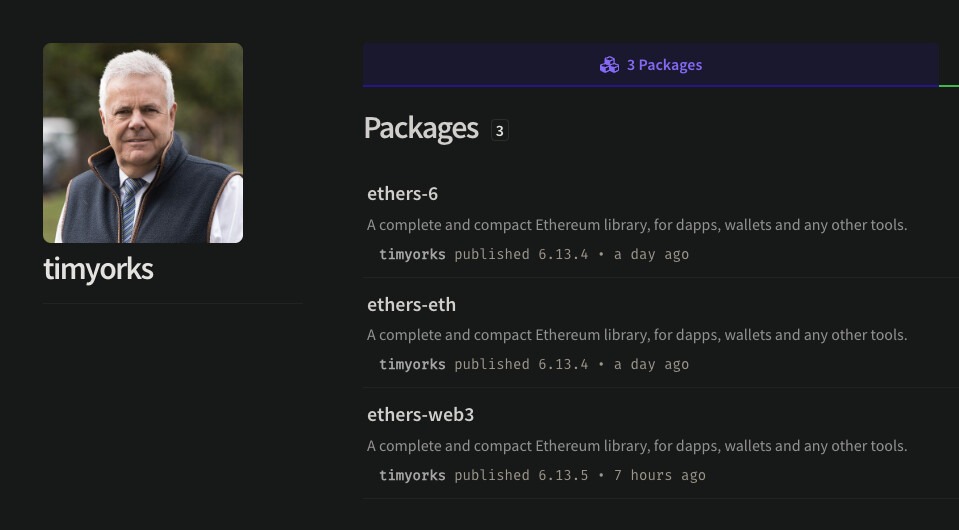

- ethers-web3 (۱۱۰ دانلود)

- ethers-6 (۵۶ دانلود)

- ethers-eth (۵۸ دانلود)

- ethers-aaa (۷۸۱ دانلود)

- ethers-audit (۶۹ دانلود)

- ethers-test (۳۳۶ دانلود)

برخی از این پکیجها که بیشتر آنها توسط حسابهایی با نامهای “crstianokavic” و “timyorks” منتشر شدهاند، گمان میرود برای اهداف آزمایشی منتشر شدهاند، چرا که اکثر آنها حداقل تغییرات را در خود دارند. جدیدترین و کاملترین پکیج موجود در لیست ethers-mew میباشد.

پکیج ethers-mew دارای قابلیت تغییر فایل root/.ssh/authorized_keys/ به منظور افزودن کلید SSH هکر و اعطای دسترسی از راه دور دائمی به میزبان است.

تمامی این پکیجها، همراه با حسابهای نویسندگان، فقط برای مدت بسیار کوتاهی فعال بودند و ظاهراً توسط خود نویسندگان حذف شدهاند.

این اولین بار نیست که پکیجهای مخرب و آلوده با عملکرد مشابه در رجیستری npm کشف میشوند. Phylum در آگوست 2023 نیز پکیجی به نام ethereum-cryptography را شناسایی کرد که کلیدهای خصوصی کاربران را به سروری در چین انتقال میداد.

هکر در این حمله، وابستگی قانونی noble/curves@ را که بستهای حاوی توابع رمزنگاری ضروری است و توسط ethereum-cryptography واقعی استفاده میشود را با یک نسخه تروجانیزه شده آن جایگزین کرده بود. نسخه تروجانیزه شده شامل همه عملکردهای مشابه نسخه واقعی بود، اما یک درخواست POST را به منظور سرقت کلیدهای خصوصی اتریوم به یک سرور راه دور اضافه میکرد.

رویکرد حمله اخیر، کمی متفاوت است چرا که کد مخرب مستقیماً در پکیجها تعبیه شده است و به هکر اجازه میدهد تا کلیدهای خصوصی اتریوم را در دامنه “ether-sign[.]com” تحت کنترل خود ذخیره کند.

این حمله پیچیده است و تلاش میکند تا بدافزار را در چندین لایه غیرمستقیم پنهان کند. هکر سعی کرده است با سوء استفاده از پیچیدگی و ماژولار بودن کتابخانه اصلی ethers، نمونهای عالی از این قبیل تهدیدات ایجاد نماید.