یک گروه سایبری به نام Mustang Panda (موستانگ پاندا)، کشورهای مختلف آسیایی را با استفاده از گونه ای از بکدور PlugX (معروف به Korplug) معروف به بکدور DOPLUGS مورد هدف قرار داده است.

Sunny Lu (سانی لو) و Pierre Lee (پیر لی)، محققان Trend Micro طی گزارشی جدید که در بیستم فوریه ۲۰۲۴ منتشر نمودند، اذعان داشتند که بدافزار PlugX سفارشی سازی شده شامل یک ماژول فرمان تکمیل شده بکدور میباشد، و از این ماژول برای دانلود بدافزار استفاده میکند.

اهداف بکدور DOPLUGS عمدتاً در تایوان و ویتنام و تا حدی کمتر در هنگ کنگ، هند، ژاپن، مالزی، مغولستان و حتی چین قرار گرفتهاند.

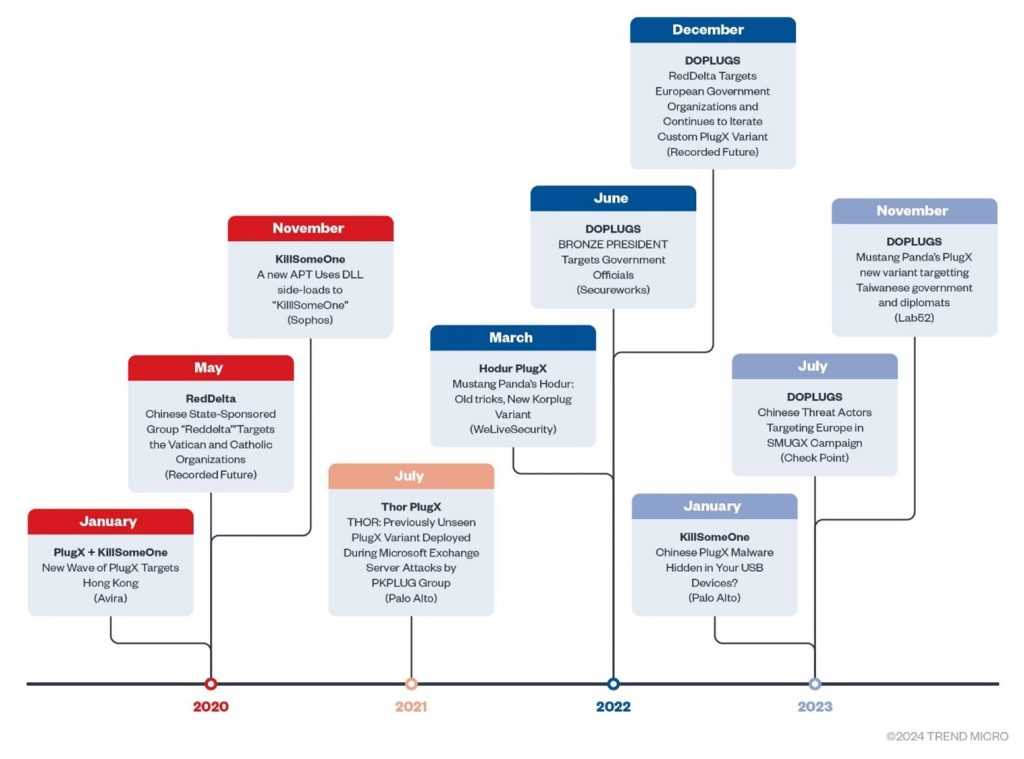

PlugX ابزار اصلی Mustang Panda میباشد که با نام های BASIN، Bronze President، Camaro Dragon، Earth Preta، HoneyMyte، RedDelta، Red Lich، Stately Taurus، TA416 و TEMP.Hex نیز دنبال میشود. اگرچه این گروه اولین بار در سال 2017 ظاهر گردید اما گفته میشود که حداقل از سال 2012 فعال میباشد.

فعالیت تجاری عامل تهدید، مستلزم اجرای کمپینهای فیشینگ هدفمندی است که برای ارائه انواع بدافزارهای سفارشی طراحی شدهاند. این عامل تهدید از سال 2018 سابقهای در به کارگیری انواع PlugX سفارشی خود مانند RedDelta، Thor، Hodur و بکدور DOPLUGS (توزیع شده از طریق کمپینی به نام SmugX) دارد.

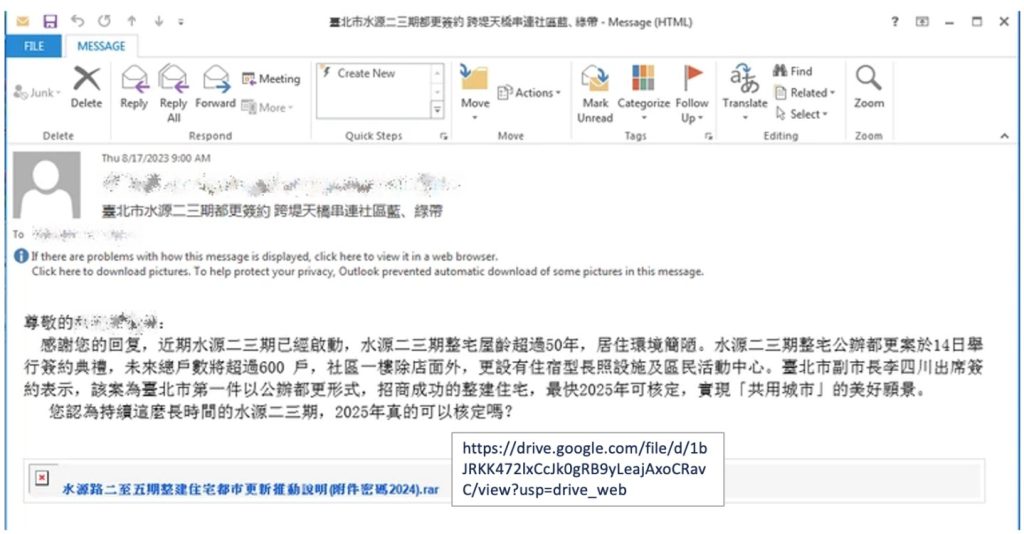

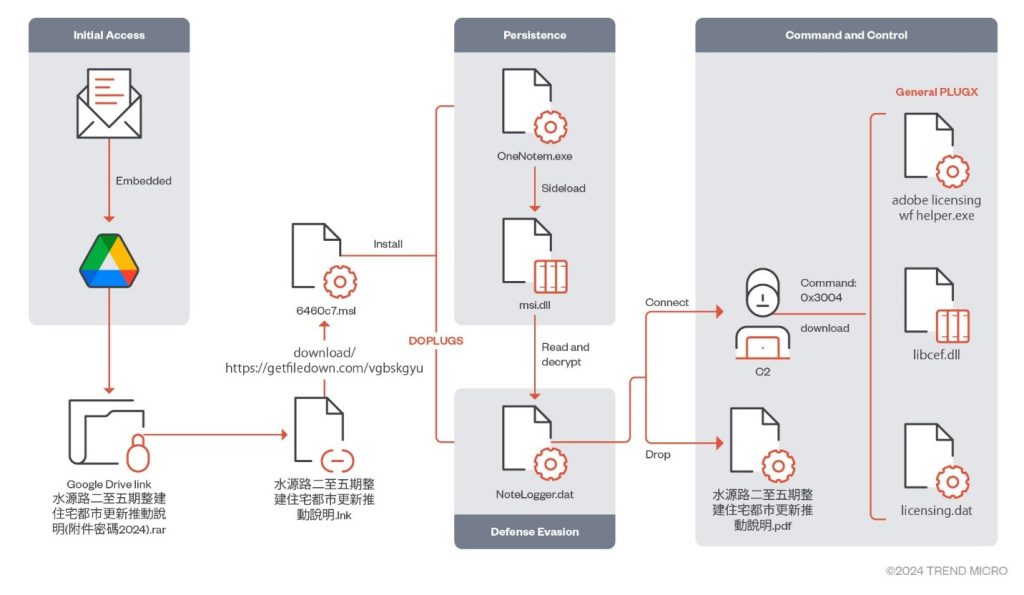

زنجیرههای نفوذ از مجموعهای تاکتیک متمایز استفاده میکنند و از پیامهای فیشینگ به عنوان مجرایی جهت ارائه یک پیلود مرحله اول بهره میجویند، در حالی که یک سند طعمه فریبنده را به گیرنده نمایش میدهند، سپس به طور مخفیانه یک فایل اجرایی قانونی و امضا شده را که در برابر بارگذاری جانبی DLL آسیب پذیر میباشد، اجرا میکنند تا یک کتابخانه پیوند پویا (DLL) را بارگذاری نماید که به نوبه خود، PlugX را رمزگشایی و اجرا میکند.

بدافزار PlugX متعاقباً تروجان دسترسی از راه دور Poison Ivy (RAT) یا بیکن Cobalt Strike را بازیابی میکند تا با سرور کنترل شده Mustang Panda ارتباط برقرار نماید.

Lab52 در دسامبر 2023، یک دسته حملات مرتبط با Mustang Panda را کشف کرد که نهادهای سیاسی، دیپلماتیک و دولتی تایوان را توسط بکدور DOPLUGS مورد هدف قرار داده بود. Lab52 طی پستی که در یازدهم دسامبر به اشتراک گذاشت، اظهار داشت که DLL مخرب به زبان برنامه نویسی Nim نوشته شده است.

این نوع جدید برخلاف نسخههای قبلی که از کتابخانه Cryptsp.dll ویندوز استفاده میکند، در پیاده سازی خود از الگوریتم RC4 به منظور رمزگشایی PlugX بهره میجوید.

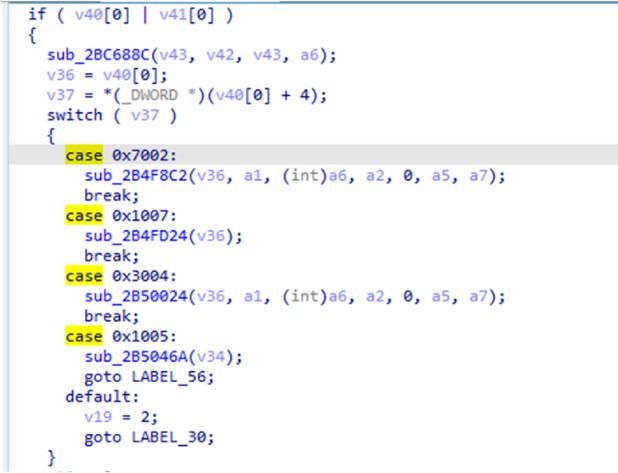

بکدور DOPLUGS که برای اولین بار توسط Secureworks در سپتامبر 2022 کشف گردید، یک دانلودر با چهار دستور بکدور میباشد که یکی از آنها برای دانلود نوع عمومی بدافزار PlugX تنظیم شده است.

Trend Micro اعلام کرد که نمونههای بکدور DOPLUGS را نیز شناسایی کرده است که با ماژولی به نام KillSomeOne ساخته شده است، پلاگینی که مسئول توزیع بدافزار، جمع آوری اطلاعات و ربودن اسناد از طریق درایوهای USB میباشد.

این نوع بدافزار، دارای یک بخش لانچر[1] است که فایل اجرایی قانونی را برای انجام بارگذاری جانبی DLL ، علاوه بر پشتیبانی از عملکرد جهت اجرای دستورات و دانلود بدافزار مرحله بعدی از یک سرور کنترل شده توسط عامل تهدید اجرا میکند.

شایان ذکر است که نوع سفارشی PlugX حاوی ماژول KillSomeOne طراحی شده به منظور توزیع از طریق USB در ژانویه 2020 توسط Avira به عنوان بخشی از حملات علیه هنگ کنگ و ویتنام کشف گردید.

یافتهها حاکی از آن هستند که Earth Preta برای مدتی در حال اصلاح ابزارهای خود بوده و دائماً قابلیتها و ویژگیهای جدیدی را به خود میافزاید. این گروه در اروپا و آسیا بسیار فعال میباشد.

[1] launcher