دو روز قبل گزارشی را منتشر کردیم مبنی بر آنکه هکرها توانستهاند طی یک حمله سایبری جدید، تعدادی افزونه معروف و رسمی کروم را مورد هدف قرار دهند و کدهای مخرب خود را به آنها تزریق کنند که به موجب آن بیش از ۶۰۰,۰۰۰ کاربر در معرض سرقت داده و افشای اطلاعات قرار گرفتهاند.

این حمله که از حدود ۵ دسامبر ۲۰۲۴ آغاز شده است، شامل یک کمپین فیشینگ پیچیده میباشد که هکرها با نفوذ به اکانت Google Chrome store چندین شرکت ارائه دهنده افزونه کروم توانستند، افزونههای آنها را به کد مخرب آلوده کنند. اکنون جزئیات بیشتری از این حمله سایبری فاش شده است که نشان میدهد ۳۵ افزونه کروم به کد مخرب آلوده شدهاند و حدود ۲.۶ میلیون کاربر از این افزونهها استفاده میکنند.

زنجیره حمله

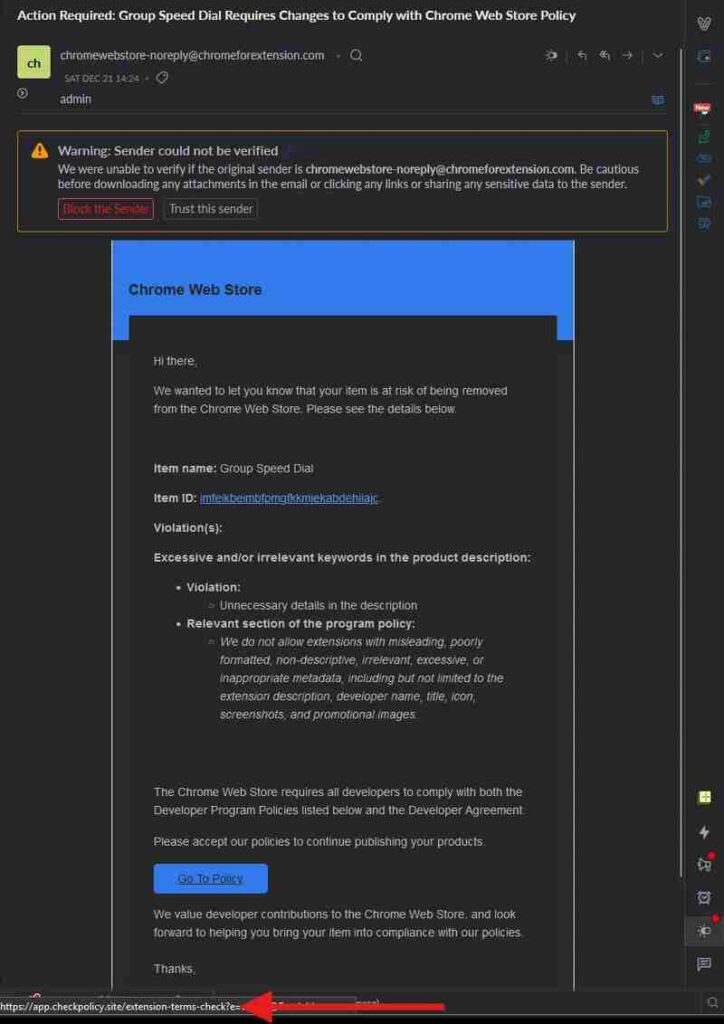

حمله توسط یک ایمیل فیشینگ که مستقیماً و یا از طریق ایمیل پشتیبانی مرتبط با نام دامنه افزونه برای توسعه دهندگان افزونههای کروم ارسال میشود، آغاز شده است.

طبق مشاهدات BleepingComputer، از دامنههای زیر برای ارسال ایمیلهای فیشینگ در این کمپین استفاده شده است:

supportchromestore.com

forextensions.com

chromeforextension.com

این ایمیل فیشینگ، به گونهای به نظر میرسد که گویا از جانب Google ارسال شده است و ادعا میکند که افزونههای نصب شده ناقض خطمشیهای فروشگاه وب کروم میباشند و بایستی حذف شوند. در این ایمیل آمده است که قوانین گوگل اجازه انتشار به افزونهها با متادیتای گمراهکننده، دارای قالببندی ضعیف، غیر توصیفی، نامربوط، نامناسب، همراه با توضیحات برنامهنویس، نام برنامهنویس، عنوان، آیکون، اسکرینشاتها و تصاویر تبلیغاتی نمیدهد و توسعه دهندگان میبایست با خطمشیهای فروشگاه وب Chrome موافقت کند.

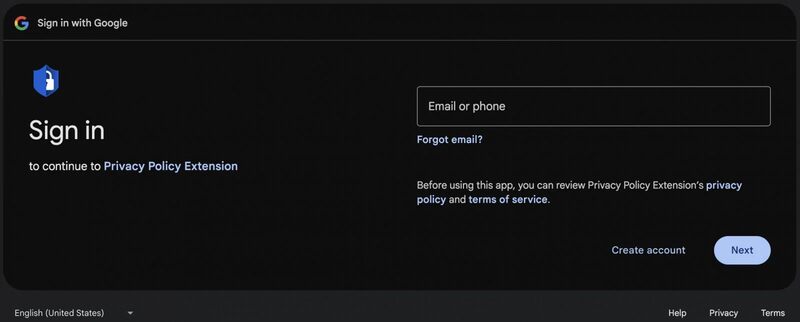

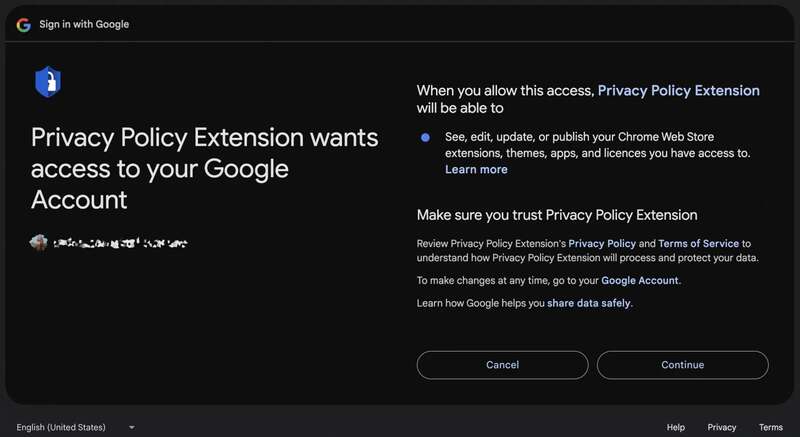

چنانچه برنامهنویس روی دکمه ارائه شده «رفتن به خطمشی» در ایمیل کلیک کند، به یک صفحه لاگین قانونی و رسمی در دامنه گوگل برای یک برنامه مخرب OAuth منتقل میشود. برنامه OAuth برای مدیریت افزونههای کروم، از کاربر درخواست مجوز میکند.

هنگامی که توسعه دهندگان به طور ناخواسته مجوز این برنامه مخرب را اعطا کنند، مهاجمان کنترل حسابهای آنها را به دست میآوردند. مهاجمان سپس افزونههای موجود را تغییر داده تا کدهای مخرب خود را به آنها اضافه میکنند.

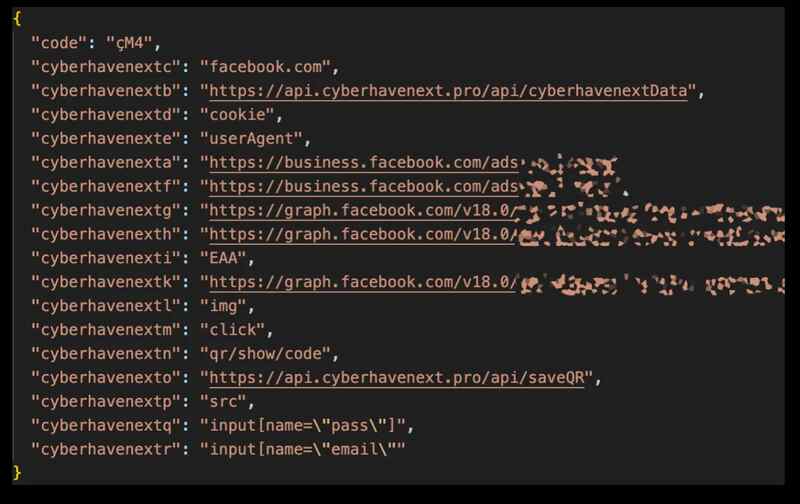

Cyberhaven اعلام کرده است که یکی از کارمندان این شرکت، در این جریان سهواً این مجوز را به هکر اعطا کرده است. هکرها هنگامی که به حساب توسعهدهنده افزونه دسترسی پیدا کردند، افزونه را تغییر دادند تا شامل دو فایل مخرب به نامهای «worker.js» و «content.js» باشد. این فایلهای جاوا اسکریپت حاوی کد مخربی برای سرقت دادهها از حسابهای فیسبوک هستند. افزونه مخرب سپس به عنوان یک نسخه «جدید» در فروشگاه وب کروم منتشر شده است.

Extension Total، سی و پنج افزونه تحت تأثیر این کمپین فیشینگ را مورد بررسی قرار داده است. IoC های حاصل از این حمله نشان میدهد که تعداد افزونههای بسیار بیشتری مورد هدف قرار گرفتهاند.

طبق گفته VirusTotal، هکرها، دامنههایی را برای افزونههای هدفمند از قبل ثبت کردهاند، حتی اگر مورد حمله قرار نگیرند.

درحالیکه اکثر دامنهها در ماههای نوامبر و دسامبر ایجاد شدهاند، BleepingComputer متوجه شد که هکرها این حمله را در مارس ۲۰۲۴ آزمایش کردهاند.

تجزیه و تحلیل شواهد بیانگر آن بود که مهاجمان به دنبال حساب های فیسبوک کاربران آلوده شده به افزونههای مخرب هستند. چرا که کد مخرب در تلاش بود تا بطور خاص ID فیسبوک، توکن دسترسی، اطلاعات حساب، اطلاعات اکانت تبلیغاتی و اکانتهای تجاری کاربر را برباید.

علاوه بر این، مهاجمان به طور بالقوه با نظارت بر تعاملات کاربر فیسبوک توانستند مکانیزمهای احراز هویت دو مرحلهای (2FA) او را دور بزنند. اطلاعات ربوده شده همراه با کوکیهای فیس بوک، رشته user agent ، ID فیسبوک و click eventهای ماوس در نهایت به سرور فرماندهی و کنترل(C2) مهاجم ارسال میشوند.

هکرها حسابهای تجاری فیسبوک را از طریق مسیرهای حمله مختلف هدف قرار دادهاند تا بتوانند پرداختهای مستقیم از اعتبار قربانی به حساب خود انجام دهند و یا کمپینهای اطلاعات نادرست یا فیشینگ را در پلتفرم رسانههای اجتماعی راهاندازی کنند و یا با فروش آن اکانت به دیگران از دسترسی خود کسب درآمد نمایند.