باتنت Eleven11bot به عنوان یکی از بزرگترین باتنتهای DDoS شناختهشده در سالهای اخیر معرفی شده است. چندین سازمان امنیت سایبری در حال ردیابی این تهدید گسترده هستند که اخیراً به طور قابل توجهی در حملات حجیم DDoS مشاهده شده است.

باتنت Eleven11bot احتمالاً یک نسخه تغییریافته از باتنت معروف Mirai است که از یک اکسپلویت جدید برای هدف قرار دادن دستگاههای مبتنی بر HiSilicon، بهویژه آنهایی که از نرمافزار TVT-NVMS9000 استفاده میکنند، بهرهبرداری میکند.

این باتنت جدید ابتدا توسط تیم پاسخ به رخداد Deepfield شرکت Nokia شناسایی شد که متوجه حملات عظیم DDoS از سوی عاملان آن شد. نوکیا در گزارش ۲۸ فوریه اعلام کرد که Eleven11bot تاکنون حدود ۳۰ هزار دستگاه را آلوده کرده است که بیشتر شامل دوربینهای امنیتی و دستگاههای ضبط ویدیوی تحت شبکه (NVR) هستند.

با این حال بنیاد غیرانتفاعی Shadowserver که در زمینه امنیت سایبری فعالیت دارد اعلام کرده است که اسکنهای این سازمان نشان داده حدود ۸6,۴۰۰ دستگاه IoT توسط این باتنت آلوده شدهاند.

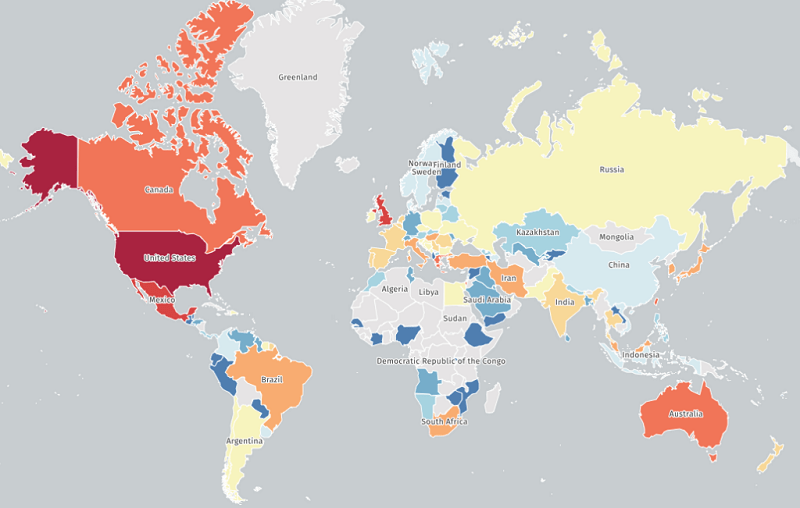

بیشترین میزان آلودگی در کشورهای زیر گزارش شده است:

- ایالات متحده: ۲۵,۰۰۰ دستگاه

- بریتانیا: ۱۰,۰۰۰ دستگاه

- کانادا: ۴,۰۰۰ دستگاه

- استرالیا: ۳,۰۰۰ دستگاه

جروم میر، محقق امنیتی در نوکیا اعلام کرده است که حجم Eleven11bot در بین باتنتهای غیردولتی بیسابقه است و یکی از بزرگترین کمپینهای DDoS از زمان آغاز جنگ اوکراین در سال ۲۰۲۲ محسوب میشود.

این باتنت حملات DDoS را علیه صنایع مختلف از جمله بخش بازیهای آنلاین و ارتباطات اجرا کرده است که برخی از این حملات چندین روز به طول انجامیده و باعث اختلالات گسترده شدهاند. شدت حملات Eleven11bot بسیار متغیر بوده و از چند صد هزار تا چند صد میلیون پکت در ثانیه (pps) گزارش شده است.

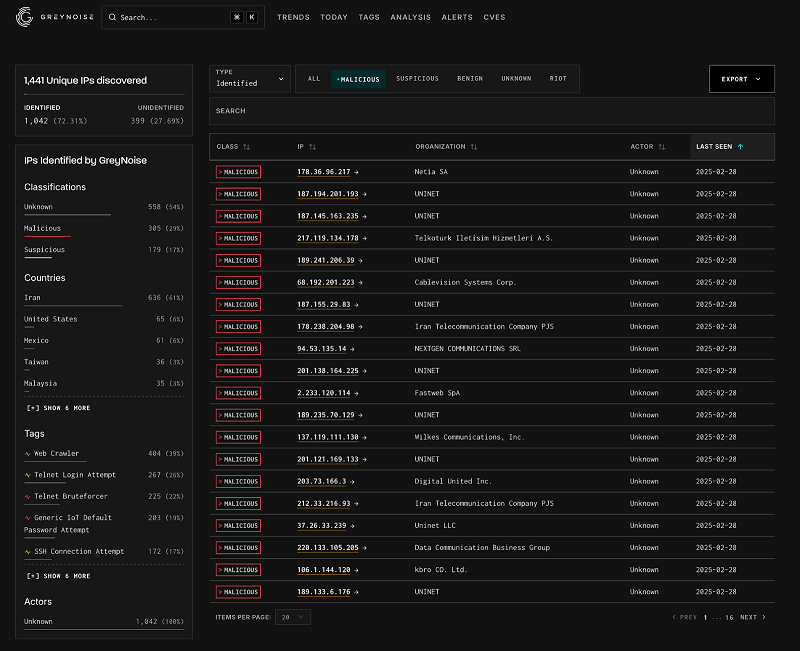

شرکت Censys که در زمینه مدیریت سطح حمله فعالیت دارد و شرکت GreyNoise که بر تهدیدات سایبری نظارت میکند ردیابی این باتنت را نیز آغاز کردهاند.

تعداد دقیق دستگاه های آلوده در حمله باتنت Eleven11bot

در حالی که گزارشهای اولیه تعداد دستگاههای آلوده را حدود ۸۶,۴۰۰ تخمین زده بودند، تحلیلهای جدید GreyNoise نشان میدهد که تعداد واقعی دستگاههای آلوده احتمالاً کمتر از ۵,۰۰۰ است. امضای “head[…]1111” که در ابتدا به Eleven11bot نسبت داده میشد، در واقع مربوط به پروتکل SDK شرکت HiSilicon برای مدیریت از راه دور دستگاهها است و به فعالیتهای مخرب مرتبط نیست. این شناسایی نادرست منجر به برآورد بیش از حد تعداد دستگاههای آلوده شده است.

Censys تاکنون ۱۴۰۰ آدرس IP مرتبط با Eleven11bot را شناسایی کرده است که بر اساس تنظیمات دستگاههای آلوده و بنرهای نمایشی بهدست آمدهاند. GreyNoise نیز بیش از ۱۰۰۰ آدرس IP را که به باتنت تعلق دارند در تله های (Honeypot) خود شناسایی کرده است.

تاثیر حمله باتنت Eleven11bot بر ایران

طبق گزارش GreyNoise، ۶۱ درصد از ۱۰۰۰ آدرس IP شناساییشده(حدودا 636) مربوط به ایران هستند. با این حال، این شرکت از ارائه نتیجهگیری قطعی درباره عاملان حمله خودداری کرده اما خاطرنشان کرده است که افزایش فعالیت این باتنت تنها دو روز پس از اعمال تحریمهای جدید ایالات متحده علیه ایران رخ داده است.

روشهای آلودهسازی Eleven11bot

باتنت Eleven11bot برای گسترش و آلودهسازی دستگاههای جدید از روشهای زیر استفاده میکند:

- حملات بروتفورس برای نفوذ به دستگاهها

- سوءاستفاده از رمزهای عبور پیشفرض و ضعیف در دستگاههای IoT

- اسکن شبکه برای شناسایی پورتهای باز SSH و Telnet

- هدف قرار دادن برند خاصی از دوربین های امنیتی مانند VStarcam، با استفاده از اطلاعات ورود به سیستم پیش فرض

توصیه های امنیتی

شرکت GreyNoise برای محافظت در برابر این باتنت و تهدیدات مشابه اقدامات زیر را توصیه میکند:

- مسدود کردن ترافیک از سوی IPهای مخرب شناختهشده

- نظارت بر لاگهای شبکه برای شناسایی تلاشهای ورود غیرمعمول

- فعالسازی حفاظت DDoS و محدودسازی نرخ درخواستها

- برای جلوگیری از آلودهشدن دستگاههای IoT حتماً رمزهای عبور پیشفرض را تغییر دهید و دسترسیهای غیرضروری را محدود کنید.