محققان آزمایشگاه امنیت سایبری QiAnXin XLab، اخیرا یک بکدور جدید مبتنی بر PHP به نام Glutton را کشف کردهاند که در حملات سایبری که چین، ایالات متحده، کامبوج، پاکستان و آفریقای جنوبی را هدف قرار میدهند، استفاده میشود. این فعالیت مخرب در اواخر آوریل 2024 توسط QiAnXin XLab کشف گردید و با اطمینان متوسطی به Winnti (معروف به APT41)، یک گروه تحت حمایت دولت چین نسبت داده شده است.

بکدور Glutton، یک فریمورک بدافزار ماژولار است که قادر به آلوده کردن فایلهای PHP در سیستمهای هدف میباشد. Glutton تهدیدی جدیدی برای توسعهدهندگان و شرکتهایی به شمار میآید که از فریمورکهای محبوب PHP مانند Laravel و ThinkPHP استفاده میکنند. این بدافزار با سوء استفاده از آسیب پذیریهای موجود در نسخههای قدیمی یا پچ نشده این فریمورکها، سرورهای هدف را آلوده میکند.

Laravel یکی از محبوبترین فریمورکهای PHP است که بهدلیل معماری ماژولار و امکانات قوی آن، توسعه دهندگان زیادی از آن استفاده میکنند. ThinkPHP نیز یک فریمورک پرکاربرد در چین است که برای توسعه سریع وب اپلیکیشنها به کار میرود.

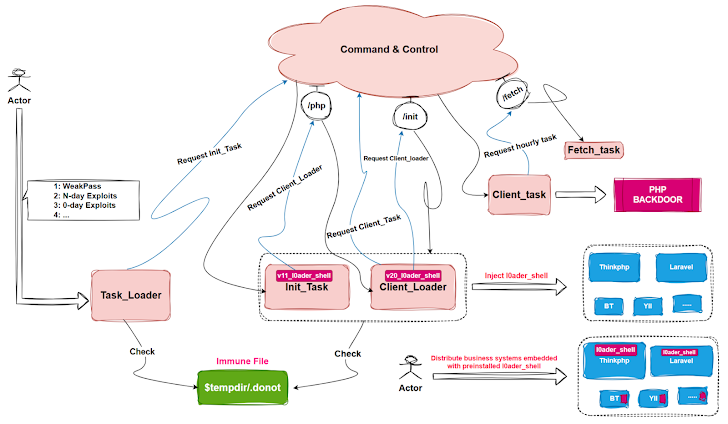

زنجیره نفوذ بکدور Glutton

به نظر میرسد که دسترسی اولیه از طریق اکسپلویت آسیب پذیریهای روز صفر و N-day و حملات بروت فورس ایجاد میشود. ماژول اولیهای که حمله را فعال میکند، «task_loader» است که برای ارزیابی محیط اجرا و دانلود کامپوننتها و پیلودهای اضافی مورد استفاده قرار میگیرد. ماژول init_task نیز، مسئول دانلود یک بکدور مبتنی بر ELF است که به عنوان مدیر فرآیند FastCGI ظاهر میشود (‘/ lib/php-fpm’). آلوده کردن فایلهای PHP با کدهای مخرب با هدف اجرای پیلودها و جمعآوری اطلاعات حساس و اصلاح فایلهای سیستمی صورت میپذیرد.

زنجیره حمله همچنین شامل ماژولی به نام «client_loader» است، یک نسخه بازسازیشده از «init_task»که از یک زیرساخت شبکه بهروزرسانی شده استفاده میکند و توانایی دانلود و اجرای یک کلاینت بکدور را دارد. این ماژول، فایلهای سیستمی مانند ‘/etc/init.d/network’ را برای ایجاد تداوم دسترسی به سیستم تغییر میدهد.

قابلیتهای بکدور Glutton

ویژگیهای اصلی Glutton شامل موارد زیر است:

- استخراج داده:

اطلاعات سیستم مانند نسخه سیستم عامل و نسخههای PHP را جمع آوری و استخراج میکند.

داده های حساس پنل Baota، از جملهداههای لاگین و جزئیات اینترفیس مدیریتی را جمع آوری و استخراج میکند.

- استقرار بکدور:

یک کامپوننت بکدور مبتنی بر ELF را نصب میکند.

بکدورها مبتنی بر PHP را مستقر میکند.

- تزریق کد:

تزریق کد مخرب به فریمورکهای محبوب PHP مانند Baota (BT) ، Thinkphp ، Yii و Laravel.

این بدافزار ELF همچنین شباهت بسیار زیادی با ابزار PWNLNX متعلق به گروه Winnti دارد. این شباهتها شامل ارتباطات فرماندهی و کنترل رمزگذاری نشده (C2)، استفاده از پروتکل HTTP به جای HTTPS برای دانلود پیلودها و عدم مبهم سازی نمونهها است.

Glutton، یک بکدور با امکانات کامل است که از 22 فرمان منحصربهفرد پشتیبانی میکند که به آن اجازه میدهد اتصالات C2 را بین TCP و UDP تغییر دهد، یک Shell راهاندازی نماید، فایلها را دانلود/آپلود کند، عملیات فایل و دایرکتوری را انجام دهد و کدهای دلخواه PHP را اجرا کند. علاوه بر این، این فریمورک امکان دانلود و اجرای پیلودهای PHP بیشتر را با نظرسنجی دورهای از سرور C2 فراهم میآورد.

این پیلودها بسیار ماژولار هستند و میتوانند بهطور مستقل عمل کنند و یا به طور متوالی از طریق task_loader اجرا شوند تا یک فریمورک حمله جامع را تشکیل دهند. اجرای کدها در فرآیندهای PHP یا PHP-FPM (FastCGI) انجام میشود و اطمینان حاصل میکند که هیچ پیلودی نادیده گرفته نشده است.

یکی دیگر از جنبههای قابل توجه بکدور Glutton، استفاده از ابزار HackBrowserData در سیستمهایی است که توسط اپراتورهای جرایم سایبری برای سرقت اطلاعات حساس با هدف احتمالی اطلاع رسانی در مورد کمپینهای فیشینگ یا مهندسی اجتماعی در آینده استفاده میشوند.

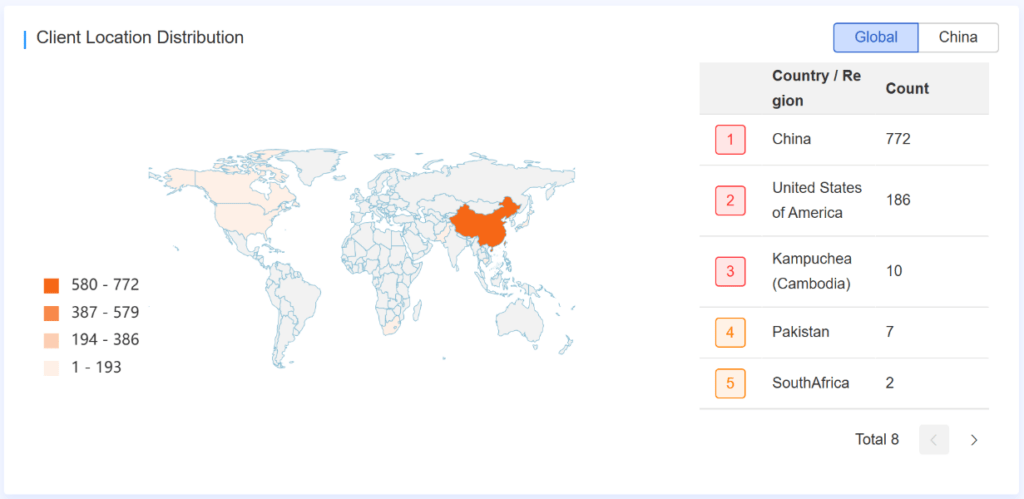

قربانیان بکدور Glutton

نفوذهای انجام شده توسط بکدورGlutton از طریق درخواست به سرور C2 آن، (یعنی cc.thinkphp1[.]com) شناسایی شده است. شواهد حاکی از آن است که قربانیان این بدافزار عمدتاً در چین و ایالات متحده واقع شدهاند و صنایعی مانند سرویسهای فناوری اطلاعات، عملیات تجاری و امنیت اجتماعی را مورد نفوذ قرار داده است.

راهکارها و اقدامات پیشگیرانه:

۱. بهروزرسانی مداوم فریمورکها:

- از آخرین نسخههای Laravel و ThinkPHP استفاده کنید و بهروزرسانیهای امنیتی را جدی بگیرید.

- اطلاع از هشدارهای امنیتی (Security Advisories) این فریمورکها اهمیت زیادی دارد.

۲. مستحکم سازی سرورها (Server Hardening):

- دسترسی به دایرکتوریهای حساس را محدود کنید.

- از فایروال برنامههای وب (WAF) برای شناسایی و مسدود کردن ترافیک مشکوک استفاده کنید.

۳. بررسی امنیتی کدها:

- کدهای اختصاصی را از نظر آسیبپذیریها و وابستگیهای قدیمی بررسی کنید.

- از ابزارهای اسکن خودکار برای شناسایی مشکلات امنیتی بهره بگیرید.

۴. پیکربندی امن:

- حالت دیباگ را در محیطهای عملیاتی (Production) غیرفعال کنید.

- از احراز هویت قوی برای دسترسی به پنلهای مدیریتی استفاده کنید.

۵. پایش شاخصهای نفوذ (IoC):

- لاگها را برای شناسایی فعالیتهای مشکوک، مانند درخواستهای API غیرعادی یا تغییرات غیرمنتظره فایلها بررسی کنید.

- از سیستمهای شناسایی و جلوگیری از نفوذ (IDS/IPS) استفاده کنید.